VMware Carbon Black Cloud徹底解説 Advanced編 〜インシデント対応は時間が命!~

サイバー攻撃との戦いは時間との戦いですが、残念ながら多くの企業では、侵害を受けてもその事実に長期間気付くことができず、また被害を特定しようにも肝心の証拠が残っていない場合が大半です。この状況を変えるには、見えない脅威を検知し、さらにはシステム全体にまたがってリアルタイムに検索を行える仕組みが必要です。

サイバー攻撃を受けたことに1年以上気付かない企業も

「サイバー攻撃との戦いは時間との戦いだ」と言われます。最初の侵入を許してからもしばらく事態に気付かず、企業システム内部で横展開して侵害範囲を広げられ、機密情報や個人情報を盗み取られたり、重要なサーバを暗号化されたりしてしまうと、取り返しの付かない事態になってしまいます。そうなる前に脅威の兆候を把握し、早期に封じ込めることによって、被害を最小限に抑えることが対策のセオリーです。

しかし理想はそうだと分かっていても、実行はなかなか難しいのが実情です。

例えば日本のセキュリティ企業、サイバーセキュリティクラウドが、2019年1月から2020年7月末までに公表された個人情報流出事件を調査したところ、攻撃が発生してから発覚するまでにかかった平均日数は約383日であることが分かりました。また、発覚までに90日以上かかった企業・組織が51.7%に上り、侵入されても数カ月単位で気付かない企業が多い実態が明らかになりました。

https://www.cscloud.co.jp/news/press/202008142795/

被害に気付いたら、今度は利用者や関係する取引先、業種によっては当局に速やかに被害状況を報告し、今後どのように対処するのか、どのような再発防止策を打つのかを明らかにすることが求められます。ですが、最近のサイバー攻撃の中には、自らの行動の痕跡、すなわちログを消し去ってしまうものも目立ちます。このため、被害状況を報告しようにも「ログが残っていないため調査ができず、被害の全貌は不明です」と、なんともすっきりしない結論に終わることもあります。

「被害範囲は?」「ほかに感染端末は?」一番知りたい疑問に回答

システム内で何が起こったかを把握でき、そもそも早期に脅威の兆候に気付くことで致命的な被害を防ぐ手段として注目を集めているソリューションが「VMware Carbon Black Cloud Endpoint」です。

「VMware Carbon Black Cloud Endpoint」は、ビッグデータ解析でサイバー攻撃を検知・防御するNGAV機能と、端末で発生したあらゆる事象を可視化するEDR機能によって、エンドポイントを保護するセキュリティソリューションです。

VMware Carbon Black Cloud Endpointは、エージェントを通してPC内で行われるすべてのアクティビティのデータを記録し、「ストリーミング分析」という独自技術を用いて点と点をつないで全体の流れを分析します。さらにこれらの情報をクラウド上に構築された脅威インテリジェンスと照らし合わせることで、シグネチャだけでは検知が難しい未知の脅威、最新の脅威を見つけ出す仕組みです。

VMware Carbon Black Cloud EndpointにはStandard、Advanced、Enterpriseという3つのエディションがあります。この記事で紹介するAdvancedエディションは、Standardエディションが提供する次世代アンチウイルス(NGAV)機能と軽量EDR(Endpoint Detection and Response)機能に加え、リアルタイムにさまざまなクエリを実行できる「Live Query」機能を活用し、迅速により深い調査が行えることが特徴です。

リアルタイム検索が可能な「Live Query」機能

VMware Carbon Black Cloud Endpointが提供するEDR機能は、エンドポイントで起こったさまざまなイベントの情報をプロセスツリー形式で可視化し、「何が起きたのか」「どいうった流れで侵入が起きてしまったのか」「その結果、どこまで影響が及んでいるのか」といった事柄を把握できるようにします。そして、「このまま放置しておいては深刻な事態が発生してしまう」と判断した際には、「Live Response」機能を用いて、リモートから端末の隔離や特定のプロセスの停止といった措置を取り、それ以上の拡散を防止します。

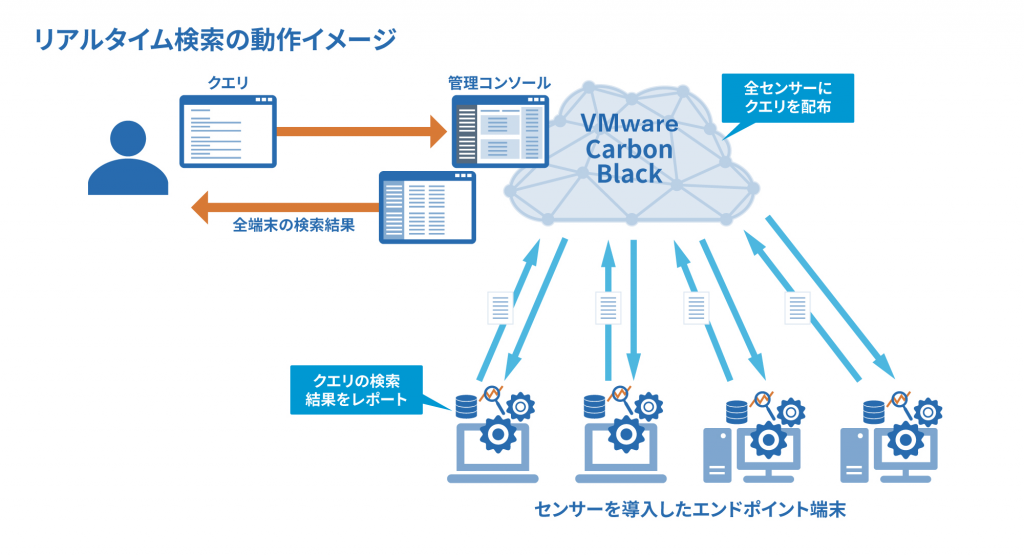

ただ、見つけた脅威についてさらに深掘りして調査を進めたい場合もあるでしょう。そんなときに役立つのが、Advancedエディションが搭載するLive Query機能です。EDR機能では端末上の操作ログを収集し、ファイルやプロセス、レジストリなどへの変更を逐一確認できますが、Live Query機能を活用すればさらに、端末にインストールされているアプリケーションの情報や脆弱性情報を収集・検索できます。これを活用すれば、調査を進める中で浮上した、あるいはJPCERT/CCなどの組織による注意喚起に含まれるIoC情報を参照して疑わしいファイルの名前やプロセス、攻撃者に悪用された恐れのある脆弱な状況などをクエリとして実行し、結果を取得できます。

またインシデント対応時、最初に浮上した感染端末をネットワークから隔離するのはいいとして、次に気になるのは「果たして被害はどこまで広がっているのか、ほかに同様に感染している端末はないか」ということです。それが確認できなければ収束宣言は出せません。そうしたときにLive Query機能を利用すれば「ほかにもこのファイルを開いたユーザーはいないか」を一斉に、システム全体に対して調査できます。この結果を根拠にして「感染の引き金となった添付ファイルを開いたユーザーは社内にはほかにいませんから安全です」と宣言し、通常業務に戻すことができます。

なおLive Response機能が1対1で「この端末でどのようなアプリケーションが動作し、バージョンはいくつか」といった調査を行えるのに対し、Live Query機能は同様の調査を1対多で、全台調査できることが特徴です。いくつかクエリのテンプレートが用意されているほか、自社の環境に合わせて新規テンプレートを作成することも可能で、結果は管理コンソールで確認できます。

AdvancedエディションのEDR機能は、VMware Carbon Black Cloud Endpointが備える次世代アンチウイルス機能と組み合わせても有効ですが、何年も使い続けてきたエンドポイントセキュリティ製品や別の次世代アンチウイルス製品と組み合わせ、多層防御を実現しつつEDRを導入したいといった場合にも有効でしょう。

コンピューターの健康状態をチェックし、保ち続ける役割も

AdvancedエディションのLive Query機能は、過去に侵入を許した脅威がどのPCに影響を与え、どのような痕跡を残したかといった事柄をリアルタイムに調査するだけでなく、エンドポイントの健康診断にも活用できます。猛威を振るい続ける新型コロナウイルスですが、100%感染を防ぐ方法は残念ながらありません。しかし、バランスの取れた食事を取って睡眠を十分に取り、うがいや手洗いを徹底することで、かなりの程度リスクを下げることができます。自身の健康状態を知り、保つことが、何よりの感染防止策なのです。

同じことがサイバーセキュリティの世界にも言えます。OSやアプリケーションを最新の状態に保って脆弱性をふさぎ、業務と無関係な不要なソフトウェアは導入せず、パスワードを使い回さない……地道ですがそういった基本的なセキュリティ対策が徹底されているかを確認し、PCを健康な状態に保つことが、サイバー攻撃から身を守る上で確実な対策となります。ただ、従業員にルールを告知するだけでは、それが徹底されるとは限りません。そんなときに活きてくるのがLive Query機能です。「このソフトウェアを最新の状態にしていないPCはどれか」「パッチをまだ適用していないPCはどれか」といった事柄をリアルタイムに検索し、必要に応じて注意を促すといった運用を組み立てることで、PCの健康状態を保ち、ひいてはセキュリティレベルを保ち続けることができるでしょう。