テレワーク環境におけるセキュリティ対策のポイント

多様な働き方やスポーツイベントに伴う交通規制などを見据えて政府がテレワーク(リモートワーク)を推進していましたが、新型コロナ感染拡大防止が決定的なきっかけとなって一気に普及しました。しかし、十分な準備ができないままテレワークに移行せざるを得ない状況であったことで、サイバー攻撃の被害に遭うケースも増えています。ここでは、テレワークの種類とその環境を保護する重要性についてご説明します。

新型コロナで急激に普及したテレワーク

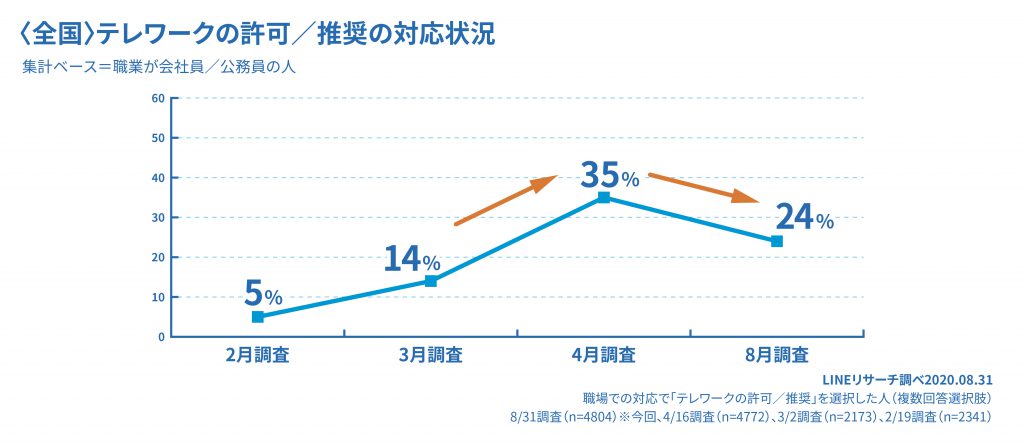

2020年前半、新型コロナウイルス感染症(COVID-19)の感染拡大防止のために、テレワークが急激に普及しました。しかし、テレワークへの移行は、それ以前から政府を中心に普及促進が呼びかけられていました。政府は2005年に産官学によるテレワーク推進フォーラムを設立し、テレワーク月間の実施などさまざまな取り組みを実施しています。

政府のテレワーク推進には「働き方改革」に有効であることと、東京オリンピック開催時の交通の混雑を避けることが大きな理由になっていました。それが新型コロナウイルス対策のための緊急事態宣言を受け、テレワークが広く拡大しました。その前からテレワークを推進していた企業は比較的スムーズに移行できましたが、多くの企業は急な対応になりました。

いわゆる大企業やグローバル企業はほぼすべてテレワークに移行しましたが、中小企業では4割ほどといわれています。それも緊急事態宣言の解除以降は減少傾向にあります。しかし、新型コロナウイルスの影響は拡大傾向にあり、ウイルスの変異によってパンデミックの第二波、第三波が起きる可能性もあります。感染拡大防止のためにも働き方改革の推進のためにも、引き続きテレワークの実現に取り組む必要があるでしょう。

(出典:LINE「新型コロナ感染拡大に伴う職場・テレワークの現状について(8月実施)」)

テレワークを実現する4つの方法

テレワークを実現するには、「PC持ち出し」「RDP(リモートデスクトップ)」「VDI(仮想デスクトップ)」「DaaS(サービスとしてのデスクトップ)」の主に4つの方法があります。それぞれの概要と特徴を見てみましょう。

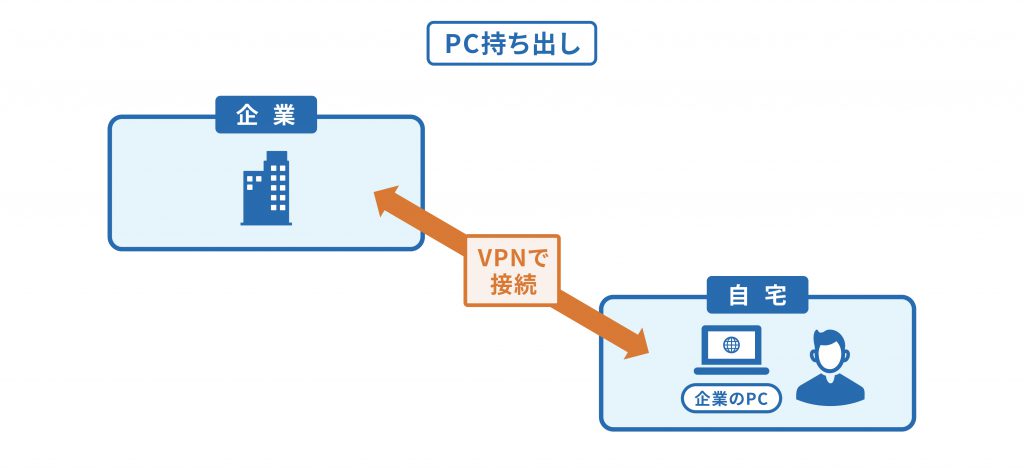

PCの持ち出し

企業の社内で使っているPCを自宅に持ち帰って業務に使用する方法です。この場合は基本的にノートPCになり、自宅から社内ネットワークへはVPNという方法で接続します。ただ、急なテレワーク対応だったため、ノートPCやVPNに必要なネットワーク機材(会社側に必要)の調達に苦労するケースが多かったようです。VPNは、通信を暗号化してインターネットをトンネルのように抜けて社内ネットワークに接続するため、安全性が高いとされています。普段使用しているPCで自宅でも業務を行えるので、業務への影響は少ないといえます。また、VPNを介してアクセスすることで、企業ネットワークのセキュリティをそのまま適用できるというメリットもあります。

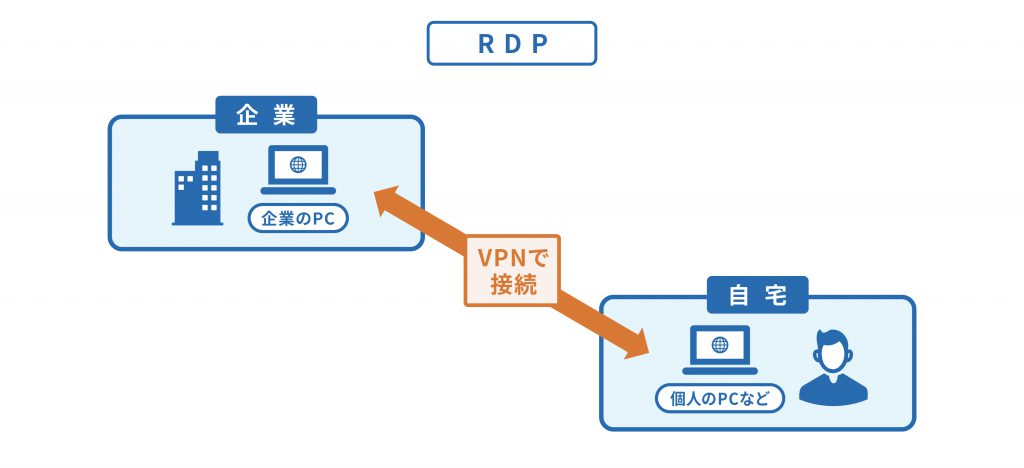

RDP

RDP(Remote Desktop Protocol)は、社内にあるPCにVPNを使って接続した上、リモートアクセスという手法で操作する方法です。Windowsのリモートアクセス機能が使えるほか、リモートアクセス専用のソフトウェアも提供されています。これらを活用することで、離れたところから会社にある自分のPCにログインし、あたかも手元にあるかのように業務を行うことができます。具体的には、マウスとキーボードの操作を企業のPCに送信して実行し、その結果を画像として送り返して手元のPCに表示する仕組みです。

RDPはソフトウェアだけで利用できるため、使用するPCやデバイスを選ばないことが特徴といえます。個人で使用しているPCやスマートデバイスでも使用できます。パフォーマンスは社内PCに依存するので、手元のPCの性能が低くても問題ありません。

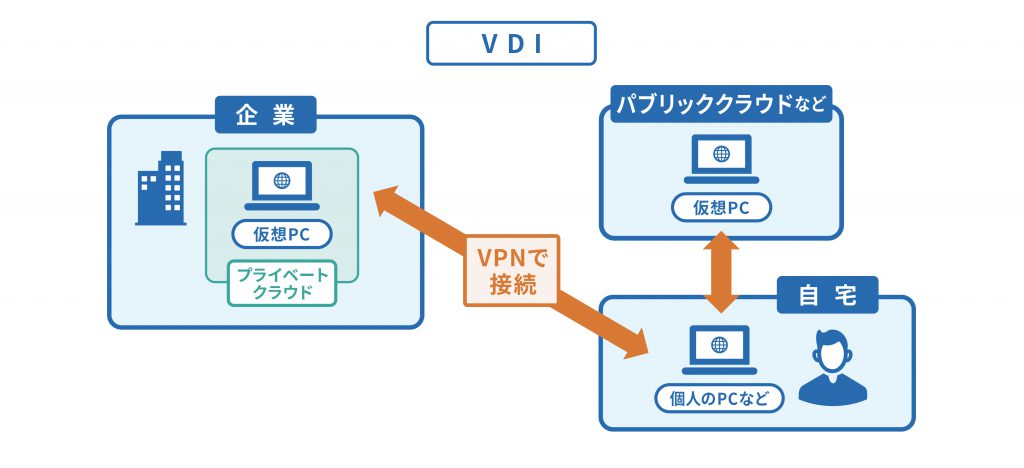

VDI

VDI(Virtual Desktop Infrastructure)は、業務で使うPCをサーバー内の仮想デスクトップ化し、それをPCやほかのデバイスからリモートアクセスによって使用する方法です。仮想化環境は社内に構築する場合と、クラウド上に構築する場合があります。いずれも場合もRDPと同様に、アクセスするデバイスは選ばず、低スペックのPCでも問題ありません。企業側は物理的なPCと比べ運用管理の負荷を下げることができます。

なお、VDIの仮想マシン割り当て方式には、社員ひとりひとりに仮想マシンを1台ずつ割り当てる「専用方式」と、仮想マシンの上限を決めて空いているものを使う「流動方式」があります。また、基本となる構成の仮想PCを複製して展開する「フルクローン方式」と、社員個人がカスタマイズした設定や作成したデータを保持する「リンククローン方式」があります。これらは社員数や用途、予算に合わせて選ぶことになります。

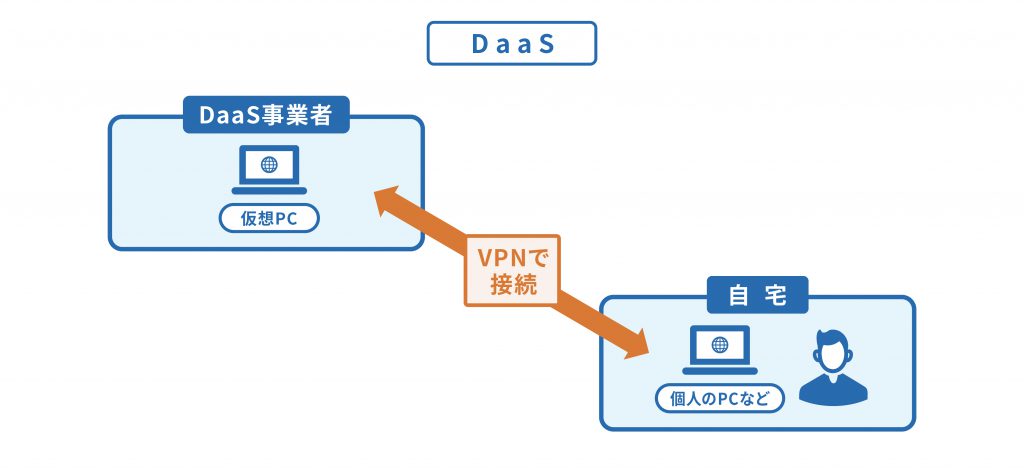

DaaS

DaaS(Desktop as a Service)は、技術的にはVDIと変わりません。特に、企業がVDI用の仮想基盤をクラウド上に置いている場合は、システム構成はほぼ同じです。VDIの場合は基本的にそのシステムを企業自身が管理しますが、DaaSの場合はサービス事業者がクラウドサービスとして提供することが大きな違いです。

利用者にとっては、DaaSもVDIも使い勝手は変わりません。しかし、企業にとっては環境の構築や管理、運用を事業者に任せることができるので、コストや手間の負荷を大きく下げることができます。

テレワークにおけるセキュリティ対策

企業のセキュリティは従来、社内ネットワークを閉じた環境にすることで、攻撃から保護するという手法を採用してきました。インターネットとの出入り口を1カ所にまとめ、その境界部分(ゲートウェイ)で、危険なものが入ってきたり重要な情報が出ていったりすることを止める、という考え方だったわけです。テレワークでは、この前提が通用しなくなるので、セキュリティの考え方も改める必要があります。

PCを社外に持ち出す場合には、持ち歩く際の紛失や盗難のリスクがあります。紛失や盗難に遭わない心構えも必要ですが、そうしたPCを入手した第三者に悪用されないためにはログイン対策も重要です。複雑なパスワードを使用するだけでなく、生体認証などを活用した多要素認証の導入が有効です。この点では、RDPやVDI、DaaSにメリットがあるといえます。

PCを持ち出す場合には、自宅でのネットワーク接続にも注意が必要です。実際に、持ち出したPCで会社のVPNを介さずにインターネットに接続し、SNS経由でマルウェアに感染してしまい、出社したときに社内ネットワークに接続してマルウェア感染させてしまった事例もあります。会社のPCで(会社のネットワークを経由せずに)直接インターネットに接続しないことはもちろん、適切なエンドポイントセキュリティを導入する必要があるでしょう。

RDPでは、企業側でRDPのバージョン管理が重要になります。RDPはサイバー攻撃者にとっても有効な攻撃対象になるため、脆弱性が見つかるとそこを狙われます。使用しているRDPの提供元を定期的にチェックし、パッチや新バージョンが公開されていたら速やかに適用するようにします。利用するユーザーも管理できるようにしておきましょう。

VDIの場合も、仮想基盤となるミドルウェアに脆弱性が発見されることがありますので、RDPと同じく提供元の情報を定期的に確認しましょう。また、仮想環境では仮想マシンやサーバーを複製する際にパスワードなどの情報もそのまま複製されるので、平文で保存されていないか確認する必要があります。これを盗み出されてしまうと、仮想環境をまるごと乗っ取られてしまう危険性があります。

テレワークでは、利用する個人をIDとパスワードのみで判断することになります。このため、フィッシングなどにより認証情報を入手したサイバー攻撃者が、本人になりすましてシステムに侵入する可能性があります。この場合には重要な情報を求めて社内ネットワークを横移動していきます。こうした不正なふるまいを検知することができる対策も重要といえます。

具体的には、マルウェア対策としてのセキュリティ対策ソフトやEDR、サイバー攻撃対策としての脆弱性管理や侵入検知ソリューション、アクセスしてきたユーザーが正規ユーザーであるかどうかを判断する認証システムなどが重要なポイントとなります。いま一度、自社のセキュリティ対策の状況を確認してみてはいかがでしょう。