情報技術の急速な進展と共に、企業のビジネスや業務環境はデジタル技術と深く結びつくようになりました。その中心にあるのがエンドポイント、すなわち従業員のPC端末などの個々のデバイスです。そしてエンドポイントのセキュリティを高めるために、EPPやアンチウイルスといった従来型のセキュリティ対策に加えて、新たな対策として登場したのがEDR(Endpoint Detection and Response)です。

「エンドポイントの検知と対応」を意味するEDRは、エンドポイントで発生する不審な動きを検出し、その状況を素早く可視化して適切な対応を行うためのソリューションです。さらに、EDRが収集・分析するデータや各種機能を活用することで、インシデント発生後の詳細調査や根本原因の特定といった事後対応が可能になります。

本記事では、「EDRとは?」といった基本的な概念から、EDRが解決できるセキュリティ課題、導入のメリット・デメリットやよくある質問など、EDRに関する包括的な情報を解説します。

EDRとは?概要と登場背景

EDRは「Endpoint Detection and Response」の略であり、「エンドポイントの検知と対応」を意味します。EDRはエンドポイントのセキュリティ対策を強化するための技術・ソリューションであり、ここでいうエンドポイントとは、企業ネットワークに接続されているPC端末や仮想デスクトップ、サーバなどを指します。

EDRはエンドポイントデバイスの情報や発生したイベントを収集することで、セキュリティ上の脅威を検知します。収集した情報はわかりやすく可視化され、エンドポイントを回収することなくリモートから様々な対応を迅速に実行できます。また、一度検知した脅威については、その特徴を学習して未来の攻撃を予防する役割も持っています。

EDRが解決するセキュリティ課題

EDRはエンドポイントのデータを自動的に収集・分析することで、過去〜現在の異常や脅威を迅速に検出することができます。インシデント発生時の早期対応だけでなく、将来的な予防や再発防止にも貢献します。

まずここでは、EDRを活用して解決できる主なセキュリティ課題を4つご紹介します。

現在に発生しているインシデント対応時間の短縮

エンドポイントをEDRで分析することにより、自動的に脅威情報を収集・分析し、インシデントの現状や適切な初動対応策を明確にすることができます。セキュリティ分野では「時間」は重要な要素であり、インシデント対応が大幅に短縮されることで事態の拡大を防止し、セキュリティ被害を最小限に抑えることが可能になります。

遠隔からの証拠保全と再発防止

EDRは、マルウェア感染端末の証拠保全でも大いに役立ちます。従来は感染端末を回収する際に電源がオフになることで、調査するための証拠が消失する可能性がありましたが、EDRのリモート隔離および遠隔操作機能を利用することで、感染端末の回収は不要になります。安全な隔離環境で、マルウェアの検体やファイル情報といった必要な情報を取得できるため、再発防止に向けた調査に必要な情報を効率的に入手することが可能です。

過去のエンドポイント状況を可視化

EDRは全エンドポイントの情報を一元に集約し、それを視覚化する機能を備えています。インシデントが発生した際には、エンドポイントの「過去」を遡ることが可能になり、全体の攻撃状況や端末への潜伏期間といったこれまでの状況を明らかにします。時系列に沿った変化を正確に把握することで、より的確な対策を立てることができます。

将来のインシデント発生の予防

EDRはAIや機械学習、最新の脅威インテリジェンスを活用することで、脅威の検知や脆弱性の可視化を行います。これにより、既知の脅威だけでなく、未知の脅威に対する検知能力を提供します。新種の攻撃手法や未知の脆弱性を利用した攻撃ゼロデイ攻撃に対しても、その兆候を早期に警告し、被害を受ける前に対処することが可能になります。

EDRが登場した背景

サイバーセキュリティの現状は、間違いなく厳しさを増しています。悪意のあるソフトウェアやハッキングツールは手軽に入手可能となり、誰もがいつでもこれらを利用できるようになりました。また、現代は企業とインターネットの間に存在した明確な境界がなくなり、従業員はオフィスだけでなく、自宅や移動中からも企業ネットワークや各種クラウドサービスに接続します。そのため、セキュリティ対策の不備や僅かな隙間が発生しやすくなることから、攻撃者にとっては新たな攻撃機会が増え続けている現状があります。

情報処理推進機構の「情報セキュリティ10大脅威 2023」の調査結果によれば、組織にとって最も重要なサイバーセキュリティ脅威は2年連続で「ランサムウェアによる被害」であり、それに続いて「サプライチェーンの弱点を悪用した攻撃」、「標的型攻撃による機密情報の窃取」が挙げられています。攻撃者の手法は日々進化し、ますます高度化・複雑化しています。従来のEPPやウイルス対策ソフトなど「既知の脅威からの防御」を前提とした対策だけでは、新種のマルウェアや未知のサイバー攻撃からの被害を防ぐことが難しくなっています。

| 順位 | 組織を対象とした情報セキュリティ10大脅威 2023 |

|---|---|

| 1位 | ランサムウェアによる被害 |

| 2位 | サプライチェーンの弱点を悪用した攻撃 |

| 3位 | 標的型攻撃による機密情報の窃取 |

| 4位 | 内部不正による情報漏えい |

| 5位 | テレワーク等のニューノーマルな働き方を狙った攻撃 |

| 6位 | 修正プログラムの公開前を狙う攻撃(ゼロデイ攻撃) |

| 7位 | ビジネスメール詐欺による金銭被害 |

| 8位 | 脆弱性対策の公開に伴う悪用増加 |

| 9位 | 不注意による情報漏えい等の被害 |

| 10位 | 犯罪のビジネス化(アンダーグラウンドサービス) |

EDRのセキュリティ対策としての位置づけ

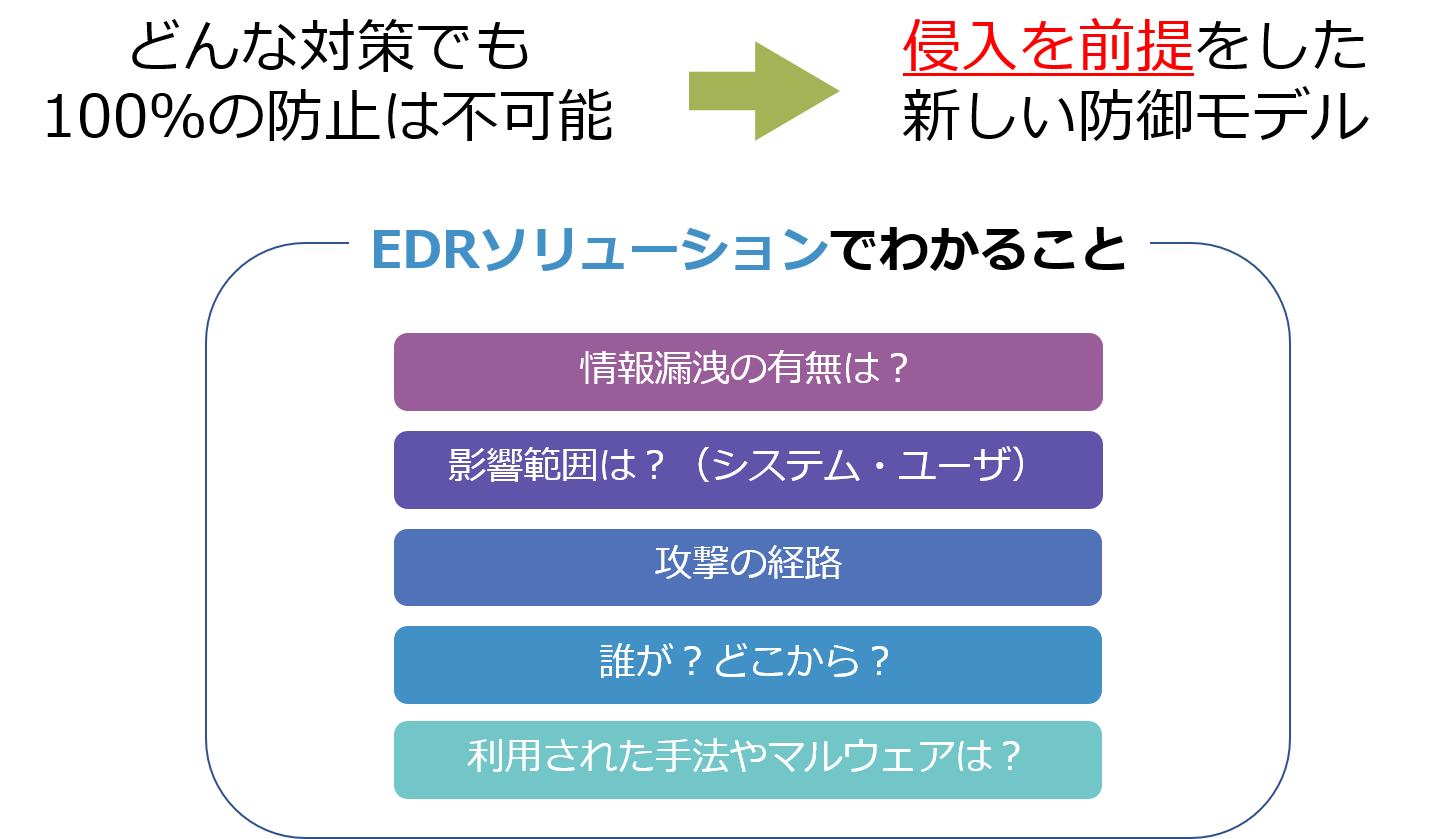

「侵入を止める」という従来のセキュリティ対策を徹底したとしても、日々巧妙化する攻撃者からの侵入を100%の確率で防げる完全なセキュリティソリューションは存在しません。そのため、侵入を完全に止めることを目指すのではなく、万が一の侵入に備えてエンドポイントでの検知と早期対応にも焦点を当てる必要があります。

100%の確率で全てを防ぐことができないのであれば、万が一の侵入に備えてエンドポイントでの検知と早期対応にフォーカスしよう、という考え方から生まれたセキュリティ製品がEDRです。EDRでエンドポイントの異常な振る舞いを検知して迅速に対応することで、攻撃が発生したとしても最小限の影響に抑えることができるようになり、業務の継続性を確保することができます。

また、EDRを導入することで「今、エンドポイントで何が起きているのか?」が可視化され、マルウェア侵入後の「情報漏洩の有無は?」「影響範囲は?」などの様々な立場から出る質問にもすぐに回答できるようになるため、インシデント対応にかかる工数やコストを大きく削減することができます。

EDRが提供する10個の主要機能

EDRが提供する主な機能は、イベントログ収集や振る舞いパターンの分析、脅威ハンティングなどです。EDRではエンドポイントから収集した情報をAI(人工知能)や機械学習によって解析・分析を行うため、既知の脅威だけでなく、脅威の兆候や未知の攻撃を検知して企業のIT環境を保護することが可能です。

EDR機能① イベントログ収集

エンドポイントが生成するセキュリティイベントやシステムイベントなど、多様なログを収集します。EDRの基本的かつ重要な機能であり、様々な出来事や変更の記録を一元的に管理し、必要に応じて詳細な分析が可能となります。

EDR機能② ファイル監視

エンドポイント上のファイルの作成、変更、削除などの動きを監視し、それらの動きから異常な挙動を検知します。例えば、ランサムウェアがファイルを暗号化する際は、通常のファイル操作ではない「異常」として検知されます。

EDR機能③ プロセス監視

エンドポイント上で実行されるプロセスの起動、停止、リソース使用状況などの情報を収集し、異常なプロセスを検知します。不正なプログラムが動作していた場合、その異常な挙動を検知することができます。

EDR機能④ ネットワークトラフィック監視

エンドポイントから発生するネットワークトラフィックを監視し、通常の通信パターンと異なる動きや異常な通信を検知します。不正な通信、未知の通信先への接続、または不審なダウンロードなどを把握することが可能です。

EDR機能⑤ 振る舞いパターン分析

エンドポイントの正常な動作パターンを学習し、そのパターンからの逸脱を「異常」として検知します。AIや機械学習などの技術を用いて行動パターンを学習し、未知の攻撃手法などの不審な振る舞いや兆候を捕捉します。

EDR機能⑥ 脆弱性スキャン

エンドポイントに存在する脆弱性を自動もしくは手動でスキャンし、セキュリティリスクを早期に発見します。スキャン結果は重要度や影響範囲、優先順位の評価が行われ、リスクの高い脆弱性を効率的に対処できます。

EDR機能⑦ インシデントレスポンス

セキュリティ侵害やサイバー攻撃が発生した際に、即座に侵害の拡大を防ぎ、システムやデータを保護するための機能を提供します。インシデントの検知・分析から影響範囲の特定、脅威の隔離・削除や封じ込め、システムの復旧といった一連のインシデント対応を、エンドポイント端末を回収せずにリモートから実行可能です。

EDR機能⑧ フォレンジック調査

インシデントの原因や結果を解析し、将来の対策に役立てるためのフォレンジック調査が可能です。ログやマルウェアの証拠を保全した上で解析し、その攻撃手法や根本原因を特定してインシデントの全貌を明らかにします。

EDR機能⑨ 脅威インテリジェンス

世界中で発生したインシデントの情報や新型のマルウェア、新たな攻撃手法やTTPs(Tactics, Techniques, and Procedures:攻撃者の戦術、技術、手順)などを収集・分析した「脅威インテリジェンス」を提供します。EDRに脅威インテリジェンスを組み込むことで、新たな攻撃に対する検知力および対応力を強化します。

EDR機能⑩ レポートと可視化

検知した脅威や対策の状況をレポートとして出力します。ダッシュボードを通じてセキュリティ状況を可視化し、一目で理解できるようになるため、セキュリティ担当者は迅速かつ正確にセキュリティ対策を検討できます。

EDRと他セキュリティ製品の違い・比較

EDRとその他のセキュリティ対策の違いを理解するためには、それぞれのソリューションが重視するポイントと対応領域を把握することが重要です。これらのセキュリティ対策は、特定の脅威に対する独自の戦略を持っていますが、それぞれに一長一短があり、組み合わせて使うことで最大限の効果を発揮することができます。

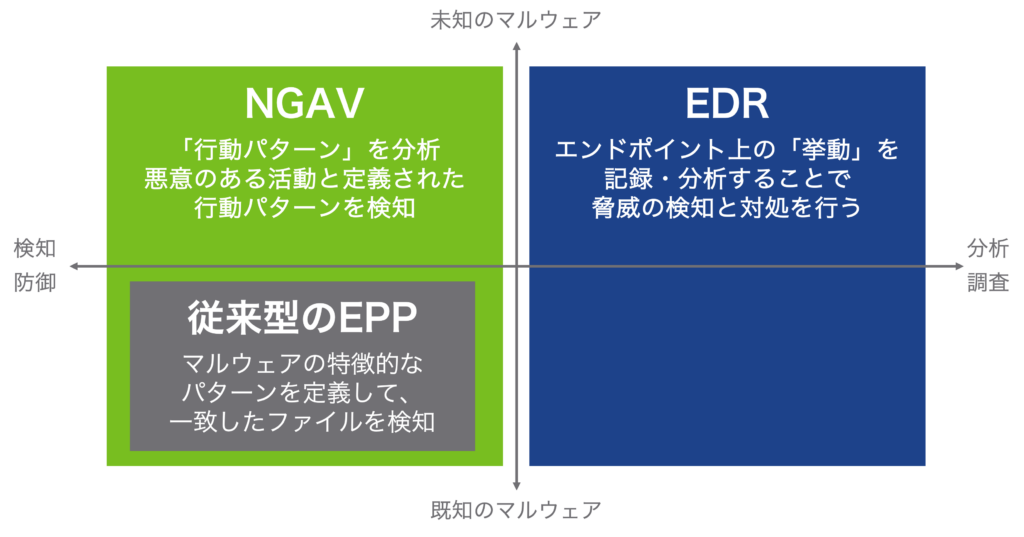

EDRとEPP・アンチウイルスの違い

EPP(Endpoint Protection Platform:エンドポイント保護プラットフォーム)は、主に既知の脅威に対する防御に焦点を当てた、従来から利用されているアンチウイルス対策です。誤検知や過検知が少なく、既知のマルウェアやウイルスからエンドポイントを確実かつ効率的に防御する能力を提供します。

EPPでは「シグネチャ」と呼ばれる、ウイルスやマルウェアが持つファイルのハッシュ値や特定の文字列といった一意の特徴やパターンを示す情報によって特定の脅威を識別し、検出・防御を行います。シグネチャのデータベースを更新することで、新たに発見された脅威にも対応することが可能です。一方で、EPPはエンドポイントへの「既知の脅威による侵入を防ぐ」ことが目的であり、未知の脅威や新規の攻撃手法により突破されてしまうとその事象を検知できず、感染後に取れる対応策も限定的となります。

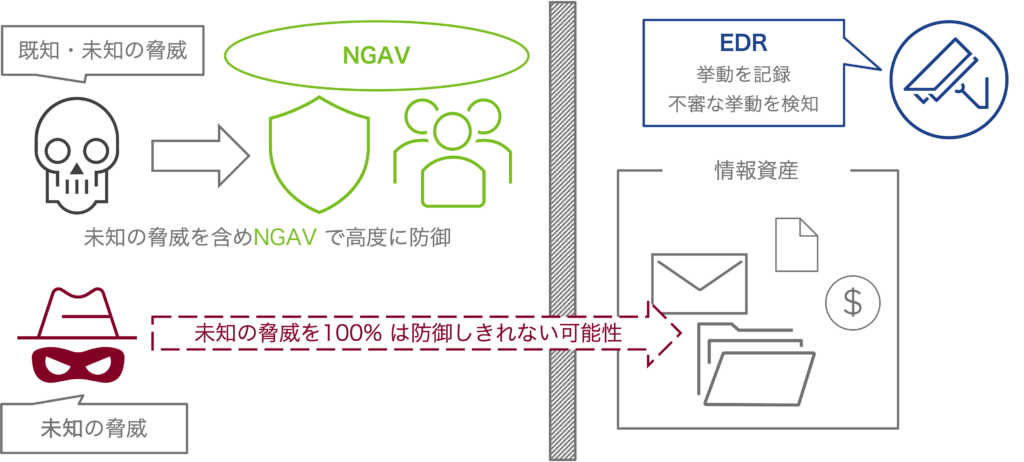

こうした「マルウェアの発見と感染後の対策」を補完するものがEDRです。EPPにEDRを組み合わせることで、不審な振る舞いや未知の攻撃を迅速に検知し、脅威の発見とインシデント発生後の対応力を強化できます。EDR側の視点から見ても、EDR単体では「防御」の機能を直接提供できないため、感染を防ぐための対策としてEPPやNGAVとの組み合わせが必要になります。

EDRとNGAV(次世代アンチウイルス)の違い

NGAV(Next-Generation Antivirus:次世代アンチウイルス)は、EPPの機能をベースにしており、AIや機械学習を活用してより高度な攻撃への防御力を強化したエンドポイントセキュリティ対策です。NGAVではシグネチャに依存することがないため、従来型のアンチウイルスやEPPでは検出できない「未知の脅威」への対策が可能になります。

NGAVは、エンドポイント上の行動分析によってファイルやプログラムの危険な振る舞いを評価し、既知の改良型脅威にも高度な検出能力を持つという特徴があります。さらに、AIと機械学習のモデルは新たな脅威情報に基づき継続的に学習・改善されるため、サイバー脅威の進化に追従することが可能です。一方で、NGAVのAIや機械学習のアルゴリズムは、既知・未知にかかわらず全ての脅威を検出しようとするため、正常な動作やファイルを誤って脅威と認識する「過検知(False Positives)」や「誤検知(False Negatives)」が発生しやすいことが課題となります。

NGAVではEPPと同様に、インシデント発生後の復旧対応に関する機能は提供しないため、その領域をカバーするのがEDRとなります。NGAVにEDRを組み合わせることで、予防と対応の双方を強化したエンドポイントセキュリティを実現できます。例えば、NGAVでより多くの脅威を検知・防御し、それでもNGAVをすり抜ける異常な振る舞いはEDRで検知され、可視化および迅速なインシデント対応によって被害を最小限に抑えることが可能です。

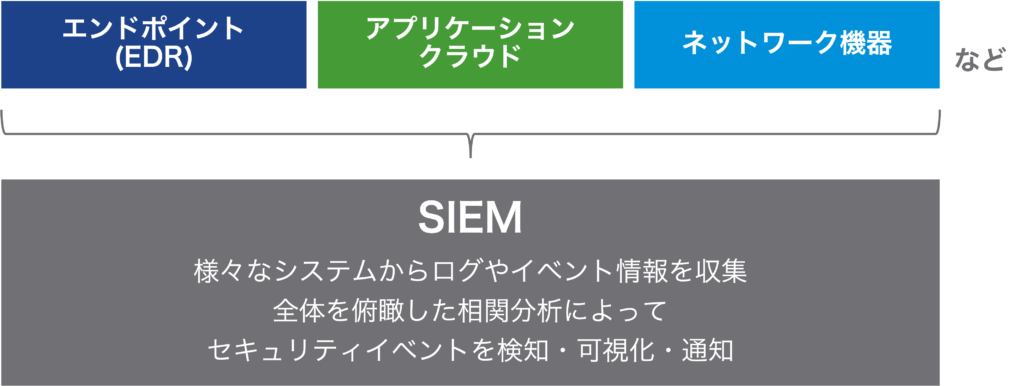

EDRとSIEMの違い

SIEM(Security Information and Event Management:セキュリティ情報・イベント管理)は、ネットワーク機器やアンチウイルス製品など、異なるセキュリティソリューションのログやイベントデータの一元的な収集・分析を行います。これらのデータから異常なイベントやセキュリティインシデントを検出し、組織全体のセキュリティ状況の視覚化および長期的なセキュリティ戦略の策定を支援します。

EDRはエンドポイントレベルのセキュリティログを管理し、可視化や不審な活動の検出・対応を主目的としています。それに対してSIEMは、エンドポイントだけでなく、ネットワークやサーバといった幅広いセキュリティデータを扱うため、より大局的で広範な視野からセキュリティ状況を把握することが可能です。

EDRが収集するエンドポイントの詳細なデータは、セキュリティインシデントの根本的な原因解析や、攻撃者の振る舞いや攻撃手段を理解するための貴重な情報源となります。EDRの情報をSIEMと連携させることで、異なるデータソース間の関連性を分析し、複雑な攻撃パターンを検知して可視化することができます。これらの情報は、企業や組織のセキュリティポリシーを見直し、新たな防御策を立てる上でも有効な手がかりとなります。

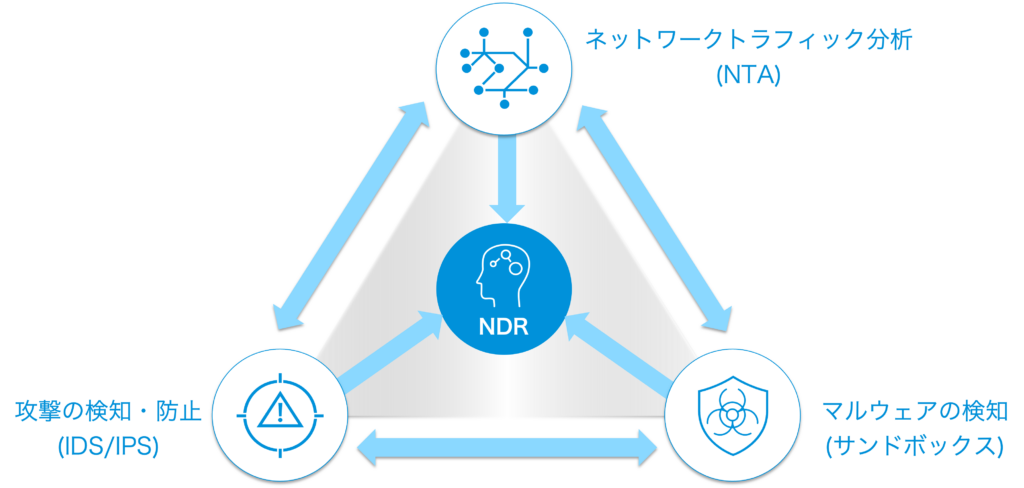

EDRとNDRの違い

NDR(Network Detection and Response:ネットワーク検出と対応)は、ネットワークトラフィックの行動分析を中心に、異常や攻撃パターンを検出し対応するセキュリティ対策です。AIや機械学習を活用して、従来のIDS/IPSでは難しかった未知の脅威や進化する攻撃への対策を可能にします。

NDRの特長は、エンドポイントを越えた全体的なネットワーク状況をリアルタイムで把握・分析できる点にあります。具体的には、不審なトラフィックパターンや通信ボリュームの急増、あるいは通常ではないポートやプロトコルの使用などを検出し、これらが新たなサイバー攻撃の兆候である可能性を評価します。これにより、ネットワーク内部や外部からの脅威、通常のセキュリティ対策を回避する潜在的な攻撃も検出可能です。

エンドポイントを主戦場とするEDRとNDRを組み合わせることで、エンドポイントとネットワーク全体の両方をカバーし、より深い可視化と即時性のあるセキュリティ対策を実現できます。例えば、エンドポイント上の異常な振る舞いはEDRで対応し、それでも内部ネットワークの横移動や異常なデータ転送といった攻撃を試みる脅威が発生した場合には、NDRがリアルタイムでその攻撃を検知します。

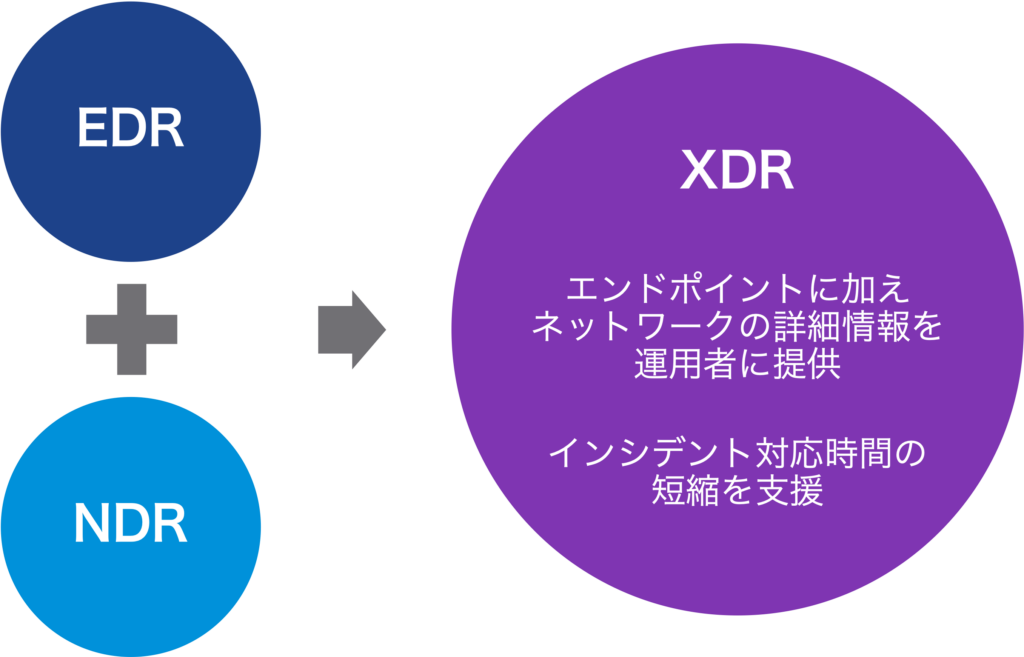

EDRとXDRの違い

XDR(Extended Detection and Response:拡張検出と対応)は、EDRやNDRなど複数の対策を組み合わせることで、組織全体の脅威検知と対応を一元管理するセキュリティソリューションです。エンドポイントからクラウド、ネットワーク、さらには各ワークロードなど、組織のIT環境全体から得られる幅広いデータソースの情報を統合的に分析します。その結果、全体的かつ深度のある視点から脅威に対処することが可能になります。

XDRの一つの特徴は、多様な情報源から集めたデータに対し、自動的な相関分析を行い、異なる環境やレイヤーで起こる脅威活動を統合的に把握する能力です。これにより、複雑化する攻撃手法やマルチステージの攻撃に対する防御力が増します。また、AIや機械学習のモデルを活用し、新たな脅威情報に基づいて逐次的に学習・改善されることで、サイバー脅威の進化に対応する能力を持ちます。

EDRはXDRの構成要素の一つであり、セキュリティ対策の視点をエンドポイントだけでなくIT環境全体に拡張します。例えば、特定のエンドポイントで脅威が検出された場合、その分析情報をXDRにフィードすることで、その脅威がネットワークやクラウドにどのような影響を及ぼしたのかを明確に把握することが可能となります。

EDRの製品選定や運用のポイント

PoC・検証・トライアルのポイント

EDR導入の成功率を高めるためには、PoC(Proof of Concept:概念実証)や事前検証が非常に重要な工程となります。PoCではEDR製品のライセンスを一部のエンドポイントにインストールし、製品の性能や各種機能、操作性といった具体的な要素を評価します。このプロセスを通じて、自社環境にEDR製品が適応し、期待するセキュリティ課題の解決が可能かどうかを確認します。

単にライセンス費用や機能面だけでEDR製品を選定すると、導入後に自社環境とEDR製品との相性問題が発生し、期待通りの効果が得られないリスクが高まります。そのため、多数のEDR製品を集めて「検知率」を一度に比較するようなPoCではなく、少数に絞り込まれたEDR製品に対して、実運用を視野に入れた丁寧な評価を行うことがポイントになります。

代表的な2つのEDR製品

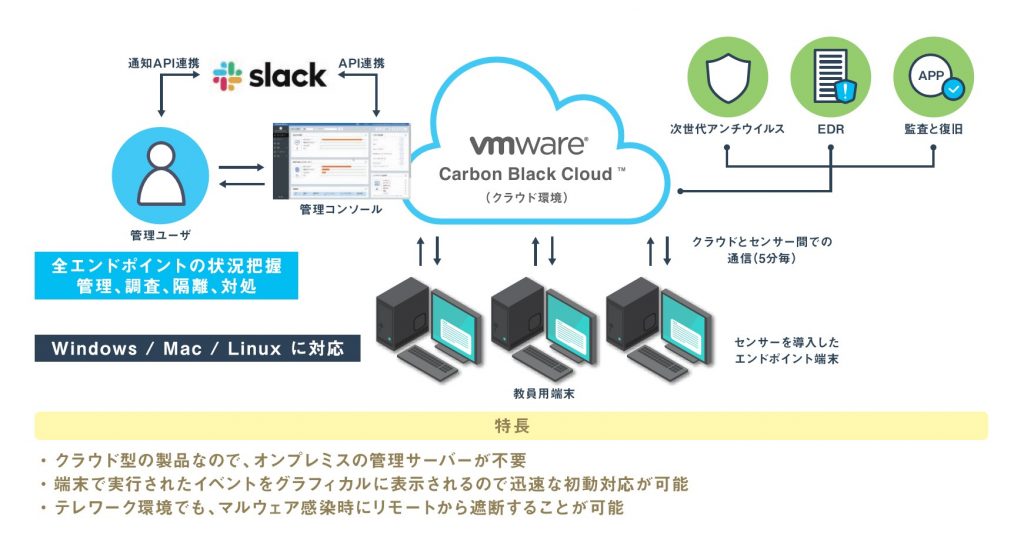

市場には多くのEDR製品が存在しており、それぞれに独特の機能や特性を提供しています。ここでは、全世界から特に高い評価を受けている2つのEDR製品、「VMware Carbon Black Cloud」と「CrowdStrike Falcon」についてご紹介します。

どちらもEDR製品としては最上級レベルの機能を提供しており、エンドポイントの可視化や脅威の検知・予防、インシデント発生時における迅速な復旧対応を強力に支援します。また、クラウド上でセキュリティ機能を提供するため、単一のエージェントからEDR+NGAV+脆弱性管理といった機能を提供することが可能です。

VMware Carbon Black Cloud

EDRの生みの親と言われる「Carbon Black社」を買収した、VMwareが提供するセキュリティソリューションです。様々な機能をシングルエージェントで提供しており、主な特徴は以下の通りです。

- AIを活用したクラウド型EDR

- すべてのEDRログを長期間保存し分析

(VMware Carbon Black Cloud Enterprise EDR) - VMware製品との密なセキュリティ連携

(vSphere、NSX、Horizon、Workspace One等)

CrowdStrike Falcon

ワールドクラスのAIと脅威インテリジェンスを活用した、CrowdStrikeが提供するセキュリティソリューションです。様々な機能をシングルエージェントで提供しており、主な特徴は以下の通りです。

- AIを活用したクラウド型EDR

- オフライン端末に対するNGAV保護機能

(CrowdStrike Falcon Prevent) - メーカーによる脅威ハンティングサービス

(CrowdStrike Falcon OverWatch)

EDR運用における注意事項

EDRは、従来のエンドポイント対策では検知が難しい脅威や疑わしい振る舞いを可視化する可視化するツールであり、その運用にともない発生するセキュリティログが増加します。その管理とデータ解析を適切に行うためには、セキュリティに関する専門知識と適切な運用体制が求められます。特に、適切な設定や解析を行うためには、セキュリティ専門家の高度なスキルや知識が必要となります。

また、EDRの運用は一度きりの作業ではなく、新たな脅威への対応を求められるたびに見直しや調整が必要となります。適切な対応を継続することで、EDRの能力を最大限に発揮し、企業全体のセキュリティレベルを持続的に向上させることができます。

MDRサービスの検討

社内でEDRを専門的に運用できる人材を育成することが難しい場合や、セキュリティ運用リソースの一部を外部にアウトソースしたいニーズがある場合には、MDR(Managed Detection and Response)サービスの活用が有効です。MDRサービスは、外部のセキュリティ専門家が日々のEDR製品の運用を担当し、インシデント発生時の初動対応や詳細調査といった対応をサービスとして提供します。EDRの高度な脅威検出能力とMDRの専門的な運用体制を組み合わせることで、運用負荷の軽減とセキュリティ強化を同時に実現することができます。

また、MDRサービスは24時間365日の監視を提供することが一般的です。これにより、企業は絶えず変化するサイバー攻撃の脅威に対して、タイムリーな対応を行うことが可能となります。MDRサービスによってセキュリティ対策の継続的な改善が促されることで、長期的な視点でのセキュリティ強化もサポートされます。

EDRの導入事例紹介

学校法人成城学園 成城大学様

- 導入前の課題

-

ネットワーク内に侵入した脅威の存在や攻撃プロセスなどを明確に証明できない

テレワークで働く職員の情報セキュリティを確保する必要がある - 導入後の効果

-

端末の挙動や操作をすべて可視化することで、的確な状況把握と脅威対応を実現

リモートからの調査・検索やマルウェア感染端末の遮断が可能に

成城大学様では、学内IT環境のセキュリティを強化するためにEDRを採用しました。既にゲートウェイを中心とした様々なセキュリティ対策が施されていたものの、「情報漏えいなどの被害が発生していない安全な状態であること」の証明が困難でした。そこで、エンドポイント上で発生したイベントを詳細に可視化することができるクラウド型EDRソリューション「VMware Carbon Black Cloud」を導入しました。

クラウド型EDRによって、可視化でセキュリティ体制を大幅に強化

このクラウド型EDRの導入により、テレワークによる職員の端末を含めた全エンドポイントの状態を一元的に監視し、クラウド上でのビッグデータ解析により脅威を検知、そしてリモートからでも適切な対応が可能な体制を整備しました。加えて、EDRが侵入後のデータ収集と対応を支援するとともに、VMware Carbon Black Cloudに組み込まれている「次世代アンチウイルス(NGAV)機能」の活用により、侵入の前後にわたるセキュリティ対策の強化を達成しました。その結果、ネットワーク内に脅威が存在しないこと、通称「悪魔の証明」の実現に成功しました。

本事例のPDF資料は以下のページよりダウンロードしていただけます。成城大学様のEDRソリューションの選定理由や、EDR製品の評価を行った際のエピソードをご確認いただけます。

EDRのよくある質問 15選

EDRの必要性や導入による効果、運用の方法や注意点など、15つの「よくある質問」を解説します。

まとめ

本記事では、複雑化したサイバーセキュリティ環境において、エンドポイントセキュリティを強化し、組織全体のセキュリティレベルを高めるために、EDRがどのように役立つかを詳細に解説しました。EDRは導入するだけでなく、適切な運用体制の構築と継続的な改善・更新が求められます。本記事の内容を参考に、EDRについての理解を深めていただければ幸いです。

EDRの導入・運用に関するお悩みやご質問、情報提供等のご要望がございましたら、以下のフォームからお気軽にネットワールドまでお気軽にご相談ください。