〈ネットワールドSE解説!〉ゼロトラストセキュリティの実現方法とは?(後編)

ゼロトラスト セキュリティで最も重視するのは、「デバイスの信頼」「ユーザーの信頼」「アプリケーションの信頼」「通信とセッションの信頼」「データの信頼」の5つです。後編ではこの5つの信頼をさらに深く掘り下げていきます。引き続き、株式会社ネットワールド SI技術本部 ソリューションアーキテクト課の工藤真臣氏が解説します。

本ページでは、前回解説した〈ネットワールドSE解説!〉ゼロトラストセキュリティの実現方法とは?(前編)の続きを解説致します。

株式会社ネットワールド

SI技術本部ソリューションアーキテクト

課長 工藤真臣

デバイスの信頼性の確保

VMwareソリューションで信頼性を提供

VMwareソリューションによってデバイスの信頼性を確保するために、デバイスの管理、デバイスのコンプライアンスチェック、デバイスのリアルタイムの脅威検出を提供します。

- デバイスの管理:Workspace ONE UEM

- デバイスのコンプライアンスチェック:Workspace ONE UEM、Workspace ONE Access、Workspace ONE Intelligence

- デバイスのリアルタイムの脅威検出:VMware Carbon Black Cloud、Workspace ONE Intelligence

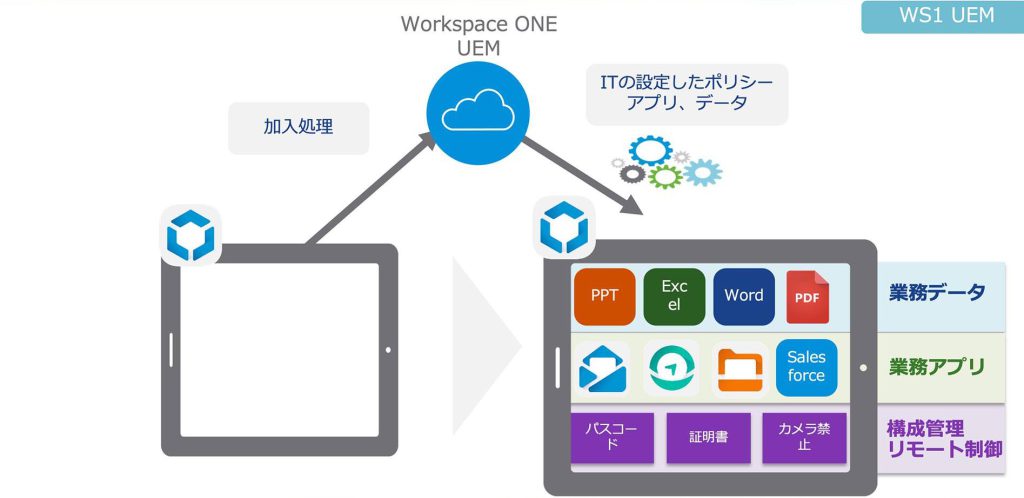

デバイス管理

対象のデバイスをWorkspace ONE UEM管理下に加入処理することで、業務データや業務アプリに対してIT部門が設定したポリシーを適用することが可能になります。

これによりデバイスごとに

「スクリーンショットを撮ることはできるがカメラ機能は使わせない」

「特定のアプリケーションしか使わせない」

など、ガバナンスを効かせることやデバイスをで紛失・盗難被害を受けた場合にリモートワイプすることもできます。

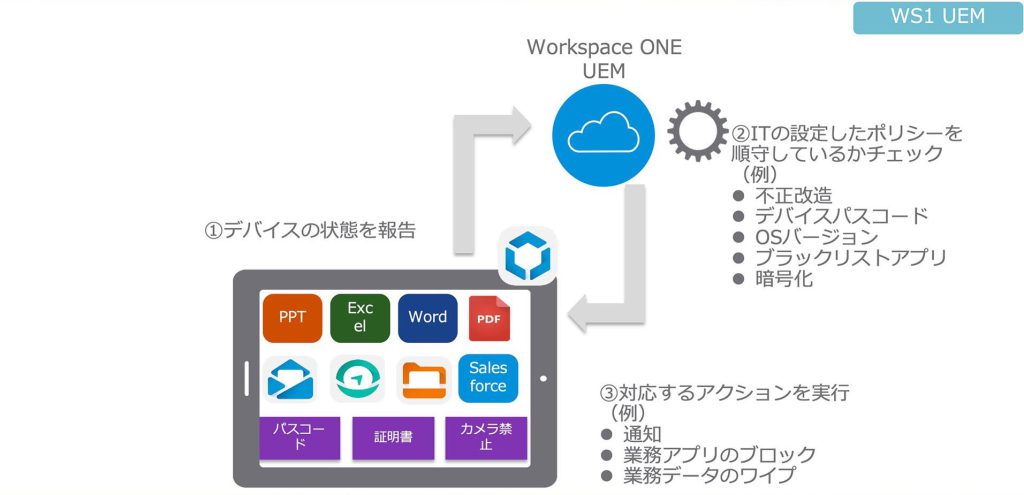

デバイスのコンプライアンスチェック

Workspace ONE UEMにより、各デバイスが自社のコンプライアンスに違反していないか、常時1台ごとにチェックを行い管理者に報告します。

例えば、コンプライアンスに違反しているデバイスを検出した場合、まずユーザーに通知(警告)、それでも改善されなければ業務アプリをブロックし、最終的に業務データを強制的にワイプするといった段階的なアクションを実行することが可能です。

ユーザーの信頼

ユーザーの信頼性の確保

次のVMwareソリューションによって、多要素認証、条件付きアクセス、パスワードレスユーザー認証を提供しユーザーの信頼性を確保を提供致します。

- 多要素認証:Workspace ONE Access

- 条件付きアクセス:Workspace ONE Access、Workspace ONE UEM

- パスワードレスユーザー認証:Workspace ONE Access、Workspace ONE UEM

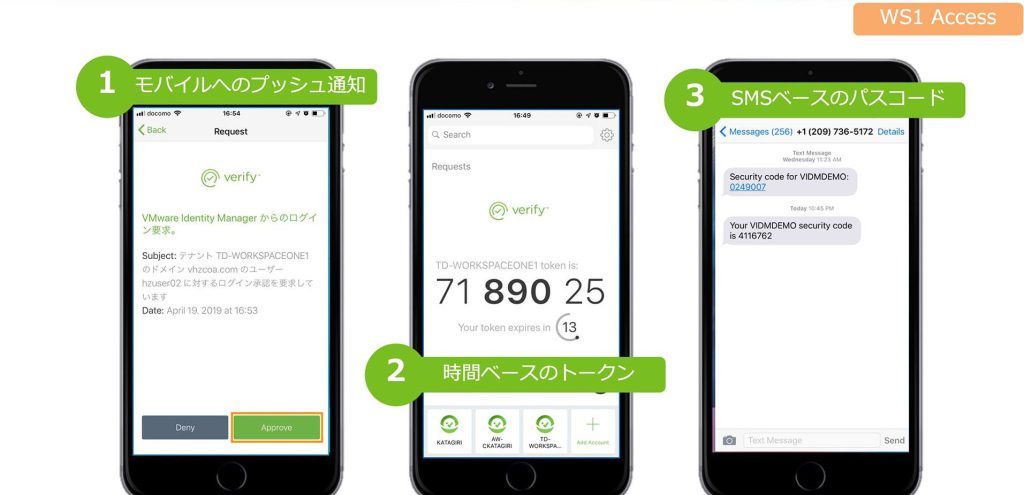

多要素認証

Workspace ONE Accessは多要素認証において、Workspace ONE Verifyにより以下3点の認証方式をサポートを提供します。

①モバイルアプリへプッシュ通知を行うものです。ユーザーはワンクリックで認証を行うことができる最も手軽な方法です。

②時間ベースのトークンを利用するものです。モバイルアプリに表示されたトークンを決められた時間内に入力することで認証が行われます。

③つめはSMSのパスコードを利用するものです。本人のモバイルデバイスにSMSで送られてくるパスコードを入力することで認証が行われます。

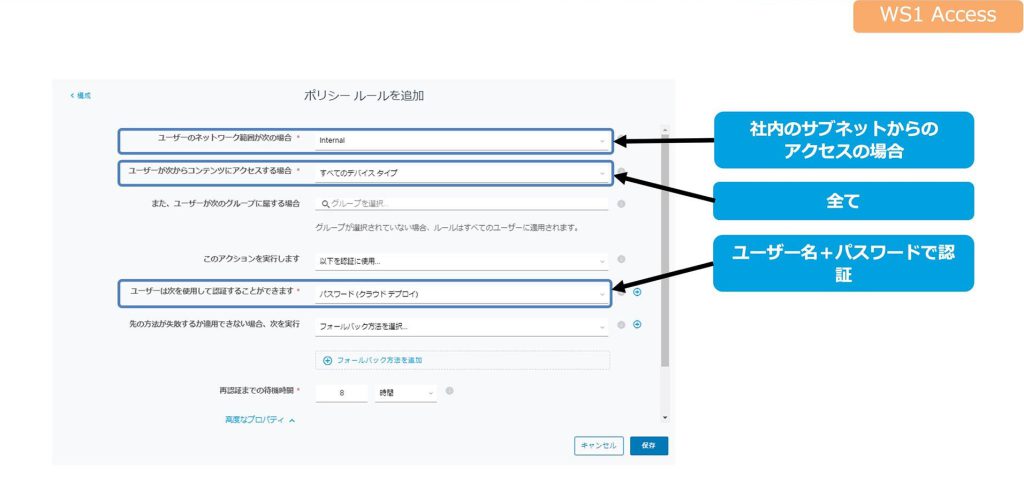

条件付きアクセス

ユーザーに対して、接続元のネットワーク、OSやアプリ、また接続してきたユーザーのグループと紐づけて管理し、条件付きでアクセスを制御することができます。

例えば社内のサブネットからアクセスしてきたユーザーに対しては、ネットワークにログインできている時点で本人認証がすでに終えていると判断しアクセスを許可します。

一方で社外からアクセスしてくるユーザーに対しては、必ず2要素認証を要求するなどの条件を設定することが可能になります。

アプリケーションの信頼

アプリケーションの信頼性の確保

次のVMwareソリューションによって、アプリケーションの信頼性を確保するために必要な要素として、シングルサインオン、どんなデバイスからでもアプリケーションにアクセス可能にします。

- シングルサインオン:Workspace ONE Access、Workspace ONE UEM

- どんなデバイスからでもアプリケーションにアクセス可能な環境:VMware Horizon

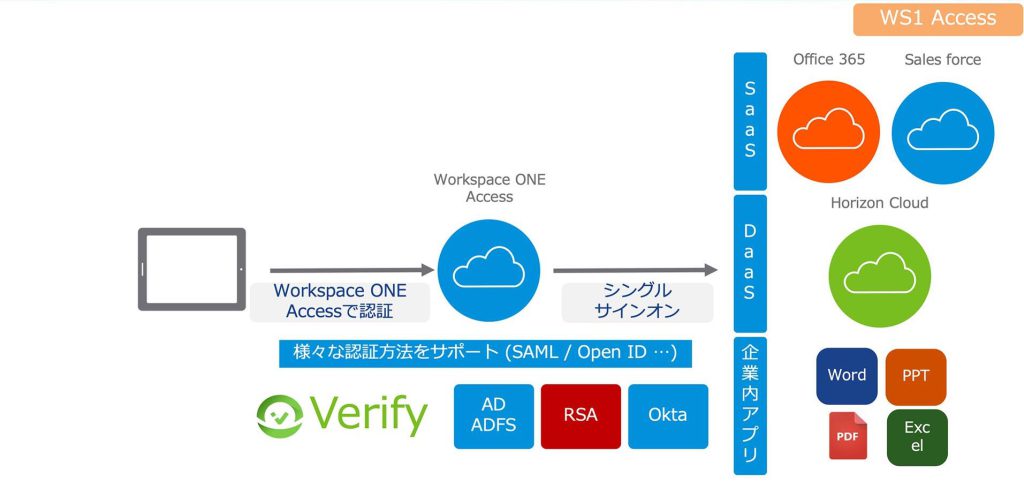

シングルサインオン

Workspace ONE Accessによって認証を受け、アプリケーションカタログにログインすれば、その先のSaaSやDaaS、企業内アプリなどにパスワードを再度入力せずにアクセスが可能です。

SAMLやOpen IDなど、シングルサインオンを実現する様々な認証方法をサポートし、セキュリティとユーザーの利便性の両立を提供します。

Workspace ONE Tunnelの併用

テレワークの増加に伴いZoomやMicrosoft TeamsなどWeb会議の利用が拡大していますが、そのビデオ・音声データをVPNで流すと帯域がひっ迫する要因の1つとなってしまいます。

Workspace ONE UEMのWorkspace ONE Tunnelは、通常のIPsecベースのVPNと異なりアプリケーションベースのVPNを採用しており、きめ細かい制御が可能です。そのため、Web会議へのアクセスをバイパスすることで、VPNのひっ迫を解消することができます。さらに、Workspace ONE Tunnelは、業務で利用するクラウドサービスやデータへの安全なアクセスを提供する一方で、YouTubeなど業務中の利用を認めていないクラウドサービスをブロックすることができます。最近ではSD-WAN製品を使って拠点単位でローカルブレイクアウトと呼ばれるアプリケーション単位のWAN接続先の制御をエンドポイントで行うことを可能にします。

通信とセッションの信頼とデータの信頼

通信とセッションの信頼性

次のVMwareソリューションによって、通信とセッションの信頼性を確保するために必要な要素である「最小特権でのアクセス」と「通信プロセスの暗号化」を提供します。

最小特権でのアクセス:VMware NSX-T Data Center

通信プロセスの暗号化:Unified Access Gateway、VMware Horizon

また、VMware Horizonにより、データの信頼を実現するために必要な要素として保存データの保護を提供します。

マイクロセグメンテーションとデータ保護

最小特権でのアクセスはVMware NSXの機能である分散ファイアウォールを活用し、仮想マシン単位のマイクロセグメンテーションを行うことで、マルウェアの拡散を防止することが可能です。

またデータの信頼性の確保においては、VMware Horizonを活用することでデスクトップやアプリケーションを仮想化し、デバイスに対して画面転送のみを行うことで、データを社外に持ち出せない環境を作ることが可能になります。

セキュリティの可視化と分析、自動化

セキュリティの可視化と分析/自動化に必要な要素

次のVMwareソリューションにより、セキュリティの可視化と分析/自動化を実現するために必要な下記機能を提供します。

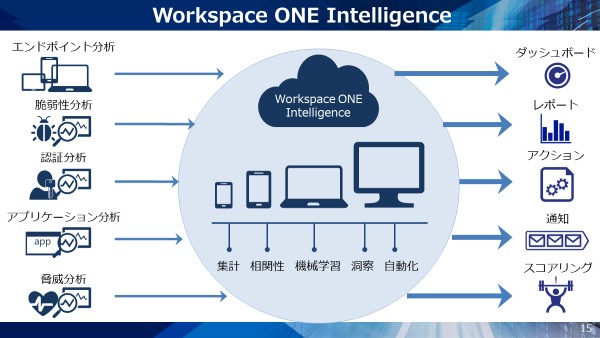

- ログの集約:Workspace ONE Intelligence

- 監視・トラブルシューティング用のダッシュボード:Workspace ONE Intelligence

- デバイコンプライアンスエンジン:Workspace ONE UEM、Workspace ONE Intelligence

- 外部サービスとの連携:Workspace ONE Intelligence

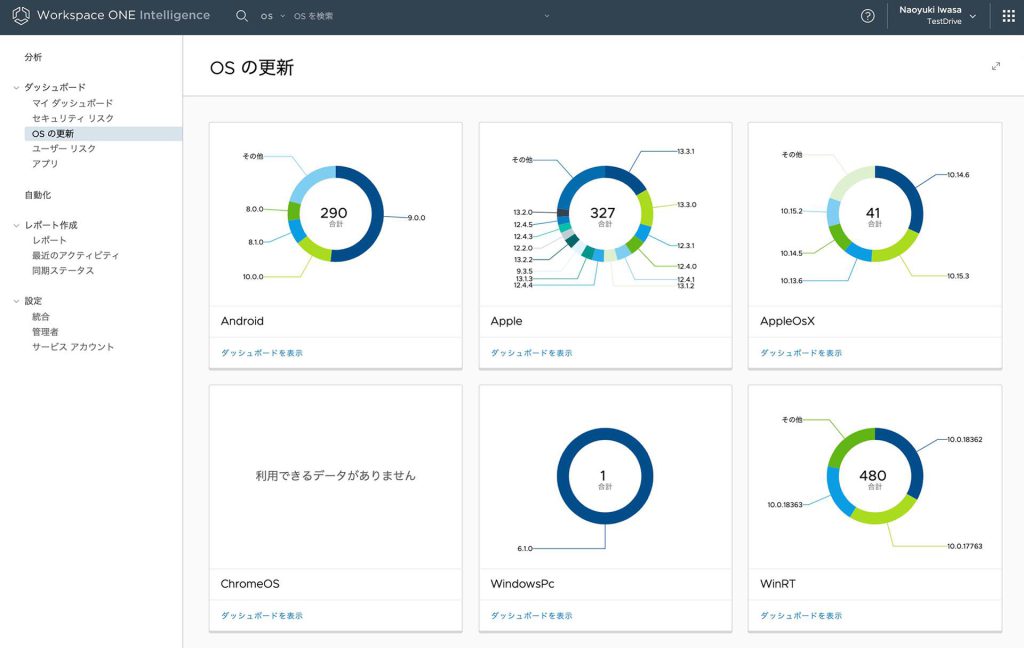

Workspace ONE Intelligence 活用メリット

Workspace ONE Intelligenceを利用すれば、従来WSUS(Windows Server Update Services)を使用し管理を行っていたOSアップデートの適用状況などをダッシュボード上で確認することが可能になります。

他のVMware Workspace ONE製品やサードパーティサービスとの連携状況、セキュリティリスクもダッシュボード上に可視化。さらに、カスタマイズ可能なレポート機能により、統合的なレポート出力も提供します。

Workspace ONE Intelligence のダッシュボード

VMware Workspace ONE 製品やサードパーティサービスとの連携

セキュリティリスクの可視化

VMware Carbon Black連携の詳細手順

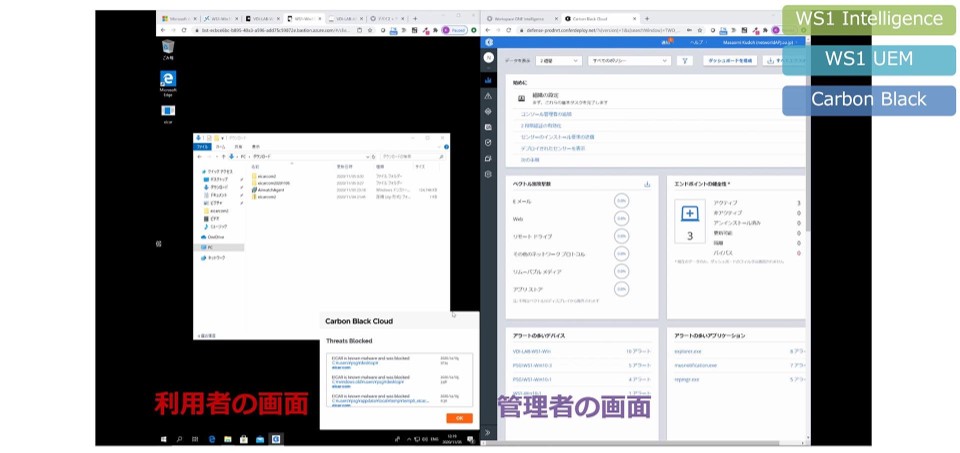

VMware Workspace ONEとVMware Carbon Blackを連携させた運用をすることで、セキュリティ対策の自動化も可能になります。

デバイスがマルウェア感染していることを検知した場合、VMware Workspace ONEを通じ、管理者に通知すると同時に、感染したデバイスをVMware Carbon Blackによって自動的に隔離するといった業務フローがあらかじめ定義されています。

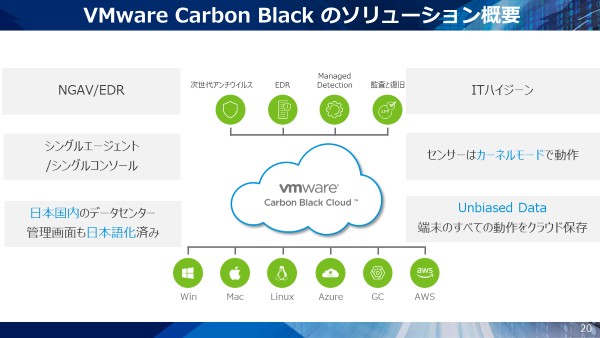

VMware Carbon Blackとは?

VMware Carbon Black Cloud™は、単一の軽量エージェントで使いやすいコンソールを使用して、NGAVやEDRを兼ね備えたクラウドネイティブのエンドポイント保護プラットフォーム(EPP)です。

Workspace ONE IntelligenceはWorkspace ONE UEMだけでなく、カスタムコネクタを追加することで様々なWebサービスと組み合わせて自動化することが可能です。

VMware社はGitHubで主要Webサービスとの連携のサンプルを提供しています。標準でもWorkspace ONE UEM,Slack,Service Nowとの連携が可能ですが、ここでは以下で公開されているCarbon Blackのカスタムコネクタを使って連携する自動化を試してみたいと思います。

https://github.com/vmware-samples/euc-samples/tree/master/Intelligence-Samples/Custom%20Connectors

Workspace ONE IntelligenceとVMware Carbon Blackのセットアップ

Workspace ONE IntelligenceとVMware Carbon Blackの連携についてはVMware社のDIGITAL WORKSPACE TECH ZONEでセットアップ手順が公開されています。

今回はCarbon Blackの導入自体は完了している前提の手順を紹介していきます。Carbon BlackのWindows10、Macへの導入、Workspace ONE UEMを使ったアプリケーションの配布についても先ほど紹介したドキュメントに記載があるので参考にしてください。

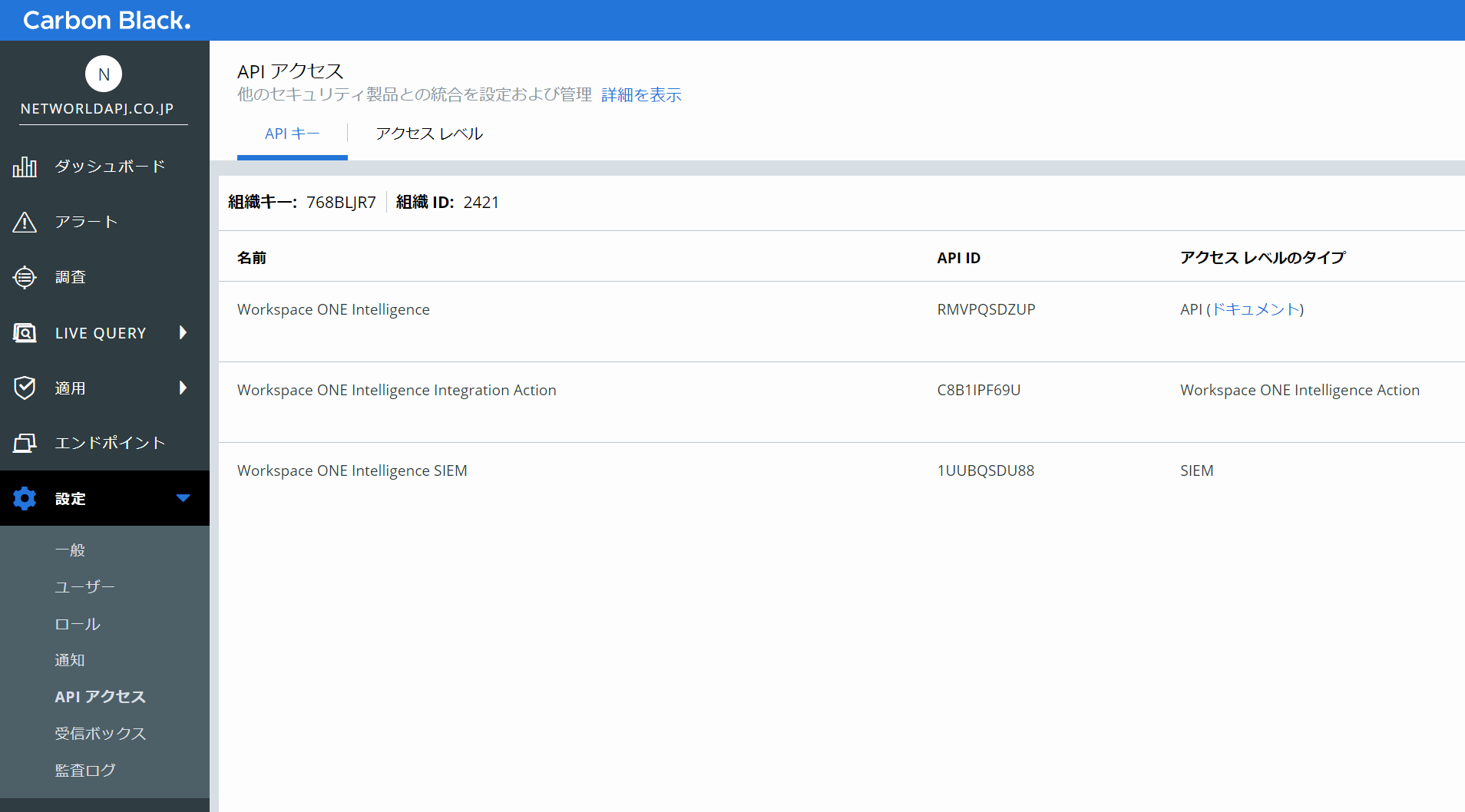

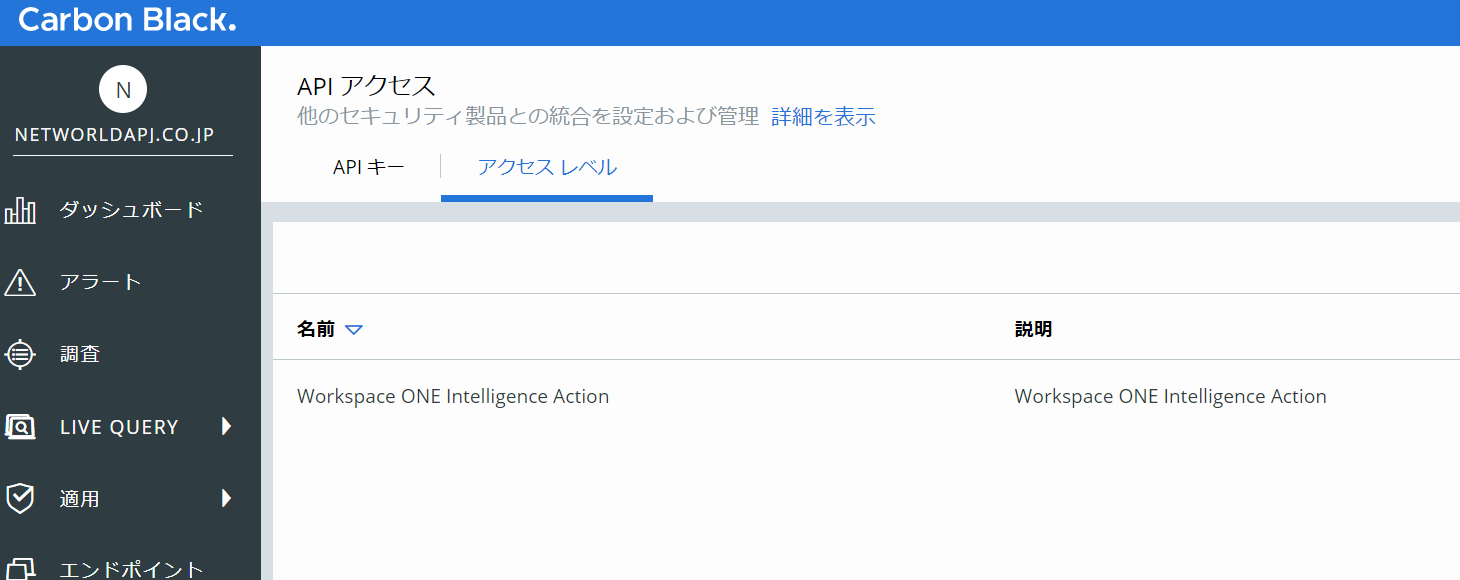

①Carbon Black Cloud側での連携設定

Workspace ONE IntelligenceからのAPIアクセスを許可するために「設定-> APIアクセス」で設定を行います。恒常的にWorkspace ONE Intelligenceのダッシュボードに情報を取得するためのAPIアクセス、SIEMアクセスの2つを設定します。

また自動化でCarbon Blackの操作を実行したい場合は、Workspace ONE Intelligenceから実行を許可する操作を許可するアクセスレベルを設定して、そのアクセスレベルでAPIアクセスを許可する必要があるので注意が必要です。

さらにWorkspace ONE Intelligenceが受信可能な通知を「設定->通知」で設定する必要があります。

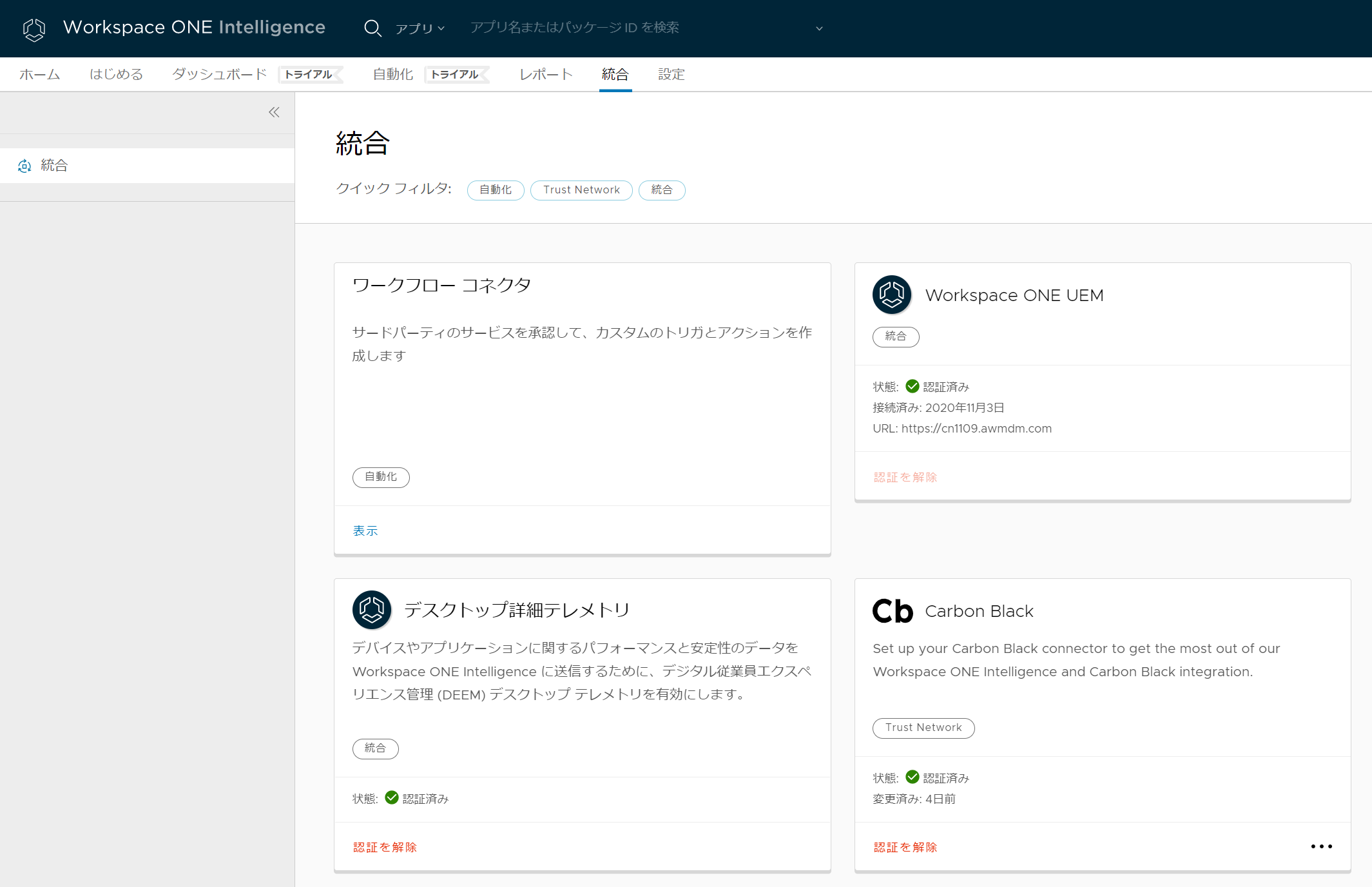

②Workspace ONE Intelligence側の連携設定

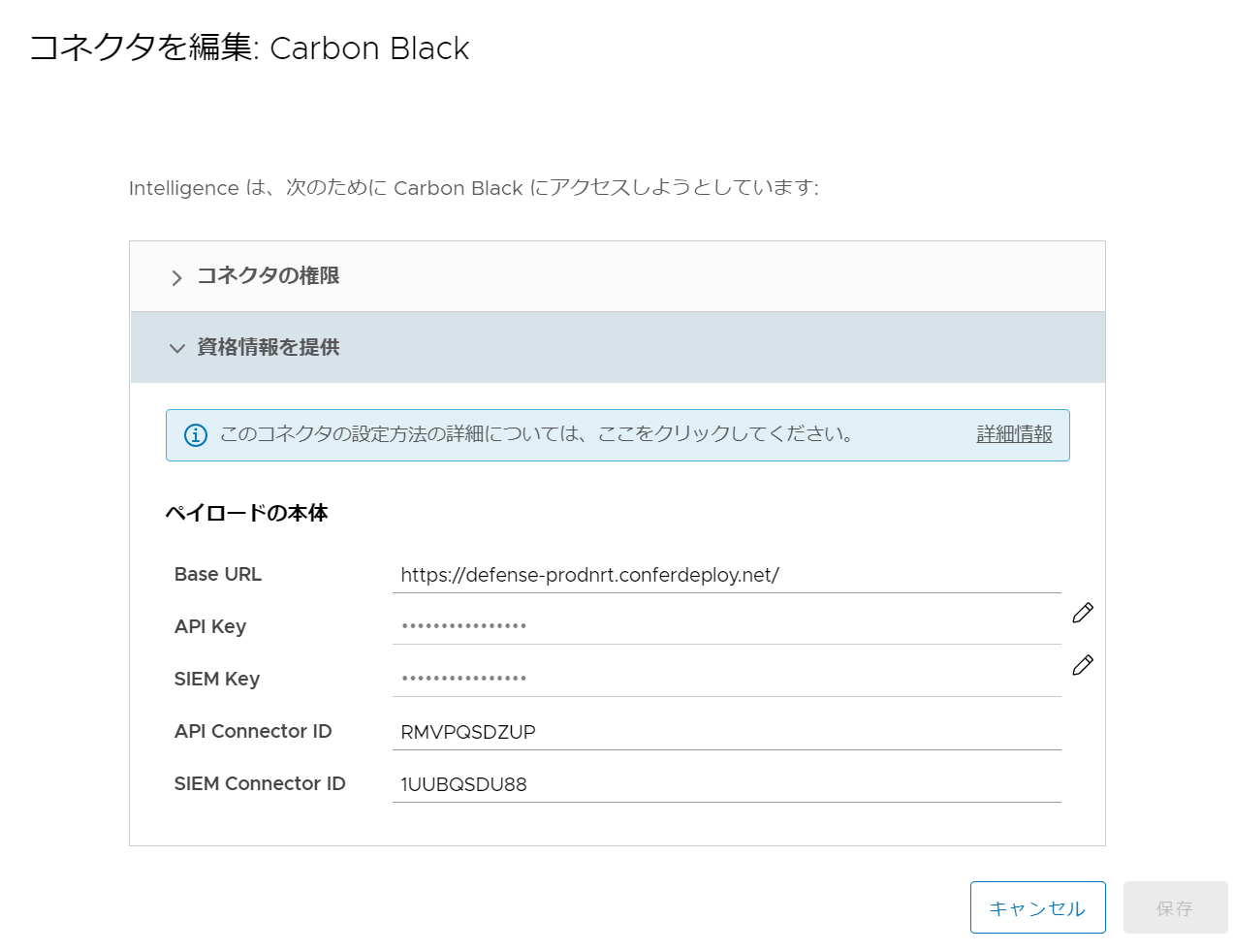

手順1で設定したCarbon Black CloudのAPIアクセスの設定を入力して、Workspace ONE IntelligenceからCarbon Black Cloudの通知を確認できるように設定する必要があります。

Workspace ONE Intelligenceのポータルから「統合」を選択してCarbon Blackを選んで、Carbon Black Cloudで設定したAPIのIDとキーを入力します。

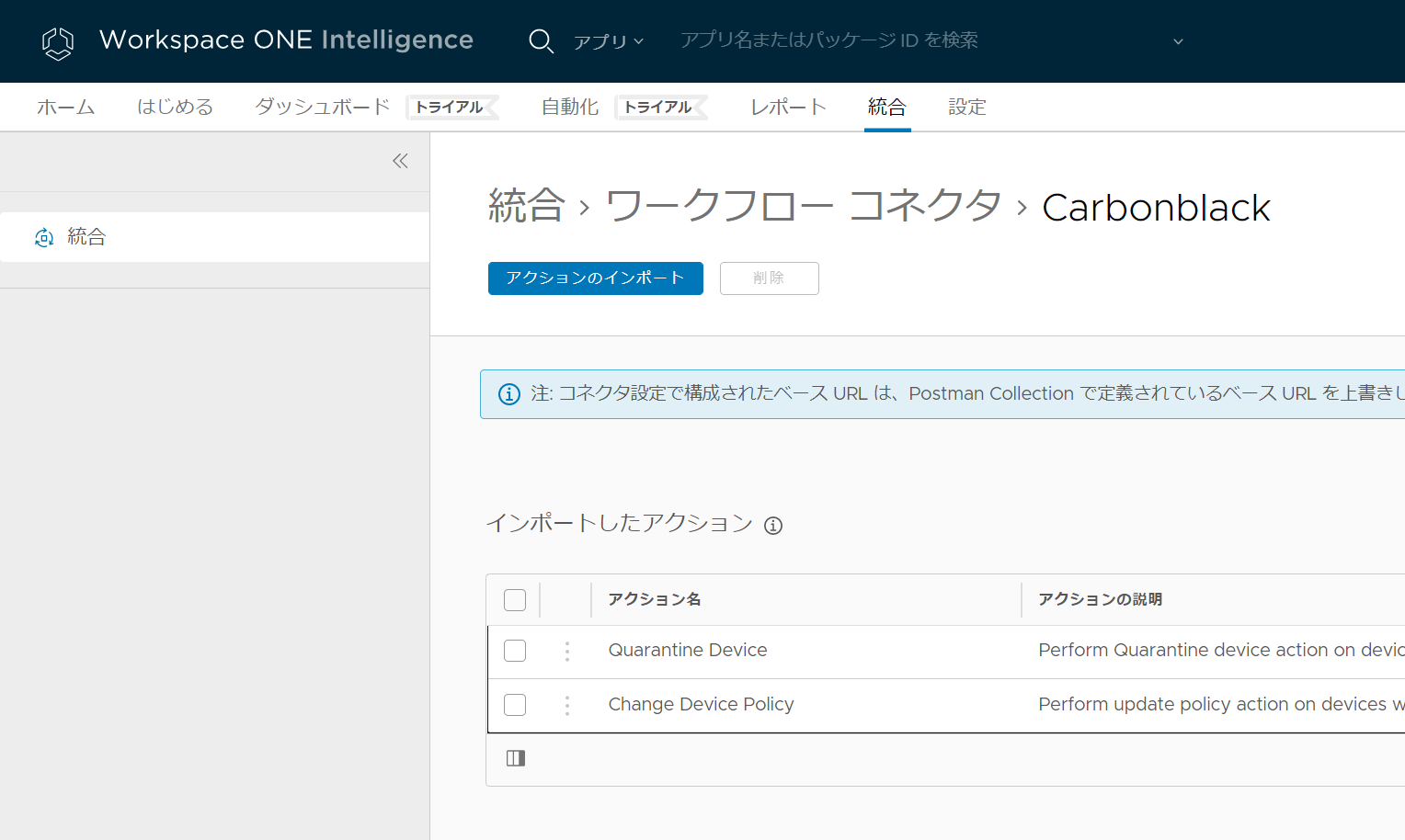

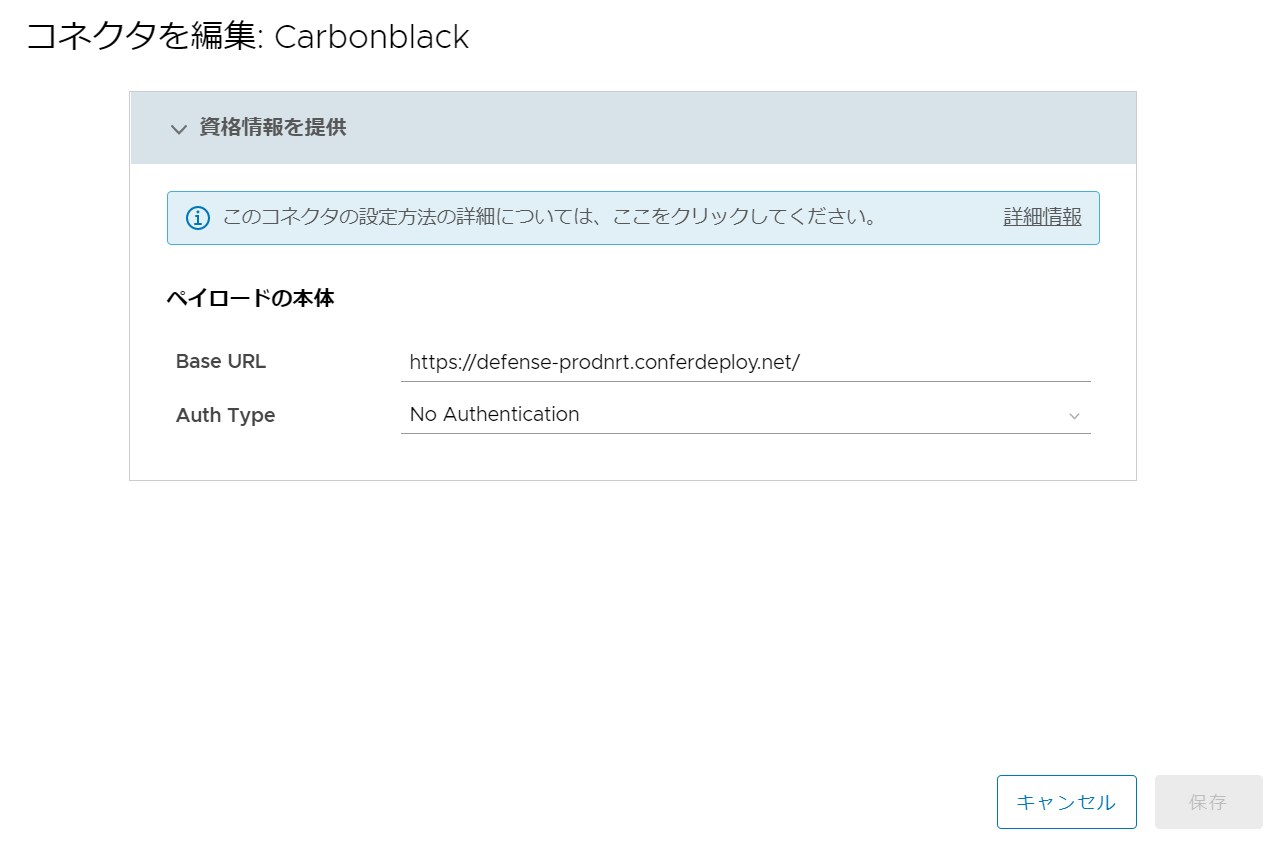

③Workspace ONE IntelligenceにCarbon Blackカスタムコネクタの導入

GitHubで公開されているCarbon BlackのカスタムコネクタをWorkspace ONE Intelligenceにインポートします。

Workspace ONE Intelligenceのポータルで「統合->ワークフローコネクタ」でCarbon Blackのカスタムコネクタを作成し、GitHubからダウンロードしたJSONファイルをインポートします。ダウンロードしたJSONファイルはいくつかのパラメータを置換して利用する必要があります。このとき手順1で作成したアクセスレベルを割り当てたAPI IDとキーを設定してください。

最後にカスタムコネクタの設定で、Carbon Black CloudのAPIのエンドポイントURLを入力します。これでCarbon Blackの通知情報を受信するだけなく、自動化ワークフローのアクションとして、「デバイスの隔離」と「デバイスのポリシーの変更」を利用することができるようになりました。

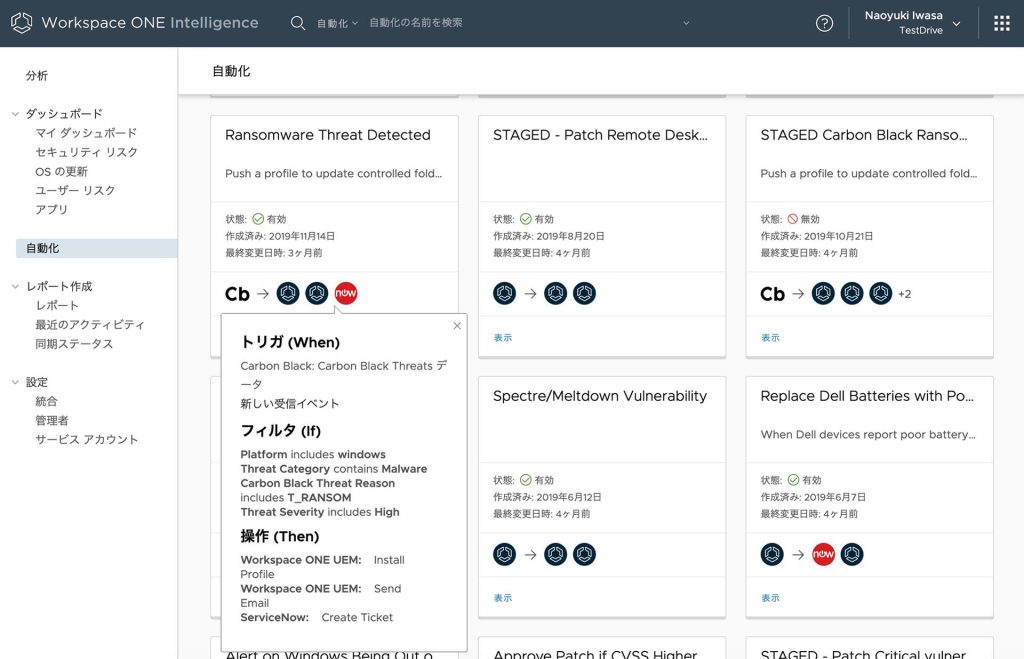

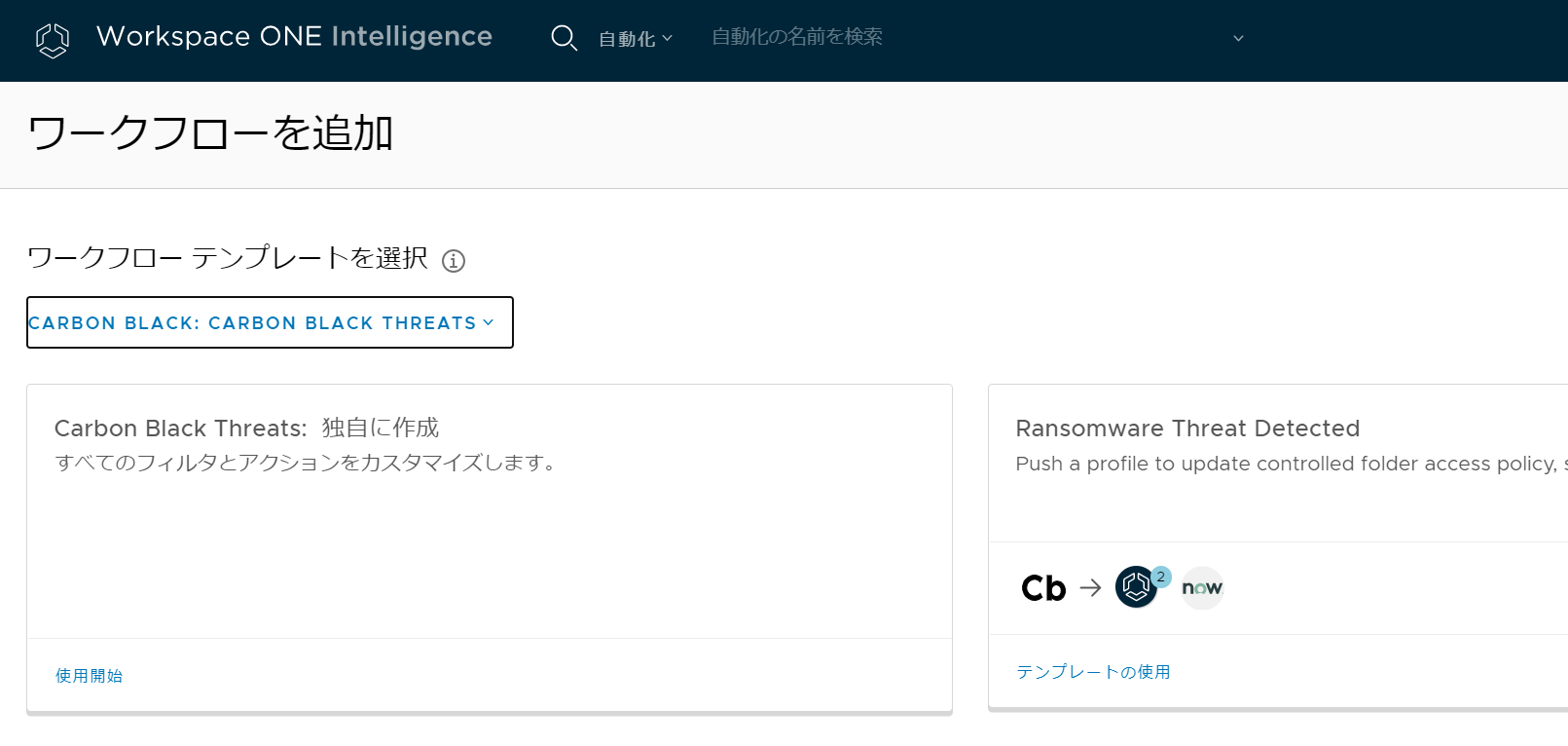

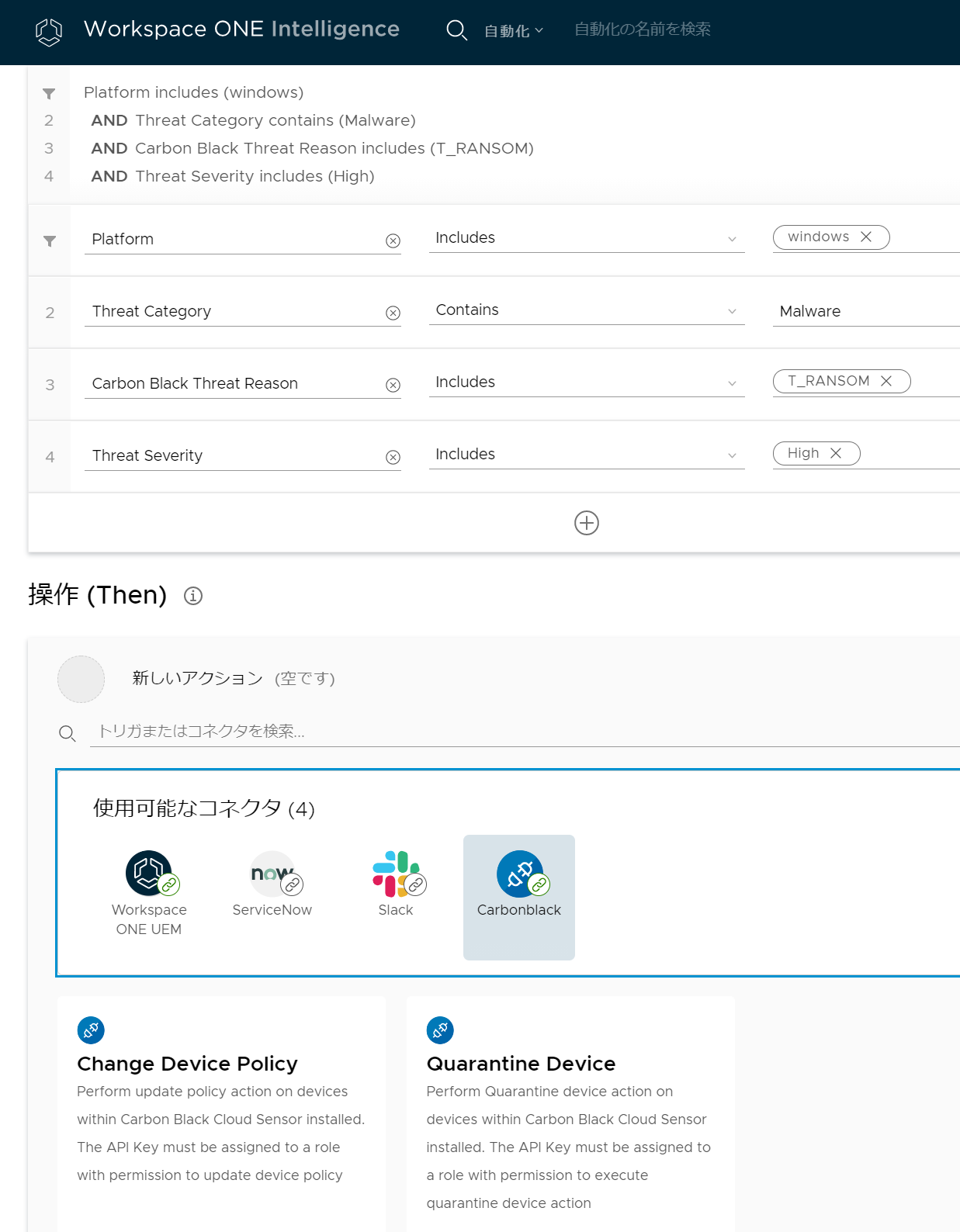

④Workspace ONE Intelligenceで自動化ワークフローを作成

Workspace ONE Intelligenceのポータルから「自動化」を選択して、ワークフローを追加します。

標準で提供されている「Ransomware Threat Detected」をベースにして「操作」として追加したCarbon BlackコネクタのQuarantine Deviceを追加します。

紹介した手順で構成された環境では以下のように動作が行われます。

- エンドポイントに導入されたCarbon Blackがマルウェアを検知してCarbon Black Cloudに通知

- Carbon Black Cloudが通知を元にアラートを生成

- Workspace ONE Intelligenceが通知を受け取って自動化ワークフローを実行

- 自動化ワークフローがメールを送って、Carbon Black Cloudに検知したデバイスの隔離を実行

Workspace ONE IntelligenceとVMware Carbon Blackの統合ユースケース

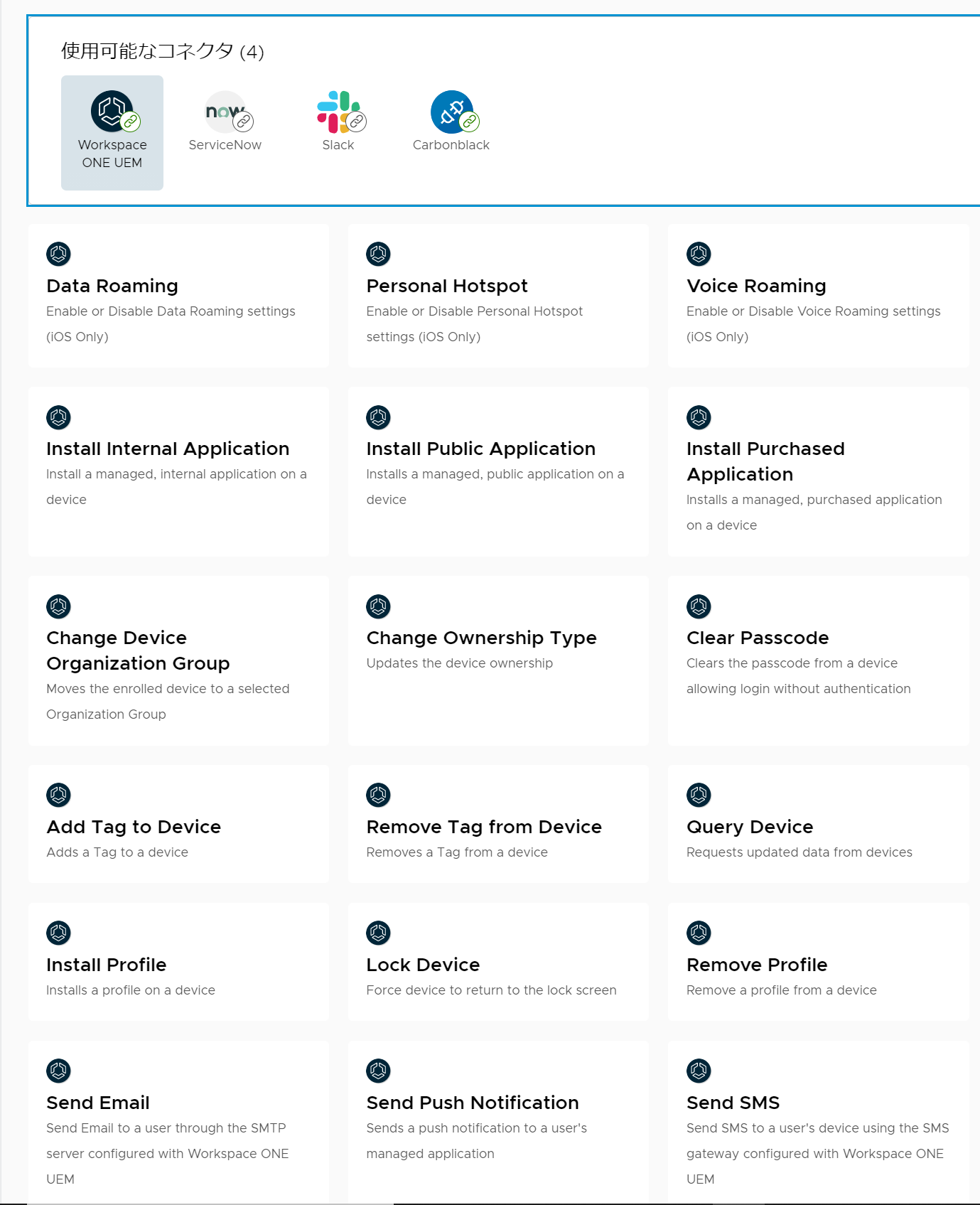

今回は自動化ワークフローではCarbon Blackのカスタムコネクタを使って隔離する自動化を作成しました。

それ以外にも、標準で提供されるWorkspace ONE UEMでは豊富なアクションを利用した自動化ワークフローを作成することができます。Remove Profileを使って、VPN接続用のプロファイルを削除したり、タグを付与したり削除したりすることでWorkspace ONE UEMの設定やアクセス権を制御することも可能です。また組織グループを変更することもできるので、全く異なる設定に自動で切り替えることも可能です。

ゼロトラストセキュリティのご相談はネットワールドまで

本シリーズ「ネットワールドSE解説!ゼロトラストセキュリティの実現方法とは?」では、ゼロトラストモデルの基本原則とVMwareのソリューションを用いた具体的な実装方法について詳しく解説しました。デバイス、ユーザー、アプリケーション、通信とセッション、そしてデータの5つの信頼を中心に、安全で信頼性の高いIT環境の構築を目指す企業にとって、このアプローチは非常に価値あるものです。

ゼロトラストセキュリティは、現代の複雑なIT環境と進化するサイバー脅威の中で企業が直面するセキュリティ課題に対応するための鍵となります。VMwareのソリューションは、シームレスかつ包括的なセキュリティ対策を提供し、企業がデジタルトランスフォーメーションを安全に進める手助けをしています。

今後もネットワールドは、最新の技術情報と実用的な解説を提供することで、読者の皆様のビジネスとIT戦略に貢献してまいります。ゼロトラストセキュリティに関するさらなる質問やご意見がありましたら、お気軽にお問い合わせください。