VMware NSX マンガSDN講座 第4回~セキュリティ~

※本コンテンツは「NSX for vSphere」をベースにした記事です。

ページ内に記載のある「VXLAN」は「NSX for vSphere」の機能となります。

「NSX-T」では、同等のオーバーレイ機能として「Geneve」が提供されています。

マンガSDN講座 第4回~セキュリティ~

従来型ネットワークにおけるセキュリティの課題

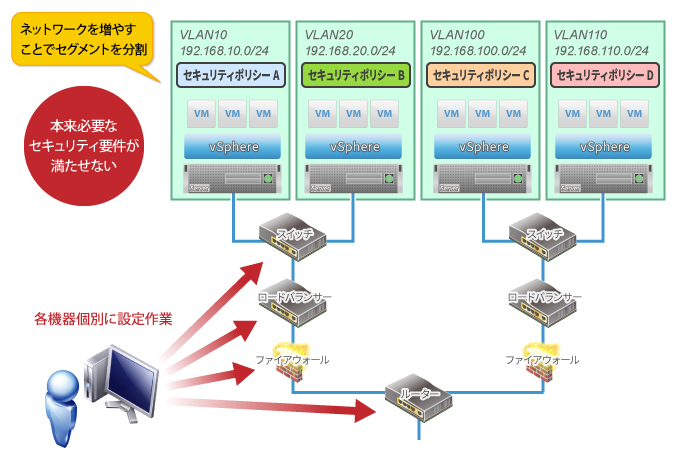

従来型ネットワークでは、セキュリティ対策は物理ネットワーク機器によって行われており、ネットワーク構成に大きな影響を受けていました。物理ネットワーク機器は個別に設定作業が必要であり、現実的に運用を行うことを考えると、ネットワーク単位を大きくせざるを得ず、本来必要なセキュリティ要件が満たせなくなるということが、よく見られました。

ネットワーク構成に依存した従来型セキュリティでは大雑把すぎる

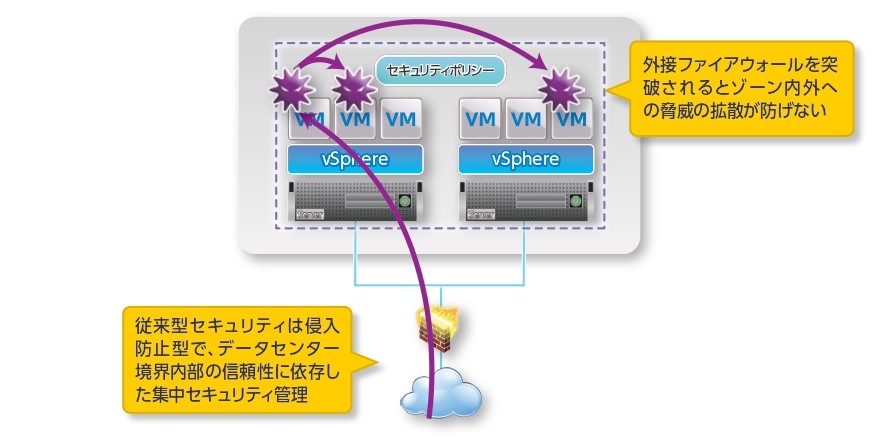

従来型ネットワークのセキュリティは、主に外部からの侵入を防止することに主眼を置いていました。昨今では、標的型攻撃や、スマートフォン、USBストレージなど様々なデバイスがアクセスし、また、標的型攻撃など巧妙な脅威など、マルウェアの侵入を完全に防ぐことは難しい状況です。従来型ネットワークでは、一度マルウェアの侵入を許すと、内部で拡散することをとめる手立てはありません。

従来型セキュリティでは脅威の内部拡散を防げない

従来型ネットワークでは、内部の拡散を防ぐためには、物理セキュリティ機器を増やし細かく設定していくことが必要です。しかし、機器にかかる費用、その設定の手間などが増えて、現実的には運用の観点からネットワークの細分化は困難です。

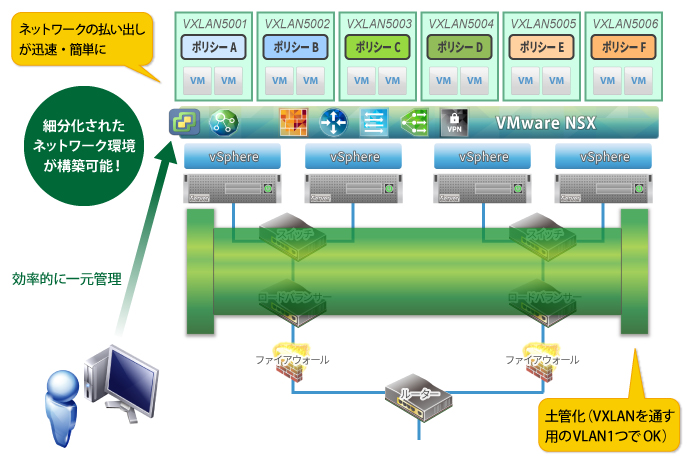

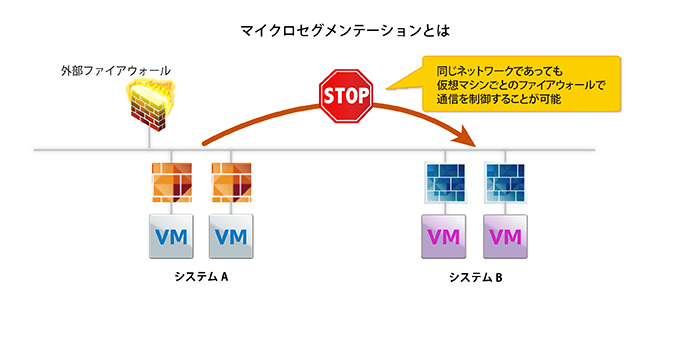

SDNのマイクロセグメンテーションで解決!

VMware NSX でSDNを構築すると、これらの問題は解決します。VMware NSX では、論理ファイアウォールを仮想マシン単位で設定することができるので、ネットワークを細分化することができます。

また、セキュリティはVMware NSXが論理的に行うため、物理ネットワーク機器は単にパケットを流すだけの、土管のように役割になります。もう高価なセキュリティ機器を用意したり、その設定に時間をかける必要はなくなります。

NSXなら、論理ファイアウォールでネットワーク環境を細分化できる

VMware NSX が提供するマイクロセグメンテーションでは、仮想マシン単位でセキュリティポリシーを設定し、カーネルレベルで脅威の拡散をブロックします。たとえ、一つの仮想マシンがマルウェアに感染したとしても、他の仮想マシンに広がることを防ぐことができます。

NSXなら、マイクロセグメンテーションで脅威の内部拡散を防止

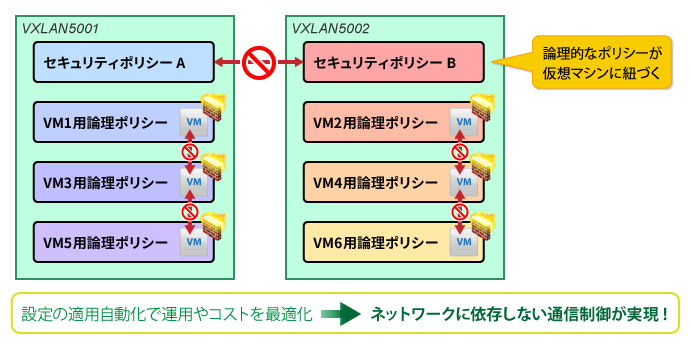

また、マイクロセグメンテーションは運用も従来型セキュリティよりもはるかに簡単です。論理的なポリシーが仮想マシンに紐づき、設定の適用は自動化されます。ネットワーク構成に依存しない通信制御が、これまでよりも運用にかかる手間を減らしたうえで実現します。

NSXなら、論理的なポリシーでセキュリティの設定や運用を自動化

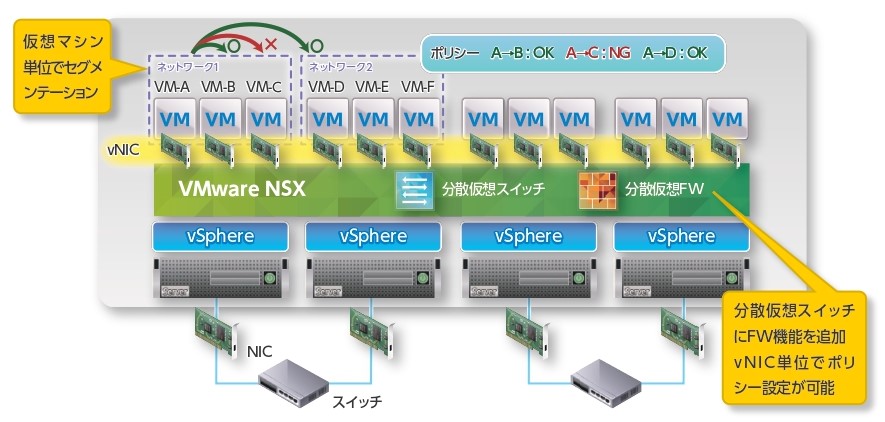

これが分散ファイアウォールの仕組みだ!

それでは、分散ファイアウォールの仕組みを詳しく見ていきましょう。分散仮想スイッチにファイアウォールの機能を追加され、vNIC単位でポリシー設定が可能になります。ポリシーにはルールテーブルと接続追跡テーブルが含まれ、分散ファイアウォールはこれらを参照しながら、アクティブな接続の状態を監視しファイアウォールを通過させるパケットを選別します。

NSXの分散ファイアウォールの仕組み

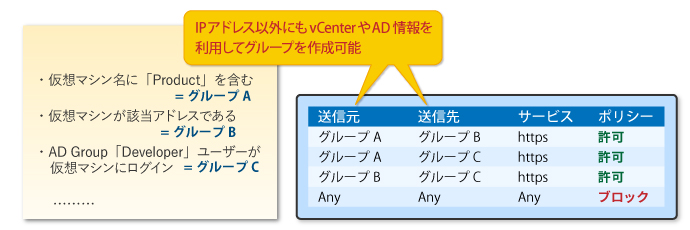

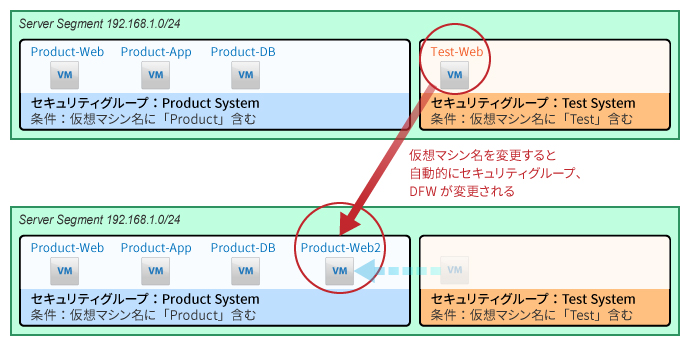

運用の自動化のポイントはセキュリティグループ

VMware NSX では、セキュリティポリシーに合わせて、仮想マシンをセキュリティグループに分けて管理します。仮想マシンをセキュリティグループに所属させるのはとても簡単で、仮想マシン名に含まれる文字列や、IPアドレス、vCenterやActiveDirectoryの情報を利用して自動的に振り分けられます。つまり、ネットワーク担当者の手間を全くかけることなく、ルールに従って仮想マシンを作ると自動的にセキュリティが設定されるのです。

仮想マシンの属性で、グルーピングが可能

ポリシー定義によって、ルール適用を自動化

NSXならゼロデイアタックも早期発見

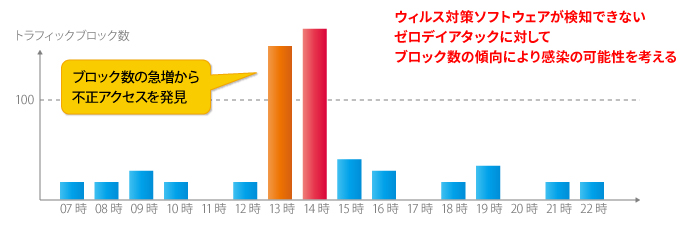

ウイルス対策ソフトウェアが検知できないゼロデイアタックは、従来型セキュリティでは対処がとても困難でした。VMware NSX なら、ゼロデイアタックに対しても有効です。マイクロセグメンテーションにより仮想マシン一つ一つのアクセスは監視されており、そのブロックログの異常値から不正アクセスを簡単に発見することができます。

未知の脅威に対しても、ブロックログで不正アクセスを早期発見

NSXのセキュリティタグ機能で、マルウェア感染後の運用を自動化

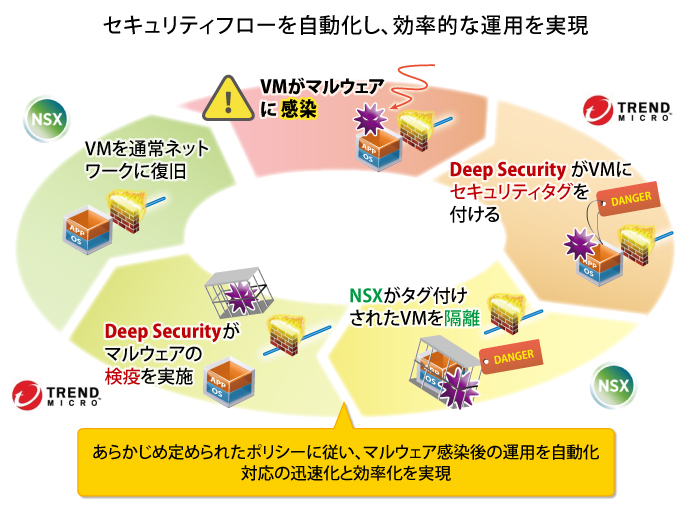

SDNにおいて実際に仮想マシンにマルウェアが感染した場合、マイクロセグメンテーションにより内部拡散は防ぐことができますが、その仮想マシンからマルウェアを駆除し、復旧させるには手間と時間がかかります。VMware NSXでは、TrendMICROのDeep Securityと連携することで、マルウェアに感染した仮想マシンの隔離から、駆除、復旧までの一連の作業を自動化することができます。手間がかからないだけでなく、マルウェアへの対処を迅速に行うことで、セキュリティはさらに向上します。

セキュリティ強化構成例

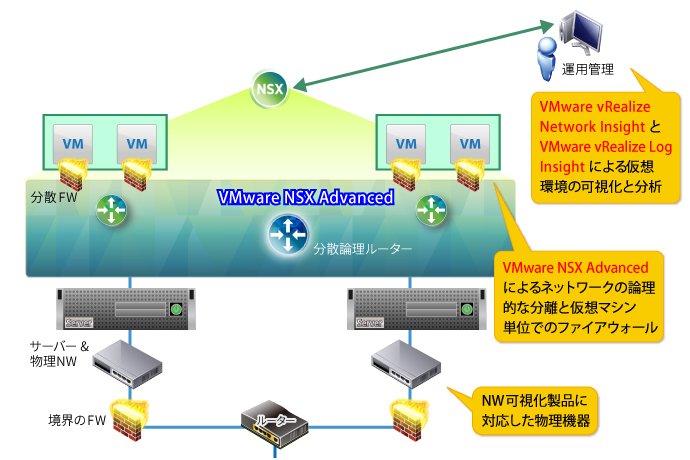

構成例①:L4セキュリティ強化

構成例①では、VMware NSXでマイクロセグメンテーションを実現することで、L4セキュリティの強化を図ります。論理的に分離されたネットワークを構築した上で、ネットワーク単位でなく仮想マシンの属性でFWポリシーを定義することで、ネットワーク間のセキュリティ強化とネットワーク内での通信制御が可能になります。SDNで一元化されたFWポリシーはパフォーマンスに優れ、個別機器に対しての管理も不要です。ネットワーク利用状況は可視化・分析され、見えない脅威を早期発見します。

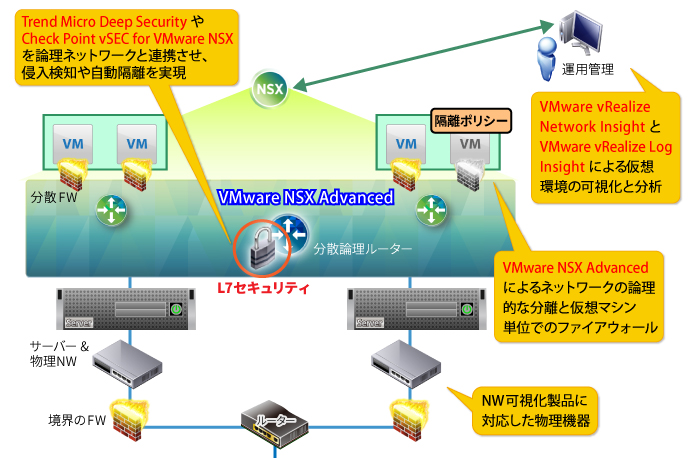

構成例②:L4~L7セキュリティ強化

構成例②では、VMware NSX によるL4ファイアウォール機能に加えて、高度なセキュリティ機能を論理ネットワークに組み込みます。マルウェアに感染した仮想マシンを自動的にネットワークから隔離させ、拡散防止とインシデント対応を自動化することができます。また、仮想マシンのトラフィックの中身まで精査し制御していくことで、より安全な論理ネットワーク環境を構築することが可能になります。

ユースケース4「セキュリティ」はいかがだったでしょうか?

SDNでは、従来型ネットワークでは不可能だった仮想マシン単位でのセキュリティ対策が可能となります。しかも、セキュリティの運用工数は従来よりも大幅に減らすこともできるのです。

今のセキュリティに悩みを抱えている方は、ぜひSDNをご検討ください。