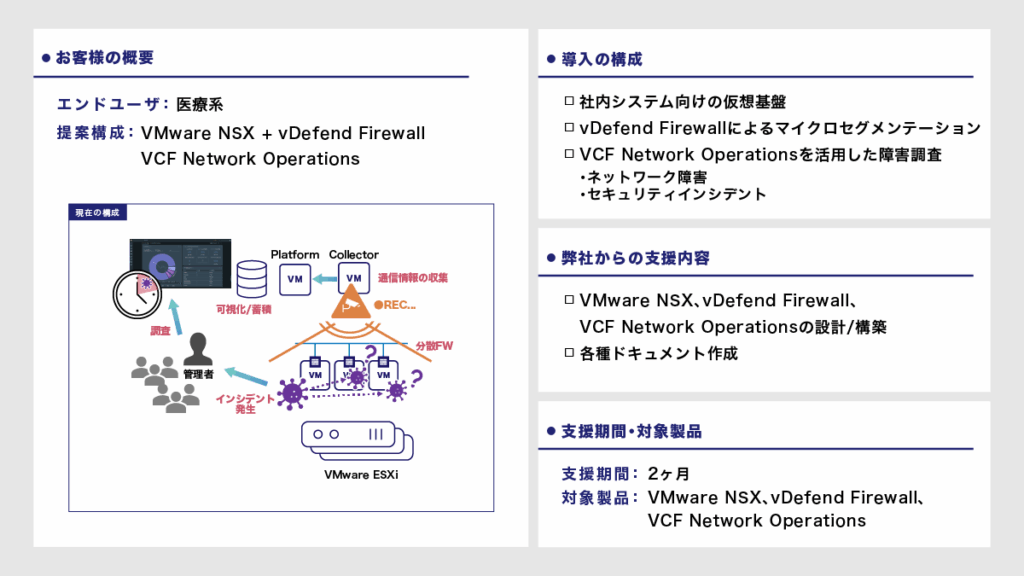

NSX・vDefend Firewall・VCF Network Operationsの導入支援事例〜インシデント対応体制の強化〜

医療系企業様向けに、セキュリティインシデントやネットワーク障害発生時に、過去の通信履歴が追跡できるネットワーク環境の導入を支援しました。VMware NSXとvDefend Firewall、およびVCF Network Operations(旧称:Aria Operations for Networks)の導入により、通信履歴の可視化と蓄積を行い、障害発生時の迅速な原因特定と影響把握が可能な環境を整備しました。

同時に、インシデント対応業務を効率化し、トラブル時の初動と調査体制を強化する取り組みも実施しました。

構成のポイントとネットワールドからの支援

1. 常時トラフィック収集と記録基盤の整備

CollectorとPlatformを組み合わせて構築し、仮想マシン間のL2〜L4トラフィック、外部通信も含めたログを常時収集。時間軸での追跡が可能となるよう、長期保存設計も加味しました。

収集対象にはVM-to-VM通信だけでなく、仮想スイッチやゲートウェイを通る経路も含めることで、全体を俯瞰できる網羅的な監視体制を実現しています。

2. インシデント発生時の可視化支援

通信ログのフィルタリングと検索手法を整理し、発信元VMや通信先の特定、通信経路の視覚化をダッシュボードで実装。トラブル時に即座に影響範囲を確認できる運用体制を整備しました。

視覚化は時間・IPアドレス・アプリケーション単位でも切り替え可能とし、障害対応時に必要な視点にすばやく切り替えられる構成としました。

3. 最小限の遮断で済むブラックリスト方式の導入支援

この案件では、通信を「全遮断しホワイトリストで許可」するのではなく、「必要なもの以外を逐次遮断する」ブラックリスト方式を採用。傾向分析により不審通信を特定し、遮断ルールを順次追加できる構成とすることで、業務への影響を最小限に抑えつつ、セキュリティを段階的に強化する現実的なポリシー運用を実現しています。

4. ネットワーク障害の根本原因分析

仮想ネットワークと物理ネットワークの双方を可視化することで、どの区間で通信断が発生しているかを正確に把握。パケットの経路確認とタイムスタンプ分析により、ボトルネックやルーティング異常の切り分けが可能となりました。

物理スイッチ間やESXiホスト間の遅延ポイントも可視化対象とすることで、仮想環境特有の課題だけでなく物理構成の問題にも対応可能な分析基盤を整えました。

5. 調査手順とナレッジ共有体制の整備

障害対応時の記録をもとに標準的な対応フローをドキュメント化。Q&Aの蓄積やレビュー会を定期開催することで、担当者の対応レベル平準化と継続的な改善サイクルを支援しました。

関連コンテンツ

本ページでご紹介したサービスは、以下の対談記事でもご紹介しております。