「VMware vDefend Advanced Threat Prevention」とは?~AIを活用したトラフィック分析~

本ページでは、機械学習を利用して高度な脅威を特定し、侵入を防止することにより、データセンターのファイアウォールを強化するソリューションである「VMware vDefend Advanced Threat Prevention」について解説いたします!(旧称:NSXファミリーだったVMware NSX Advanced Threat Prevention、NSX-ATP)

従来のセキュリティ対策の限界

従来のセキュリティ対策では、侵入防止型が採用されていました。これは侵入前に脅威かどうかを判断して防ぐものですが、この対策では対処できないものが増えてきました。

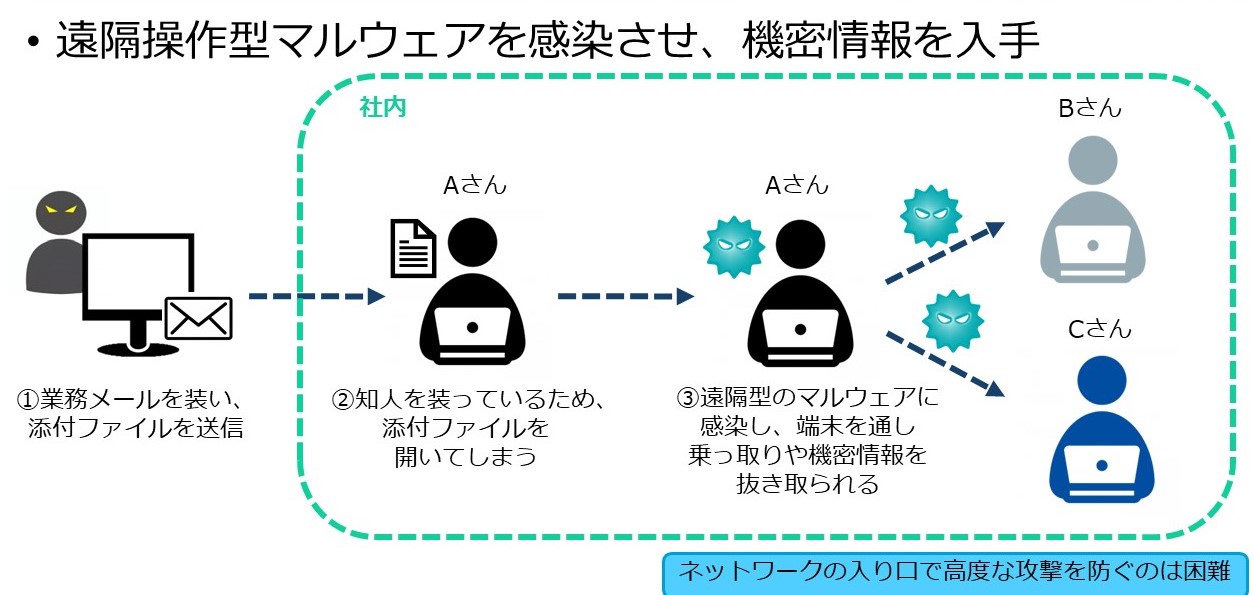

例として、知人や取引先からの業務メールを装ったメールが送信され、その添付ファイルを開くことで遠隔操作型のマルウェアに感染してしまいます。感染した結果、感染者の端末だけでなく他の端末にも広がり、より高い権限を持つ管理者のPCが乗っ取られ、機密情報が抜き取られる事態が発生します。

このように、一見正常に見えるものに脅威が紛れていることもあり、未知の脅威に対して既知のシグネチャーでは発見できない場合があります。そのため、ネットワークの入り口で防止する従来の対策だけでは、高度な脅威を防ぐのは困難になっています。

複雑化・高度化したサイバー攻撃に対する新たな考え方と対策

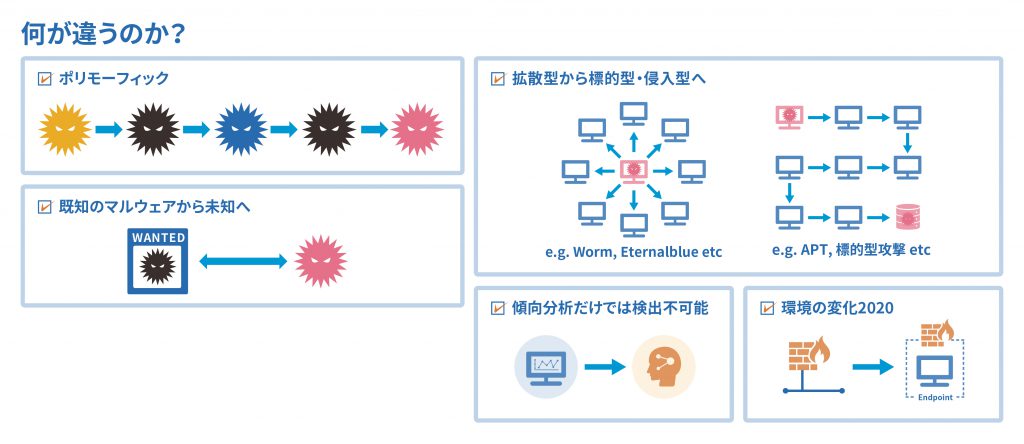

企業のセキュリティ対策は長い間、企業システムとインターネットの「境界」、そして業務で使用するPCなどの「エンドポイント」の2つを中心に行われてきました。しかし、サイバー攻撃の手法が複雑化・高度化し、この2つの防御だけでは不十分となり、新たな考え方と対策が必要とされています。

典型的な例が高度な標的型攻撃です。知り合いや取引先を装ったメールの添付ファイルを開くことで遠隔操作型マルウェアに感染し、社員の端末を介して社内システムを探索し、より高い権限を持つ管理者のPCを乗っ取ったり、機密情報を入手したりします。最近では、金銭目的のランサムウェアにもこうした手口が用いられ、企業に多大なダメージを与えています。

ネットワークの入り口でシグネチャ(定義ファイル)を用いて「悪いものはないか」をチェックする従来型の対策だけでは、こうした高度な攻撃を防ぐのは困難です。特に、境界防御やエンドポイントの保護といった最初の壁を突破され内部に入り込まれた後は、攻撃者の「やりたい放題」になり、ラテラルムーブメント(横展開)で次々と侵害・被害範囲を広げられてしまいます。

さらに、これらのリスクは新型コロナウイルス対策で広がったテレワーク環境で無視できないものになっています。リモートワークを行う以上、社員が自宅で利用する端末と企業システムは何らかの形でつながざるを得ません。また、オンプレミスが前提だった業務アプリケーションの一部をSaaSなどのクラウドサービスで代替し始めています。かつて明確だった企業の内部と外部の区切りがあいまいになり、広がっている状態です。

こうした課題を踏まえると、物理的な場所や機器にとらわれず、例え内部の端末であっても無条件に信用せずセキュリティ対策を実施する必要があります。これは「信頼をゼロから構築する」というゼロトラストセキュリティの考え方にも通じるものです。

VMware vDefend ATPで解決!

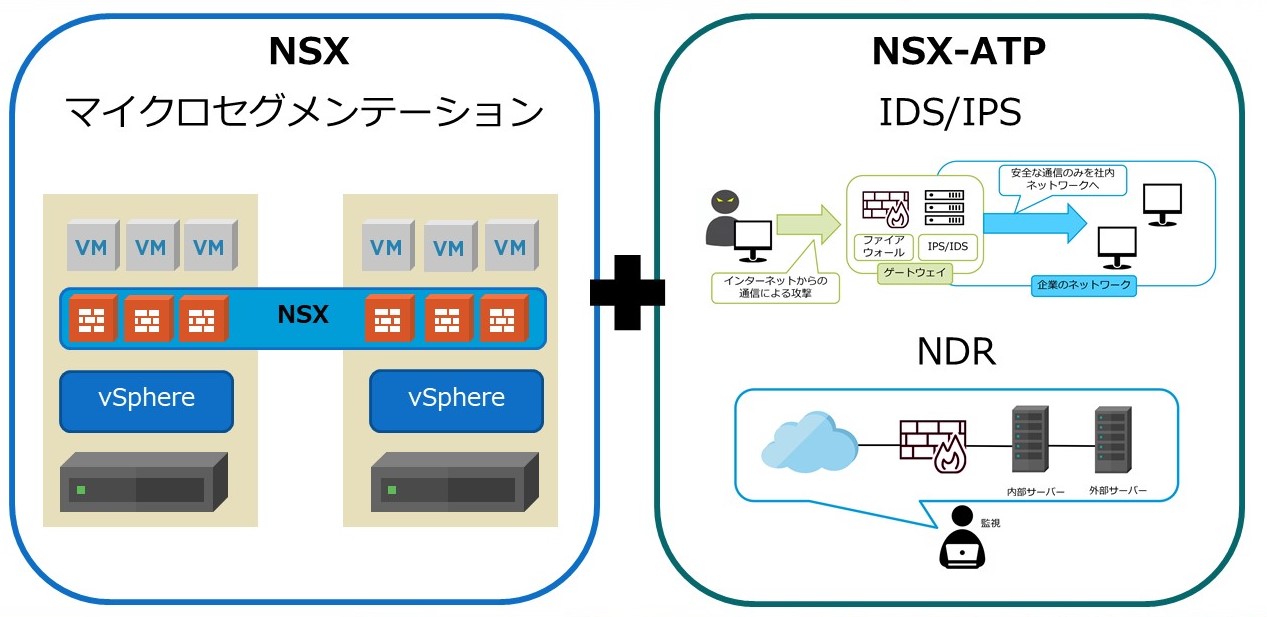

上記で挙げたような従来のセキュリティ対策における課題を解決することが可能です。まず、VMware NSXはデータセンターからエッジに至るまでのネットワークをソフトウェアベースで提供しています。また、VMwareのネットワークセキュリティ対策の中核であり「マイクロセグメンテーション」を実現するのが「VMware vDefend Distributed Firewall(以下vDefend Distributed Firewall)」です。

そして、vDefend Distributed Firewallにより高度な脅威対策を加えたソリューションが「VMware vDefend ATP(以下vDefend ATP)」という位置付けです。マイクロセグメンテーションとvDefend ATPを組み合わせることで、従来の課題を解決することが可能です。

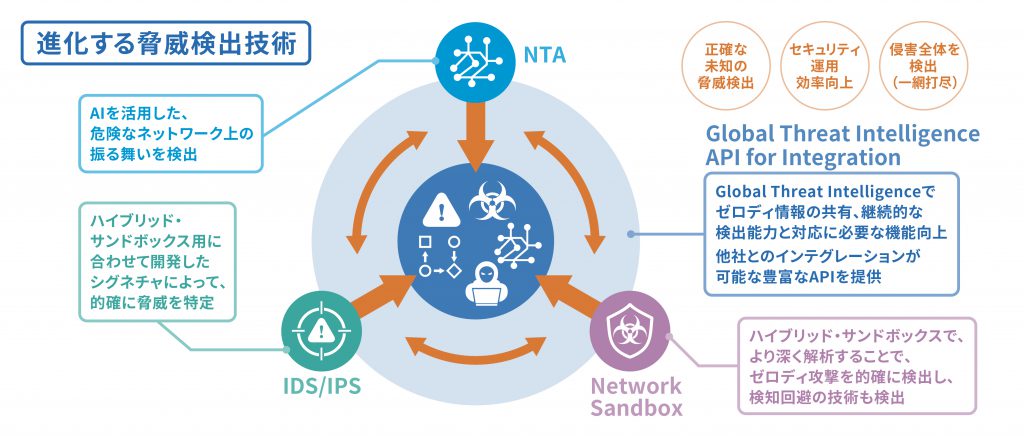

vDefend ATPはサンドボックス、NDR、IDS/IPSを連携させて正確な未知の脅威の検出、セキュリティ運用の向上、脅威に対して一網打尽にできるセキュリティソリューションになります。攻撃者が自在に闊歩している内部ネットワークのトラフィック、いわゆるEast-Westのトラフィックを可視化し、マルチベクターで保護していくことができます。さらにVMwareのほかのソリューションを組み合わせることで、より包括的な保護が実現できるでしょう。

旧称「VMware NSX Advanced Threat Prevention」の登場背景

VMware NSXは、ルーターやスイッチといったネットワーク機能に加え、ファイアウォールやIDS/IPSなどのセキュリティ機能をソフトウェアベースで提供するソリューションです。物理的に機器を買い足したりすることなく、仮想的に、柔軟に機能を変更したり拡張することができます。

NSXソリューションでは、分散型ファイアウォールを実現する「NSX Distributed Firewall」、分散型でシグネチャベースのIDS/IPSを実現する「NSX Distributed IDS/IPS」や、負荷分散を実現する「NSX Advanced Load Balancer(現VMware Avi Advanced Load Balancer)」などが提供されてきました。

そして2020年10月の発表で新たに加わったのが、VMware NSX Advanced Threat Prevention(現VMware vDefend Advanced Threat Prevention)です。VMwareが2020年6月に買収したLastlineのサンドボックスによる高度なマルウェア検知機能と、AIを活用したネットワークトラフィック分析(NTA)機能を分散型ファイアウォールと統合することによって、セキュリティ対策をさらに強化します。

特徴①既存対策の弱点を補い、横展開や未知のマルウェアへの対策を実現

例えば、既存のシグネチャベースのウイルス対策製品やIDS/IPSでは、既知のマルウェアや攻撃は防御できますが、少し手を加えた未知のマルウェアや無害に見せかけたフィッシング攻撃などは検知が困難でした。こうして境界防御をすり抜けた脅威が社内システムで活動し、さまざまな害をなす恐れがあることは前述の通りです。これに対しvDefend ATPは、教師あり機械学習モデルを利用したサンドボックス技術を用いてネットワークを通過するコンテンツを精査し、未知の脆弱性を突く新たな攻撃も含め、悪意あるものを見つけ出します。

また、これまでの仕組みでは、ひとたび境界防御の認証を通ってしまえばその後の行動は野放しでした。しかし前述の通り、企業の内と外を分ける境界が曖昧になり、テレワークが広がった今の時代、それだけでは全く不十分です。例えば、フィッシング詐欺や総当たり攻撃によってIDとパスワードを盗み取られ、なりすましアクセスによってリモートアクセスされてしまった場合、それを見抜く術はありません。アクセスコントロールリストに記載されたIPアドレスベースで通信の許可/ブロックを行うファイアウォールだけでも、対応は困難です。

しかしvDefend ATPのNTA(Network Traffic Analysis)やNDR(Network Detection and Response)機能は、そうした弱点をうまく補ってくれます。ここでもやはり機械学習を活用し、通常のネットワークの「あるべき姿」を学習することで、そこから逸脱した異常なアクティビティや悪意ある振る舞いを見つけ、警告してくれます。サイバー攻撃者が誰かになりすまして社内を探索したり、大量の機密情報をダウンロードしようとしたりするような動きを捕捉してくれるのです。

特徴②アプリケーションのコンテキストを可視化

vDefend ATPでは未知の脅威やマルウェアを検知するほか、NTA(Network Traffic Analysis)やNDR(Network Detection and Response)機能によってネットワーク全体を可視化します。アプリケーションのコンテキスト(文脈)も把握した上で、「誰がどのようなアプリケーションやデータにアクセスしているか」を可視化し、それが本来のルールに沿っているか、異常な振る舞いではないかを検知できます。

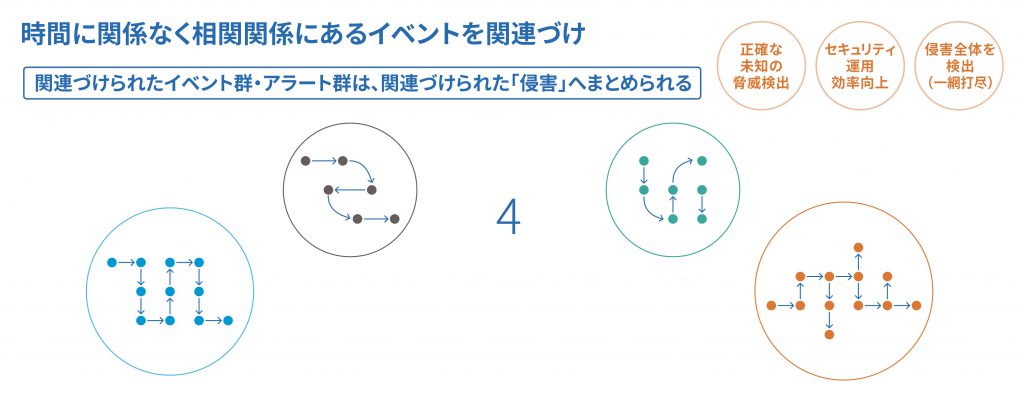

1日に何千件と出てくるアラートのそれぞれに対応していてはいくら人手があっても足りません。それでなくても不足気味なセキュリティ担当者のリソースを補うため、vDefend ATPのNDR機能は相関分析エンジンを活用し、大量のイベントデータやログデータをフィルタリングして、文脈全体を見た上で、問題かそうでないかを判断する機能を提供しています。何千件ものアラートを相関付けて分析し、本当に注力すべき問題のみを示すことによって、インシデントレスポンスを効率化します。脅威への対処は早ければ早いほど、傷が浅くて済みます。それに必要な情報を示してくれるでしょう。

また、vDefend ATPは、VMwareが持つ脅威インテリジェンス基盤「VMware Threat Analysis Unit」を活用しています。最新の脅威に関する動向に、VMwareのセキュリティアナリストの知見とさまざまな機械学習技術を組み合わせることで、幅広く、かつ奥行きのある視点で状況を把握し、「悪意あるものかどうか」について適切な判断を下す材料が得られます。

vDefend ATPのサンドボックス機能

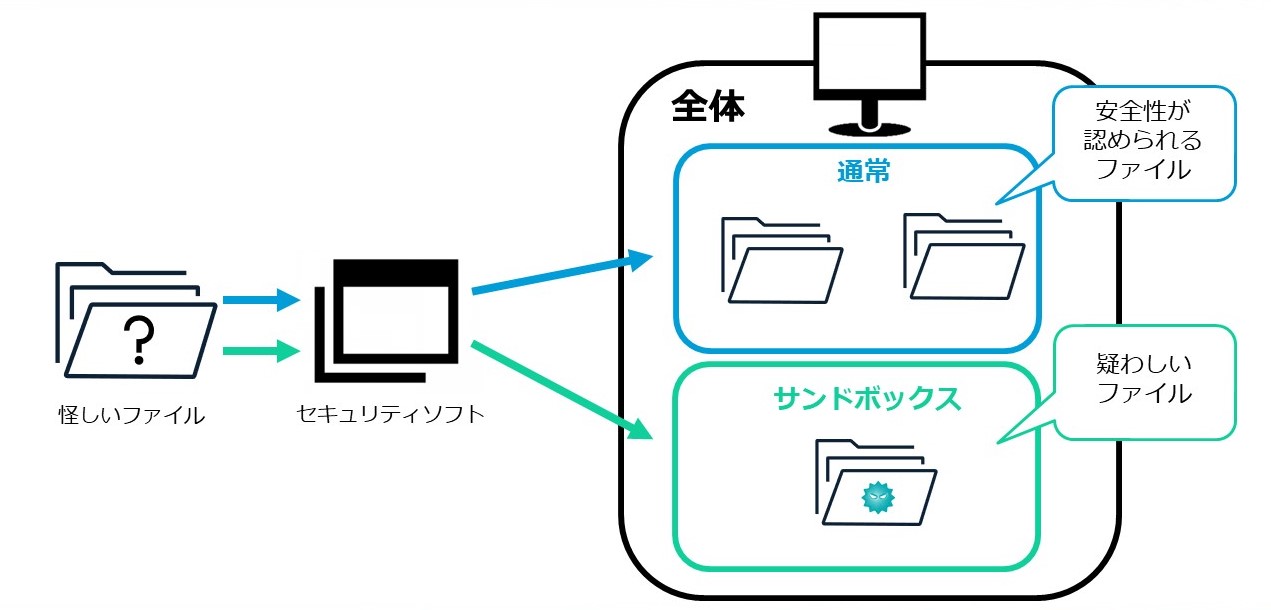

サンドボックスとは、疑わしいファイルが届いた際に隔離された仮想環境に送り、その領域で実行することで危険性を判断できる機能です。

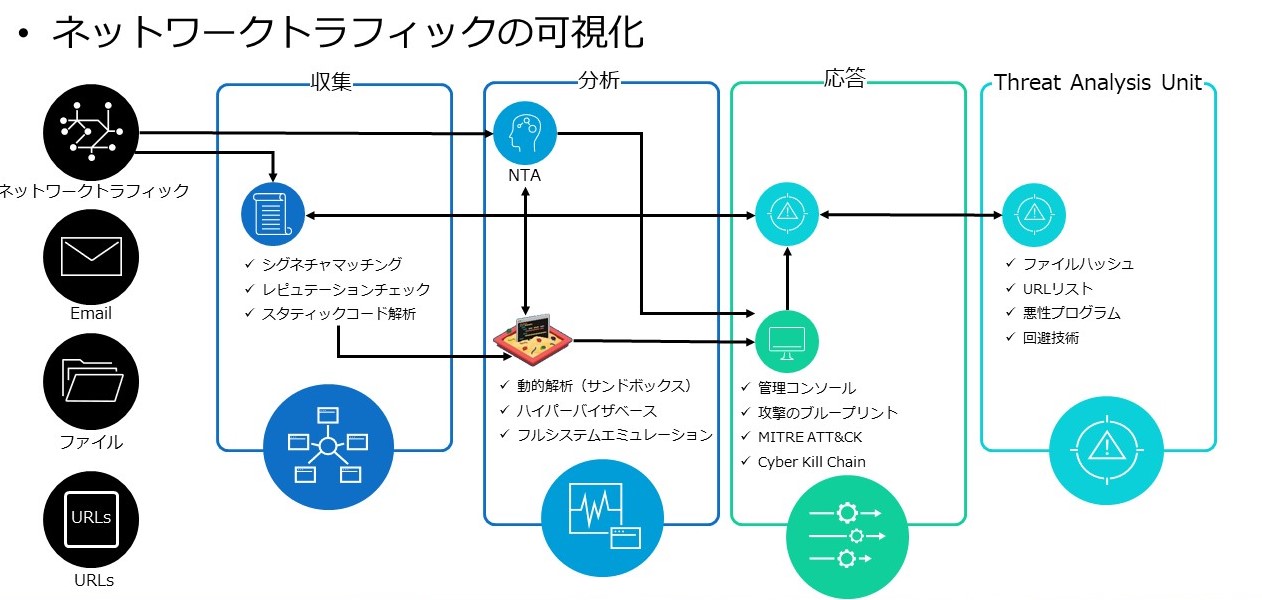

vDefend ATPのサンドボックスは疑わしいファイル等に対してシグネチャマッチングやレピュテーションチェック、スタティックコード解析で総合的に情報収集をします。そしてサンドボックスやフルシステムエミュレーション等で分析を行います。その結果を基に管理コンソールから攻撃のブループリントを確認したり、Cyber Kill Chainで攻撃の構造を把握し切断することで防御力を高めることが可能です、さらにThreat Analysis Unitという脅威分析チームでファイルハッシュ、URLリスト等の最新の脅威と攻撃手法を常に把握、分析し安全性を高めています。

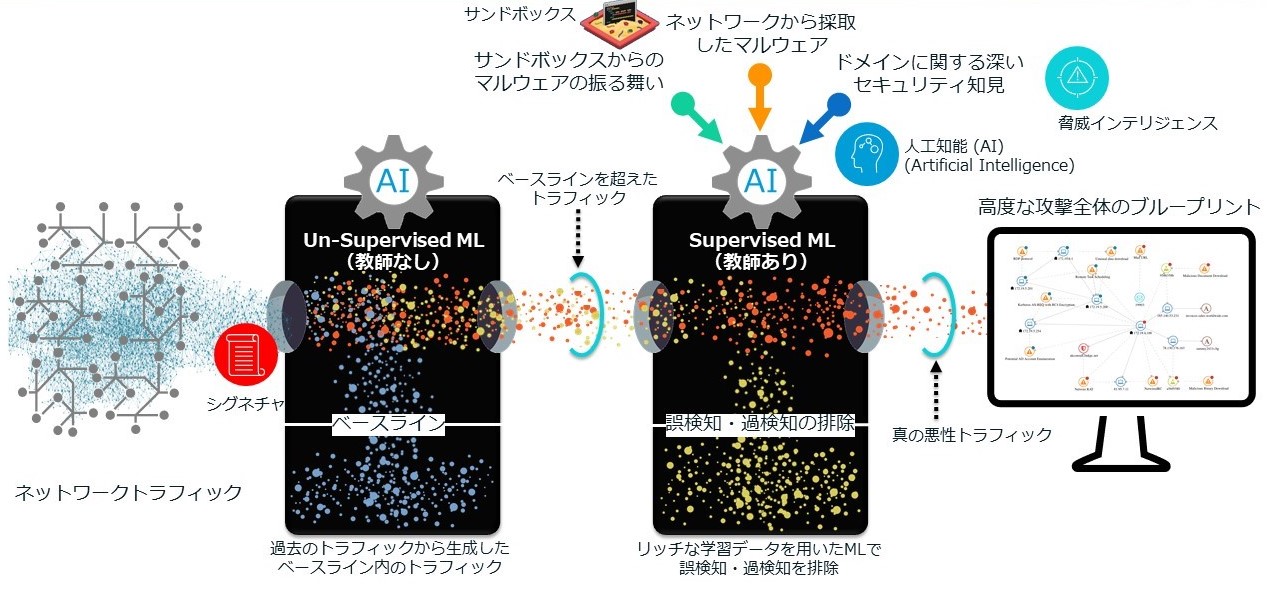

vDefend ATPのNDR機能

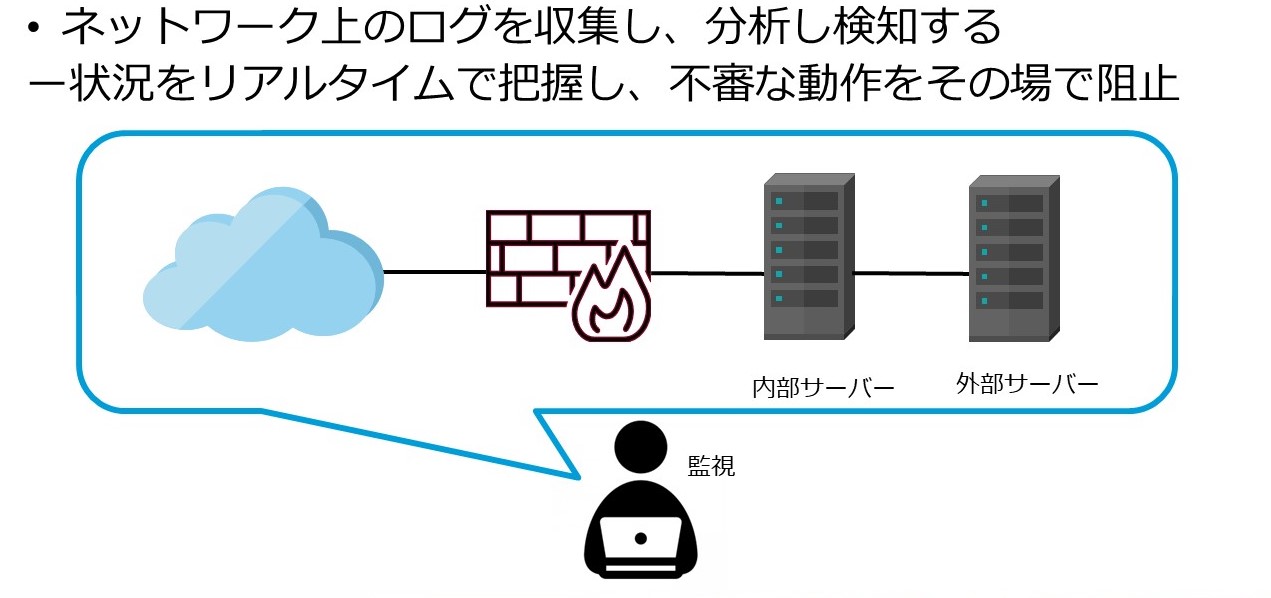

NDR(Network Detection and Response)はネットワーク上の様々な情報やログを収集し分析することにより危険なものを検知するソリューションになります。これによって社内ネットワークの状況を可視化でき、通信の経路、やり取りされているデータ量について把握が可能です。また、状況をリアルタイムで把握して不審な動作に対してその場で阻止することができます、例えば、攻撃者がログを改ざんしたり、削除する際も攻撃する前の正しいログを取得できるので、マルウェアの感染拡大や重要な情報が外部に漏れることなく被害を防ぐことが可能です。

vDefend ATPのNDRはシグネチャ等の過去のトラフィックから精製したベースラインに通し、ここで疑わしいものは教師なしAIで排除されます。ベースラインを超えたトラフィックはサンドボックスからの振る舞いやネットワークから採取したマルウェア等の情報を学習させた教師ありのAIで誤検知・過検知を排除します。これにより真の悪性トラフィックを抽出することが可能です。また、悪性トラフィックを管理画面でブループリントを確認することも可能です。

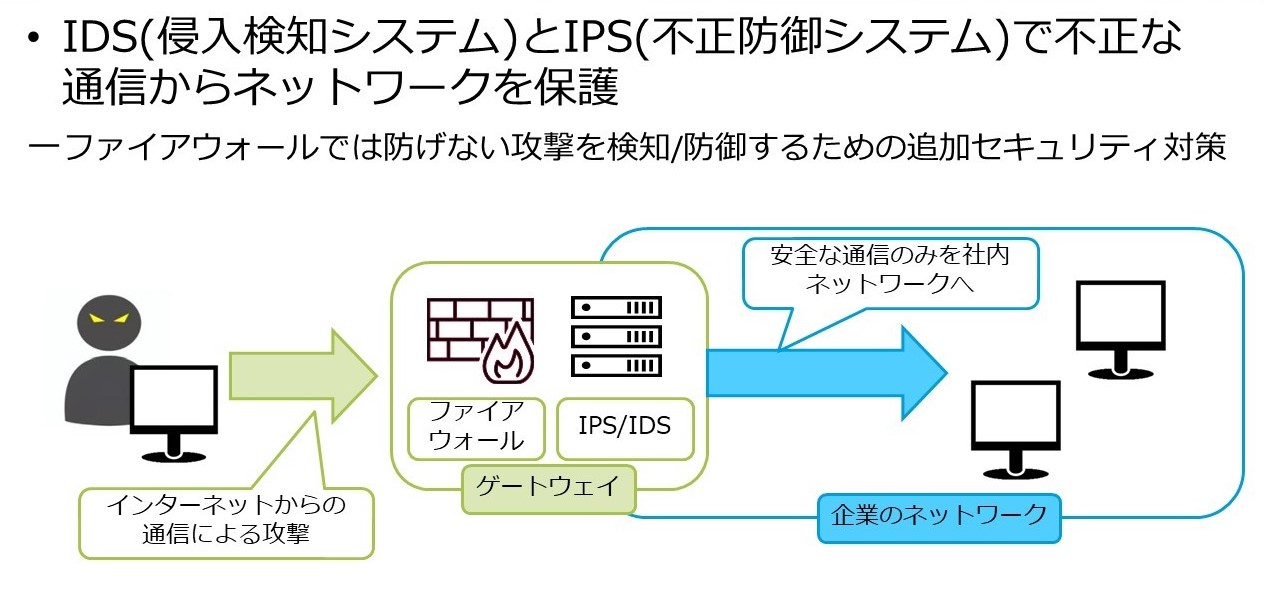

vDefend ATPのIDS/IPS機能

IDS/IPSはそれぞれ侵入検知システム(Intrusion Detection System)、不正防御システム(Intrusion Prevention System)と呼ばれるものです。これらはインターネットからの通信による攻撃、ファイアウォールでは防げない攻撃に対し検知防御をし、ファイアウォールと補完し合って攻撃を防ぎます。

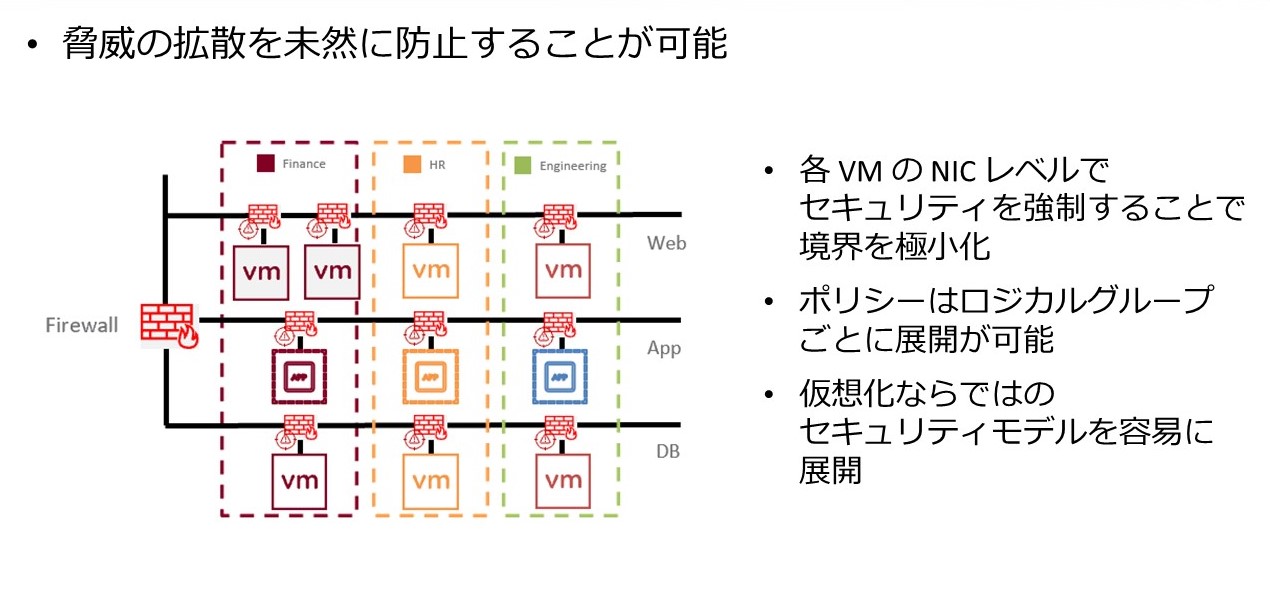

vDefend ATPのIDS/IPSはファイアウォールと組み合わせて脅威の拡散を未然に防御することが可能です。また、各仮想マシンのNICレベルでセキュリティを強制することで境界を極小化することができます仮想マシンが仮想環境で通信をする際に必ず仮想NICから通信を行うため、ファイアウォール等の出入り口だけでなく極小のNICレベルでセキュリティ対策ができるというのが大きな特徴になります。また、ポリシーはアプリケーションやデータベースに関係なくNSXの中だけでの論理的なグルーピングができるため、グループごとの展開が可能でネットワークトポロジーに依存しない仮想化ならではのセキュリティモデルが展開できます。

まとめ

ネットワールドでは、今回ご紹介したvDefend ATPをはじめ、様々なセキュリティソリューションに力を入れておりますので、ぜひお問い合わせください。

ニューノーマルの中で、これまでのセキュリティ対策の限界を薄々感じている方も多いと思いますが、そんな場合にぜひ、vDefend ATPを活用してセキュリティ対策の根本的な見直しを進めてみてはいかがでしょうか。