VMware Carbon Black Cloud徹底解説 Standard編 〜NGAVで未知の脅威をブロック!〜

Windowsの正規の機能を悪用する「ファイルレス攻撃」に代表されるとおり、最近のサイバー攻撃は、既存のシグネチャーベースのセキュリティ対策ではなかなか防御しきれません。シグネチャー以外の技術を活用して可能な限り侵入を防ぐと共に、万一侵入されたとしても早期にその動きをつかんで対処し、被害を最小限に抑えることが重要です。それを実現できるのが「VMware Carbon Black Cloud Endpoint」です。

「VMware Carbon Black Cloud Endpoint」は、ビッグデータ解析でサイバー攻撃を検知・防御するNGAV機能と、端末で発生したあらゆる事象を可視化するEDR機能によって、エンドポイントを保護するセキュリティソリューションです。

シグネチャーベースの既存の対策では防ぎきれないファイルレス攻撃

最近のサイバー攻撃の特徴の1つは、既存のシグネチャーベースのセキュリティ対策ではなかなか防御しきれないことです。多くの企業がシグネチャーを用いたアンチウイルス製品を導入し、マルウェアの侵入に備えていますが、サイバー攻撃者は私たちがどのような対策を講じているかを把握した上で、その裏をかいてきます。

シグネチャーによる検知が困難な攻撃の例としては、発見されて間もない、まだパッチの準備が整っていない脆弱性を突く、いわゆる「ゼロデイ攻撃」による被害もあります。ですが近年特に注意が必要なのは、Windowsの正規の機能やツールを悪用する「ファイルレス攻撃」と呼ばれる手法です。

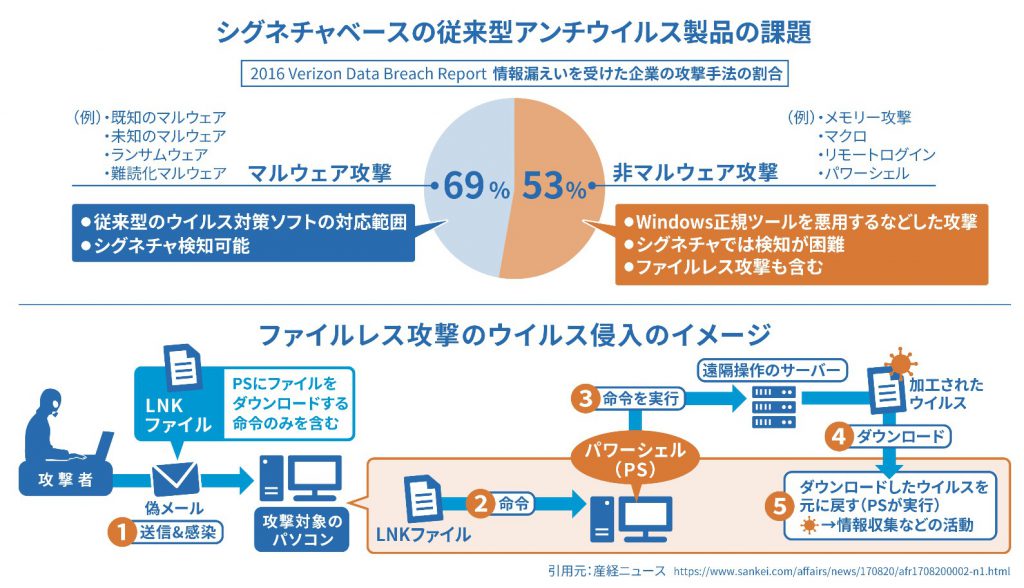

例えば少し前のデータですが、Verizonがまとめた「2016 Verizon Data Breach Investigations Report」(DBIR)によると、情報漏洩が発生した企業への攻撃手法のうち約53%が、ファイルレス攻撃を含む非マルウェア攻撃で占められました。

ファイルレス攻撃では、ターゲット企業の社員に、「LNK」形式ファイル(Windowsのショートカット)など一見無害に見える添付ファイルをメールで送りつけます。そして、PowerShellをはじめWindows OSが持っている正規の管理機能を起動し、これまた無害に見えるテキストファイルに記されたスクリプトを実行させ、PCを乗っ取ります。あとは外部のサーバから則られたPCを操ってシステム内の情報を調査して侵害範囲を広げ、管理者権限を奪取し、重要なデータを盗み取ったり、暗号化して利用できない状態に陥れたりするのです。

この十数年でメールを経由して広がるマルウェアの危険性が認識され、社員へのリテラシー教育も進みました。この結果、もしメールに「exe」など実行形式のファイルが添付されていても、警戒して開かないユーザーがほとんどでしょう。しかしファイルレス攻撃は一見無害に見えるファイルを利用し、警戒心を緩めさせます。

また、既存のアンチウイルス製品の多くは、不審なファイルを、シグネチャーと呼ばれるマルウェアの特徴を記したデータと照らし合わせ、悪意あるものかどうかを判定します。これに対しファイルレス攻撃の場合、そもそも「不審なファイル」ではなく、一見正常なツール、正常な動きにしか見えない手法を用います。このため、多くの企業で被害が生じているのです。

「シロ」を装って入り込もうとする脅威の防御と検知を実現する「VMware Carbon Black Cloud Endpoint」

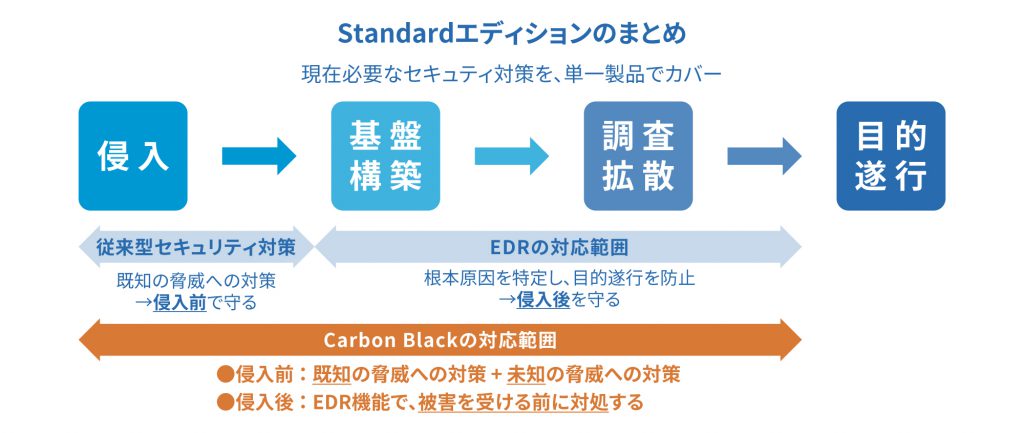

こうしたトレンドを背景に、シグネチャーだけに頼らない新たなエンドポイント保護、いわゆる「次世代アンチウイルス」(NGAV)によって可能な限り侵入を防ぐと共に、万一防御の網をすり抜けられた場合でも、攻撃者がシステム内で基盤を構築し、内部を調査して拡散していく不審な動きを検知して、深刻なダメージに至る前に隔離などの措置を取って被害を最小限にとどめる、「エンドポイントの検知・対応」(EDR)の必要性が叫ばれるようになりました。

これは、米国立標準研究所(NIST)が2014年に公開した「サイバーセキュリティフレームワーク」が示した、「特定(Identify)」「防御(Protect)」「検知(Detect)」「対応(Respond)」「復旧(Recover)」という5つの機能ともマッチするアプローチです。そして、EDRという考え方を最初に提唱し世に出したのが、2019年にVMwareに買収されたエンドポイントセキュリティ企業、Carbon Blackです。

Carbon Blackのソリューション「VMware Carbon Black Cloud Endpoint」は、クラウド上に構築した脅威インテリジェンスを活用して最新の脅威の兆候を見つけ出し、ブロックする仕組みになっています。エンドポイントに導入されるエージェントから収集した1日当たり約5000億件ものセキュリティイベントを分析して次々登場する新たな脅威を見つけ、ときには予測します。その情報を再びエージェントにフィードバックすることで、シグネチャー照合だけでは見つけられない未知の脅威を防ぐことが特徴の1つです。

もう1つの特徴は、エージェントを通してPC内で行われるすべてのアクティビティのデータを記録し、分析していることです。アクティビティ単体ではなく、イベントの一連の流れを追跡して脅威の検知、防御を行います。

先に、ファイルレス攻撃はWindows OSが搭載している正規の機能やツールを悪用すると説明しました。ただPowerShellが起動しただけならば、システム管理者が作業したり、ファイルをまとめて処理したりしているだけかもしれません。しかし、呼び出されたPowerShellが外部の不審なサーバと通信を始め、さらには疑わしいファイルをダウンロードしてきたとなれば話は違います。

VMware Carbon Black Cloud Endpointは、各イベントにタグを付けて一連の流れをトレースし、「これはおかしい」と判断したら動作をブロックします。これにより、「シロ」を装って防御を突破し、後から「クロ」の正体を現すファイルレス攻撃を受けても、攻撃者のシステム内部での活動を早期に検知し、情報漏洩など最悪の事態に陥る前に食い止めることができるでしょう。

NGAVとEDRの基本機能の合わせ技で、既存アンチウイルスのリプレースにも

VMware Carbon Black Cloud Endpointには、「Standard」「Advanced」「Enterprise」という3つのエディションがあります。このうちStandardエディションは、NGAVに加え、必要十分なEDR機能を単一の製品でまとめて提供します。

VMware Carbon Black Cloud EndpointのNGAV機能

VMware Carbon Black Cloud EndpointのNGAV機能は、いわゆるシグネチャーによって既知の脅威を確実に検出するだけでなく、人工知能・機械学習技術を活用して未知のファイルの中からマルウェアを見つけ出します。さらに、独自の「ストリーミング分析」技術により、イベントを点として捉えるのではなく、一連の流れを解析して脅威を見つけ出し、ファイルレス攻撃も含め、さまざまな攻撃を食い止めます。

なおNGAVというと、「過検知、誤検知が多くて振り回されるのではないか」と懸念を抱く方がいるかもしれません。VMware Carbon Black Cloud Endpointでは、「AIがなぜこのファイルを止めたのか」という理由もきちんと提示するため、そうした運用上の負荷を減らすことができます。

そして、VMware Carbon Black Cloud Endpoint Standardエディションが搭載するEDR機能では、「エンドポイントで何が起こったのか」を可視化し、脅威がどこまで広がっているか、攻撃ステップがどこまで進んでいるかを把握できます。セキュリティインシデントが発生すると、「何が起き、どんな影響があったのか」について説明責任を果たすことが求められます。「まだ調査中でよく分かりません」では通りませんが、このEDR機能を活用することで経緯を詳細に把握し、再発防止策につなげることもできるでしょう。

また、脅威へ対処するために現場まで担当者が出かける必要はありません。ある脅威を危険だと判断した場合に、「Live Response」機能を用いて当該端末をネットワークから隔離したり、調査に必要な追加情報を取得したりといった作業をリモートで実行できます。離れた現地まで移動したり、PC本体を送付してもらったりする手間と時間をかけずに、スピーディに対処できます。

このようにVMware Carbon Black Cloud Endpoint Standardエディションは、NGAVによってファイルレス攻撃をはじめとする脅威から企業を保護し、万一侵入されたとしてもEDRで検知を支援します。これまでのアンチウイルス製品に限界や不安を感じている企業にとって、リプレースの際の有力な選択肢になるのではないでしょうか。