NSX・vDefend Firewallの導入支援事例〜同一セグメント内での通信制御の強化〜

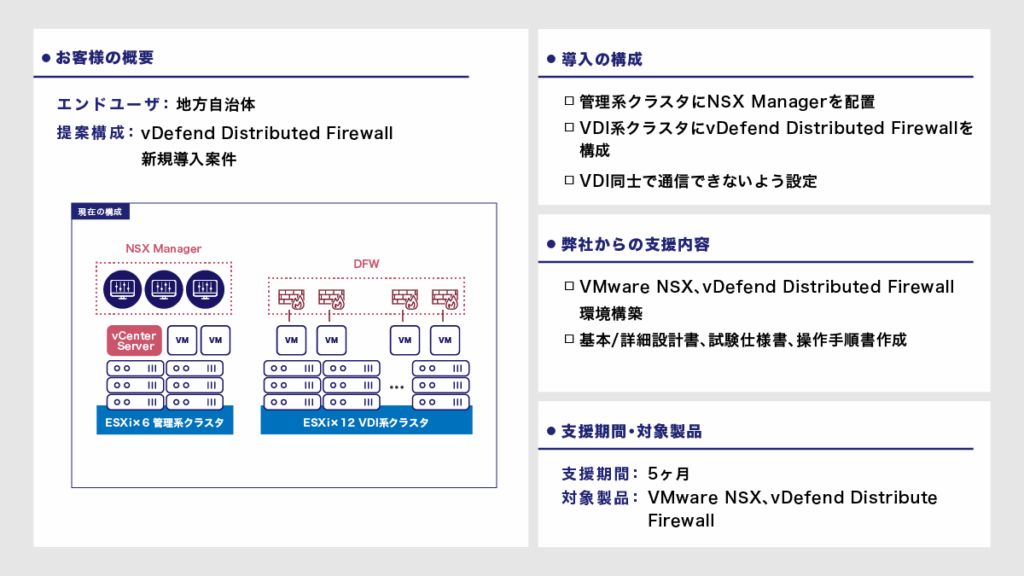

地方自治体様向けに、約1200名のユーザーが利用する大規模な仮想デスクトップ(VDI)環境を新たに構築するにあたり、仮想マシン間通信のセキュリティ強化を支援しました。vDefend Distributed Firewallを導入することで、同一セグメント内であっても、VDI間の不要な通信を遮断できる仕組みによって、内部脅威の拡散を防止する構成を実現しています。

ネットワールドでは、NSX Managerの設計・構築に加え、vDefendの動作検証やVDIへの動的なルール適用設計、各種ドキュメント作成まで包括的に対応。導入規模や運用負荷を考慮した現実的なセキュリティ実装を支援しました。

構成のポイントとネットワールドからの支援

1. 要件整理とセキュリティ方針の明確化支援

要件整理では、VDI約900台の大規模構成と、同一セグメント内の仮想マシン間通信を制御したいというセキュリティ要件をもとに、クラスタ分離構成を前提とした基本設計を実施。VDI系と管理系の役割を整理し、vDefendによる分散ファイアウォール適用範囲と制御方針を定義しました。セグメント内通信に対応できる構成により、従来の物理FWでは困難だった内部防御の強化を図っています。

2. NSXコンポーネントの設置とクラスタ構成

管理系クラスタ(ESXi×6)にNSX Managerを配置し、VDI系クラスタ(ESXi×12)には分散ファイアウォール機能を適用。NSXコンポーネントと制御対象を明確に分離することで、構成変更時の影響範囲を限定し、保守性と拡張性に優れた設計としました。vNIC単位でのトラフィック制御により、高精度なマイクロセグメンテーションを実現しています。

3. メンバーシップ基準によるポリシー適用自動化

運用における作業負荷軽減を目的に、vDefendの「メンバーシップ基準」機能を活用し、仮想マシンの属性(タグや名前など)に基づく動的なグルーピングを実装。これにより、VDI環境の拡張や構成変更があっても、対象VMに対するルール適用が自動化され、柔軟かつ効率的なポリシー運用を実現しています。

4. ドキュメント整備と操作性の担保

導入後の運用定着を見据え、基本設計書・詳細設計書・試験仕様書・操作手順書を体系的に整備。特に操作手順書では、画面キャプチャを多用し、現場の管理者が迷わず操作できる内容としました。これにより、属人的な作業を避けた標準化された運用体制の構築を支援しています。

5. 長期プロジェクトへの対応と他製品との連携配慮

本案件ではVDI、ストレージ、NSXなど複数ソリューションが関与する構成であったため、構築は約5カ月にわたる長期プロジェクトとなりました。各製品間の連携や構成整合性を考慮しつつ、ネットワールドが設計・構築の中核を担い、トラブルなく予定通りの運用引き渡しを実現しました。

関連コンテンツ

本ページでご紹介したサービスは、以下の対談記事でもご紹介しております。