VMware Cloud Foundation(VCF)にアドオンできる「VMware vDefend Firewall(以下、vDefend Firewall)」は、仮想化基盤に特化したファイアウォールソリューションです。本記事では、ネットワールドのvDefend Firewall担当エンジニア・小島が、vDefend Firewallの概要やユースケース、他製品にはない強みについて解説します。

小島 航

株式会社ネットワールド

SI技術本部

インフラソリューション技術部

ネットワークソリューション課

システムエンジニア

松本 光平

株式会社ネットワールド

SI技術本部

統合基盤技術部

プラットフォームソリューション1課

課長

※所属や役職は記事掲載当時のものとなります。

vDefend Firewallの基本機能と役割

株式会社ネットワールド 松本光平(以下、松本):VCFに含まれるNSXには、vDefend Firewallをアドオンすることができますが、基本的な役割や特長を教えてください。

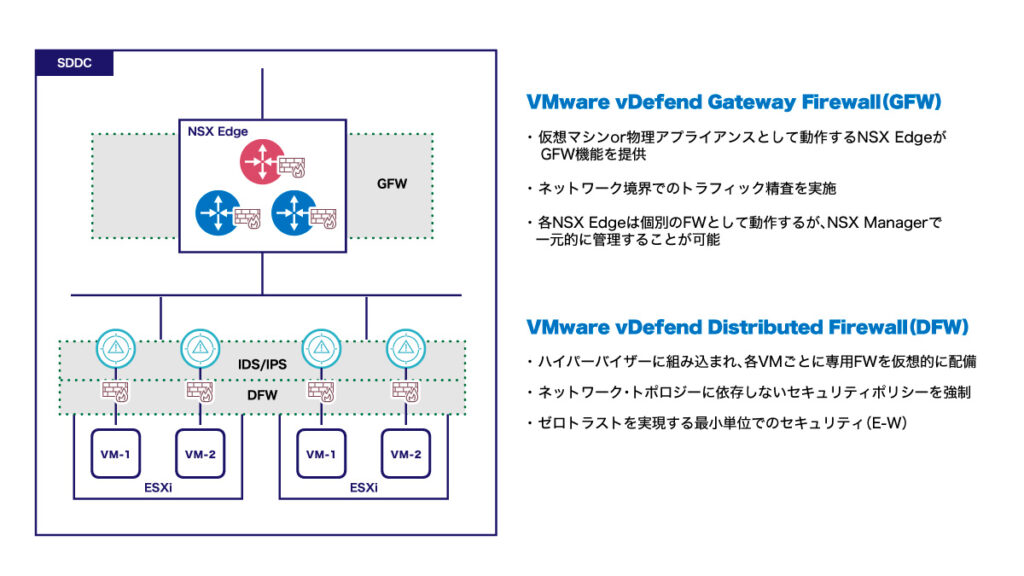

株式会社ネットワールド 小島航(以下、小島):vDefend Firewallは、VMware NSXに統合されたファイアウォール機能を提供します。目的に合わせて2つの種類があり、「vDefend Distributed Firewall」と「vDefend Gateway Firewall」がラインナップされています。

Distributed Firewallは分散型のアプローチを採用しており、仮想マシンのNIC単位でセキュリティポリシーを適用できます。いわゆる分散型ファイアウォールと呼ばれる機能であり、同じセグメント内の通信も細かく制御することでマイクロセグメンテーションを実現します。一方、Gateway FirewallはNSX Edge上で動作し、外部ネットワークとの境界でトラフィックを制御します。この2つを組み合わせることで、内部から外部まで一貫したセキュリティを確保できます。

松本:従来のファイアウォールとは異なり、仮想マシン単位での制御が可能という点は非常に興味深いですね。特に分散ファイアウォールは、内部ネットワークセキュリティを強化する重要な役割を果たしそうです。

小島:従来の境界型ファイアウォールでは、内部に侵入された場合の脅威拡散を防ぐことは困難でしたが、分散ファイアウォールはこの課題を解決するために設計されています。さらに、GUIによる直感的な設定と、NSXとの統合による一元管理も大きな特長です。

動的なルール適用が可能なファイアウォールポリシー

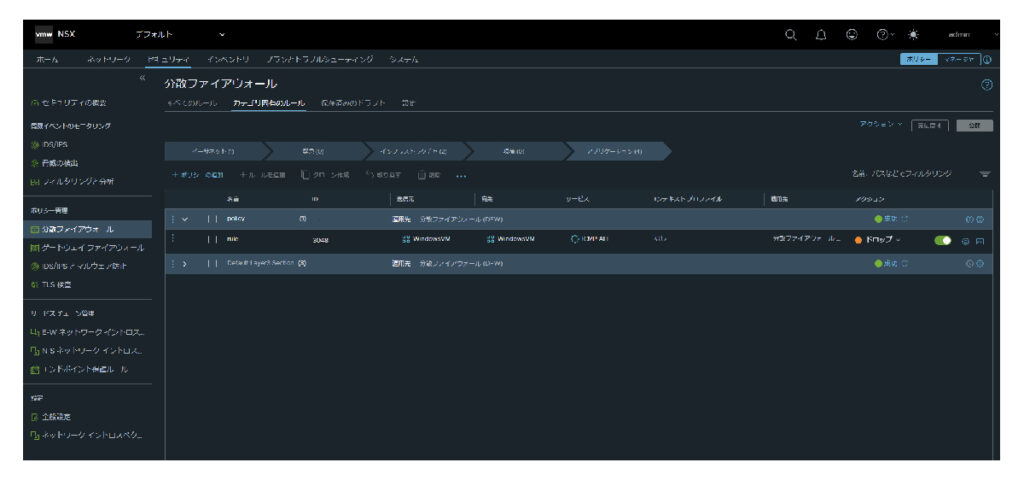

松本:vDefend Firewallの管理方法について詳しく教えてください。特に設定の効率性や運用面での工夫についてお聞きしたいです。

小島:vDefend Firewallの設定は、NSXマネージャーのGUIを利用して行います。GUIの操作は非常に直感的で、ポリシー作成や適用が簡単です。具体的には、送信元・宛先の指定、ポート番号や通信許可・拒否のアクション設定など、従来のファイアウォールと同様の操作が可能です。ただし、vDefendの優位性は、仮想化基盤との深い連携による動的な管理にあります。

松本:動的な管理とは具体的にどのような仕組みを指すのでしょうか?

小島:例えば、「メンバーシップ基準」という機能があります。これを利用すれば、仮想マシンの名前やOSの種類、IPアドレスの範囲、あるいはセグメント(ポートグループ)といった条件に基づき、自動的に仮想マシンをグループ化できます。たとえば、「名前が ‘web-‘ で始まる仮想マシン」を一括で特定し、セキュリティポリシーを適用するといった操作が簡単に行えます。

松本:仮想マシンごとに個別設定を行う必要がないのは、仮想マシンの増減やポリシー変更が頻繁に発生する環境では特に大きな利点ですね。設定が複雑になる場合でも運用は簡単にできるのでしょうか?

小島:事前に仮想マシンの命名規則を設計しておけば、運用は非常に効率的になります。NSXマネージャーには、グループ化やポリシー適用を自動化する機能があり、追加や変更が必要になった際の負担を大幅に軽減できます。これにより、仮想化基盤の規模にかかわらず柔軟な管理が可能です。

分散ファイアウォールの特徴とメリット

松本:分散型ファイアウォールの特長について、具体的に教えてください。どのような状況でその強みが最大限に発揮されるのでしょうか?

小島:分散ファイアウォールの最大の特長は、仮想マシンのNIC単位でセキュリティポリシーを適用できる点にあります。この機能により、内部ネットワークのトラフィックをきめ細かく制御し、脅威の拡散を防ぐことができます。従来の境界型ファイアウォールでは、外部からの攻撃を防ぐことは可能でしたが、一度内部に侵入されると、その後の拡散を防ぐことは非常に困難でした。分散ファイアウォールは、この課題を解消するために設計された非常に効果的なソリューションです。

具体例として、侵入型ランサムウェアへの対策が挙げられます。この種の脅威は、一度ネットワーク内部に侵入すると、同じセグメント内の仮想マシンやデバイスに連鎖的に拡散していく特性があります。分散ファイアウォールを使用することで、同一セグメント内の仮想マシン間の通信を細かく制御し、脅威が広がる前に迅速に遮断することが可能です。

松本:OSレベルのファイアウォールでは、同じような対応が難しいのでしょうか?

小島:OSレベルのファイアウォールでも、似たような制御ができるソリューションは存在します。しかし、そのようなソリューションはOSに依存するため、OSが起動していないとファイヤウォールが機能せず安全が確保できないという点がございます。

vDefend Firewallではセキュリティ制御を仮想化レイヤで行うことでOSの状態(OS起動前など)に関わらずネットワークの安全を確保できるので、OSレベルのファイアウォールと差別化できていると言えます。

vDefend Firewallのユースケース

松本:vDefend Firewallは幅広い環境で活用されていると聞いていますが、具体的にどのようなユースケースでその効果が発揮されるのでしょうか?

小島:一つ目の代表的なユースケースは、仮想デスクトップ基盤(VDI)環境でのセキュリティ強化です。VDI環境では、多くのユーザーが同じ基盤上で業務を行うため、ユーザー間のトラフィックを適切に制御し、セキュリティを確保することが非常に重要です。分散ファイアウォールを利用することで、管理系サーバーとVDIクラスター間の通信を制限し、同一セグメント内の不要な通信も制御することで、セキュリティリスクを最小限に抑えることができます。

さらに、vDefendの「メンバーシップ基準」を活用することで、仮想マシンの属性や命名規則に基づいた自動グループ化が可能となり、VDI環境における設定作業を効率化できます。この自動化によって、人的ミスを防ぎつつ、設定の正確性とセキュリティレベルを両立させられる点が大きなメリットです。

松本:確かに、VDI環境のような多くのユーザーが関わる基盤では、一貫したセキュリティ管理が求められますね。他に、どのようなユースケースがありますか?

小島:もう一つの重要なユースケースは、セキュリティインシデントが発生した後の対策としての活用です。たとえば、過去に内部ネットワークで脅威が拡散し、大きな被害を受けた環境では、再発防止のために分散ファイアウォールを採用するケースがあります。

こうした環境では、まず既存のネットワーク通信を可視化し、問題のある通信経路や潜在的なリスクを特定することが重要です。このため、vDefend FirewallとVCF Network Operationsとを連携させ、仮想マシン間の通信を詳細に可視化し、現状を把握した上で、適切なセキュリティポリシーを段階的に適用するアプローチが取られます。

高度なセキュリティを実現するvDefend Firewall ATP

松本:vDefend Firewall ATPについても教えてください。vDefend Firewallと比較して、どのような特徴があるのでしょうか?

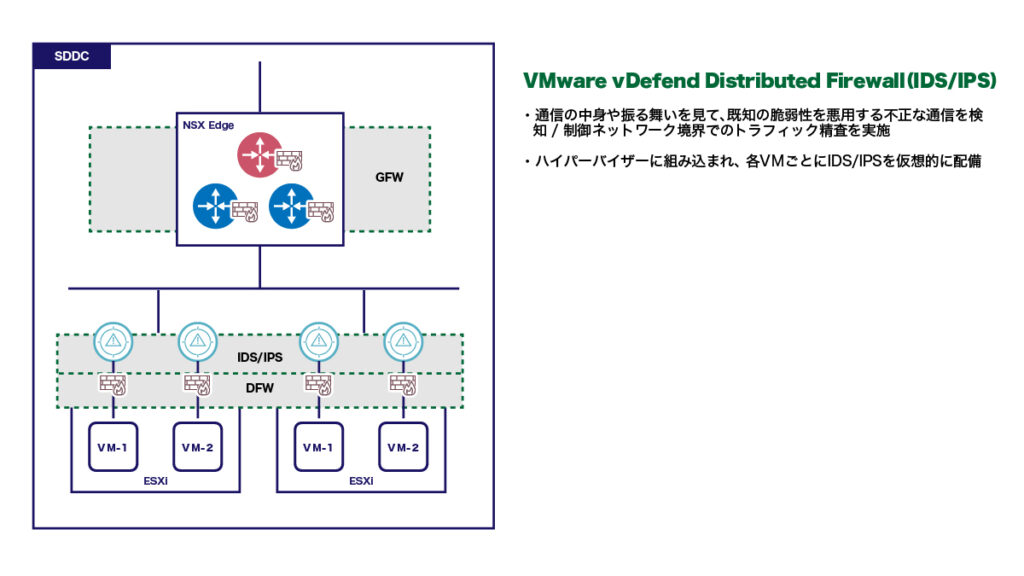

小島:vDefend Firewall ATPは、vDefend Firewallの分散型およびゲートウェイ型ファイアウォールに加え、NDR(Network Detection and Response)やIDS/IPSなど、より高度なセキュリティ機能を統合した製品です。これにより、ネットワーク全体の監視と脅威検知を一段と強化できる点が特徴です。特に、未知の脅威をリアルタイムで検知し、自動対応する仕組みが大きな魅力です。

また、ATPの構成において中心的な役割を果たすのが「Distributed IDS/IPS」です。この機能では、仮想マシンのNIC単位でセキュリティを適用し、ネットワーク内のあらゆるトラフィックを監視します。これにより、外部からの攻撃だけでなく、ネットワーク内部に侵入した脅威の拡散も迅速に抑えることができます。

松本:分散ファイアウォールと同様に、NIC単位でセキュリティを適用する仕組みは、内部ネットワークの脅威対策として有用ですね。NDR機能についてはいかがでしょうか?

小島:NDRは、トラフィックをリアルタイムで分析し、異常な振る舞いを検出する仕組みを備えています。この機能は、単なるルールベースの検知を超え、パターン認識や機械学習を活用して未知の脅威にも対応します。たとえば、従来の方法では見逃されがちなゼロデイ攻撃や、正規トラフィックを模した攻撃も高い精度で検知可能になるため、セキュリティ運用のスピードと精度の大幅な向上が見込めます。

他社製品と比べた際の優位性と今後に対する期待

松本:vDefend FirewallやvDefend Firewall ATPは、非常に高度なセキュリティ機能を提供している印象を受けます。他社製品と比較した際に、特に優れた点はどこにあるのでしょうか?

小島:最大の優位性は、VMware NSXとの高度な統合性です。他社製品の多くは、仮想マシンごとにエージェントをインストールして管理する形式を取っていますが、この方法ではエージェントのインストールや更新、管理に膨大な工数がかかります。また、これが原因で運用が煩雑になることも少なくありません。一方、vDefendはエージェントレスで動作するため、これらの手間が完全に解消されます。さらに、NSXマネージャーを介して一元管理が可能であり、効率的な運用が実現できる点も大きな強みです。

もう一つの注目点は、仮想マシンのNIC単位でセキュリティポリシーを適用できる点です。このきめ細かい制御により、内部ネットワークでの脅威の拡散を迅速かつ効果的に防げます。他社製品で同じレベルのセキュリティを実現しようとすると、専用アプライアンスや複雑な設定が必要になる場合が多いですが、vDefendではNSXの統合環境を活用してシンプルかつ効率的にこれを実現します。

松本:エージェントレスで管理できる点や、粒度の細かいポリシー適用が可能な点は、まさにvDefendならではの強みですね。最後に、さらに進化が期待される機能やアップデートがあれば教えていただけますか?

小島:NSXとVCF Operations Networkの管理画面が統合されることに大きな期待を寄せています。現在は、それぞれ独立した管理画面を操作する必要がありますが、これが一つに統一されれば、操作性が飛躍的に向上します。その結果、管理作業の効率化や、設定ミスの防止といった大きなメリットが得られるでしょう。特に、大規模な環境では、こうした改善が運用全体に与える影響は非常に大きいと考えています。

松本:確かに、管理画面が統一されることで運用負担が大幅に軽減されるのは重要なポイントですね。ますます期待が高まります。本日は貴重なお話をありがとうございました!

VCFに関するご相談はネットワールドまで!

今回は、VMware Cloud Foundation(VCF)にアドオンできる「VMware vDefend Firewall 」について、その概要やユースケース、他製品と比較した強みについて解説しました。次回の記事では、VCFにアドオンできるKubernetes関連サービスの「VMware Tanzu Mission Control」について解説します。

VMware vDefend FirewallやVMware vDefend Firewall ATP、VMware Cloud Foundation(VCF)に関するご相談は、ネットワールドまでお気軽にご相談ください!