SASEの始め方~ソリューションの組み合わせ方法~

ゼロトラストを実現するソリューションとして「SASE」が注目されています。しかし、SASEは複数の製品で構成されており、しかも一元管理が求められます。すでに導入しているセキュリティ対策製品が無駄になるのではないかと不安を感じている企業も多いのではないでしょうか。本コラムでは、SASEを実現するための現実解を探ります。

SASEを構成する製品と提供される機能

ゼロトラストを実現するソリューションとして注目を集めるSASEですが、SASEは単一の製品ではなく、複数の製品やサービスを組み合わせて構築するものです。その特長は、ネットワーク機能とセキュリティ機能に大別できること、そしてすべての機能はクラウドで提供され、ブラウザで一元管理できることです。

ネットワーク機能の主な構成要素には、「SD-WAN」や「CDN」が挙げられます。セキュリティ機能では「CASB」「クラウドSWG」「EDR」「NDR」などがあります。この他にも構成要素はあり、またひとつのソリューションで複数の構成要素を提供するものや、ネットワークとセキュリティの両方の機能を提供するものもあります。これらの要素について説明しましょう。

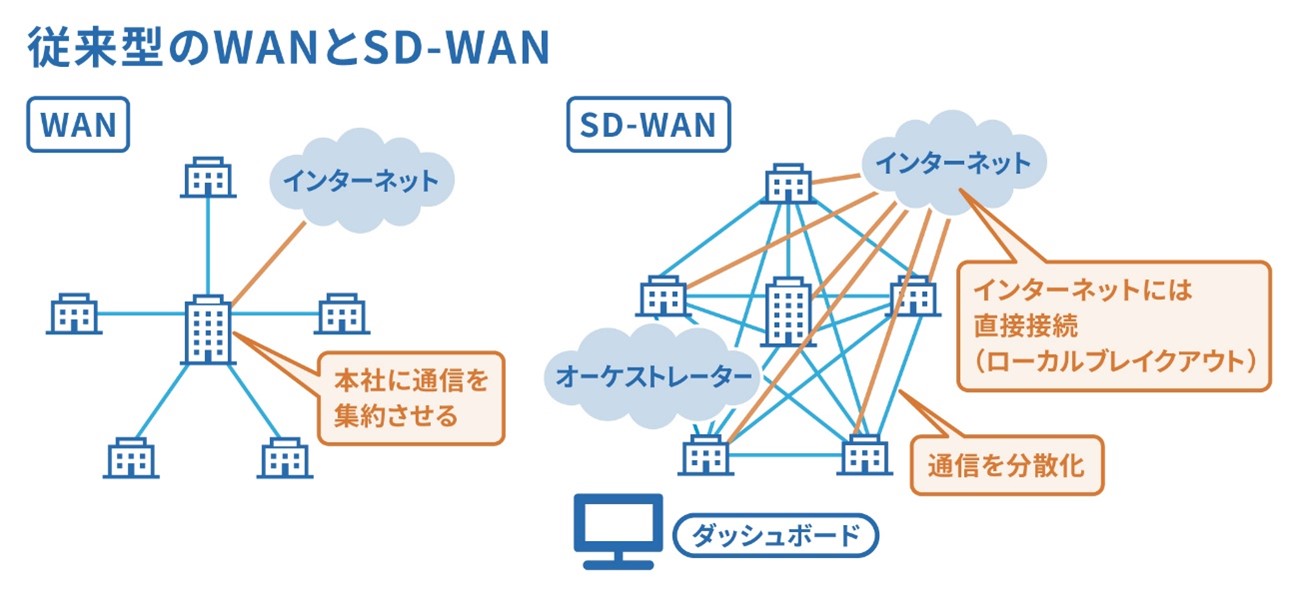

例えば、拠点間の通信には、VPNや一般的なプロバイダーの回線、あるいは専用線など、複数の回線が使われていることが一般的ですが、SD-WAN(Software Defined – Wide Area Network)はこれら複数の回線を仮想的に束ねた上で、通信の重要性に合わせて回線を振り分けることができます。また、本社に集約されていた通信を分散して負荷を抑えられます。CDN(Content Delivery Network)は、必要に応じてインターネット上にWebサーバーのコピーを複製する機能により、大量のアクセスを分散させ、よりユーザーに近い場所からコンテンツを配信します。これはDDoS攻撃対策にも有効です。

CASB(Cloud Access Security Broker)は、クラウドサービスの利用状況を可視化します。誰がどのクラウドサービスにアクセスし、どのようなデータをやり取りしたかを明らかにできるため、いわゆる「野良クラウド」利用や不審なユーザー、通信をあぶり出せます。クラウドSWG(Secure Web Gateway)は、さまざまなフィルタリングをゲートウェイ部分で実施するものです。

EDR(Endpoint Detection and Response)は、エンドポイントに導入するセキュリティ対策製品で、従来のセキュリティ対策ソフトをすり抜けてしまう脅威を検知し、素早い対応と原因の究明が行えます。NDR(Endpoint Detection and Response)は、EDRのネットワーク版ともいえるソリューションで、企業ネットワーク内で起きていることを把握できます。これによって、侵入したマルウェアの不正な移動や、内部不正を検知できるのです。

SASEを想定したポイントソリューションを考える

このように、SASEには複数のソリューションの導入が必要になります。しかし、これらを一気に導入することは現実的ではありませんし、コストも莫大なものになってしまいます。将来的にSASEを実現することを見据えながら、SASEに対応できるソリューションを順次導入していくことが現実的でしょう。

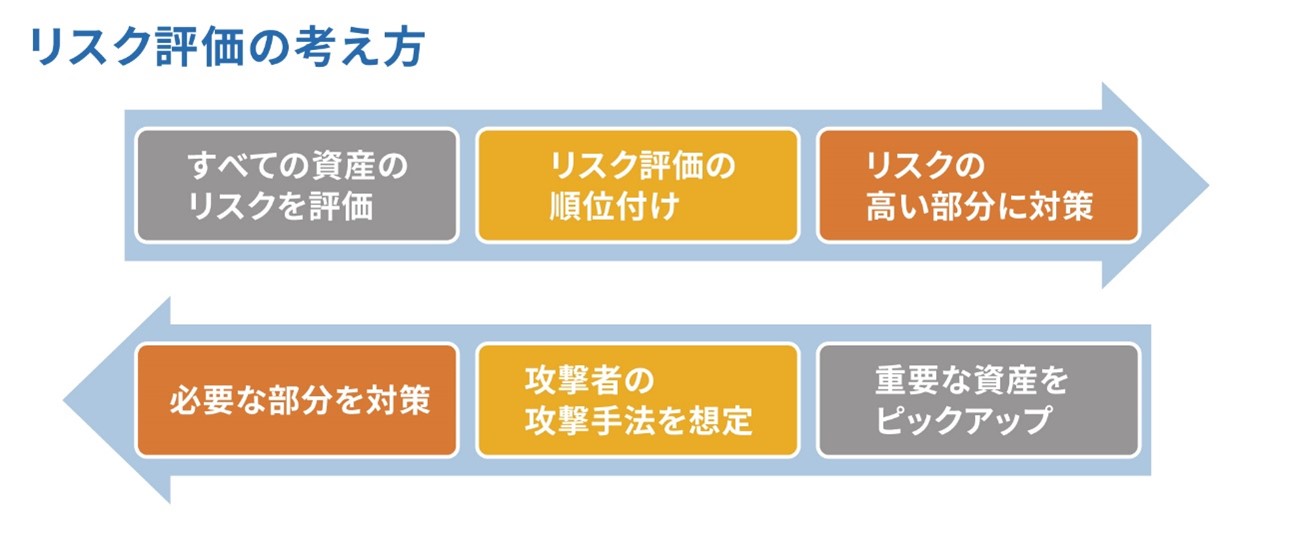

効果的な段階的導入を目指すのなら、まず社内の「リスクの棚卸し」をすることが有効です。リスクの棚卸しとは、社内にある情報資産をすべて洗い出して、それぞれについてリスク評価を行うものです。この結果を基に、高いリスクのところから優先的に対策をしていく考え方です。リスクの棚卸しには、資産管理機能を持つ製品やソリューションを活用すれば、それほどの手間にはならないでしょう。

それでも工数が多くて実施できないという場合には、重要な情報資産から逆算していく方法もあります。この場合はまず、社内で重要な資産をピックアップし、それを守る対策を行っていきます。重要な資産は、企業によって顧客情報であったり、新製品の開発情報であったりするでしょう。もちろん、1つとは限りません。重要性の判断は、その資産が外部に漏えいした際に自社が受ける被害を想定していくとよいでしょう。

そして、重要な情報資産に対するリスク評価を行います。これは、その資産にアクセスする方法を「攻撃者の視点」で見るのが分かりやすいでしょう。攻撃者は、メールでマルウェアを侵入させ、権限を昇格させて重要な資産のあるサーバーにアクセスし、ファイルを盗みます。この手法が現在主流になっているため、要所要所のセキュリティを高めていくわけです。

モバイルとクラウドを軸としたケーススタディ

サイバー攻撃者の攻撃手法を考えていくと、最初に攻撃を受けるのはエンドポイントのPCやモバイルデバイス、あるいはインターネットを介した脆弱性攻撃などが考えられます。まずはエンドポイントのセキュリティ対策を、SASEに対応できるものに置き換えていくことが第一歩と言えます。

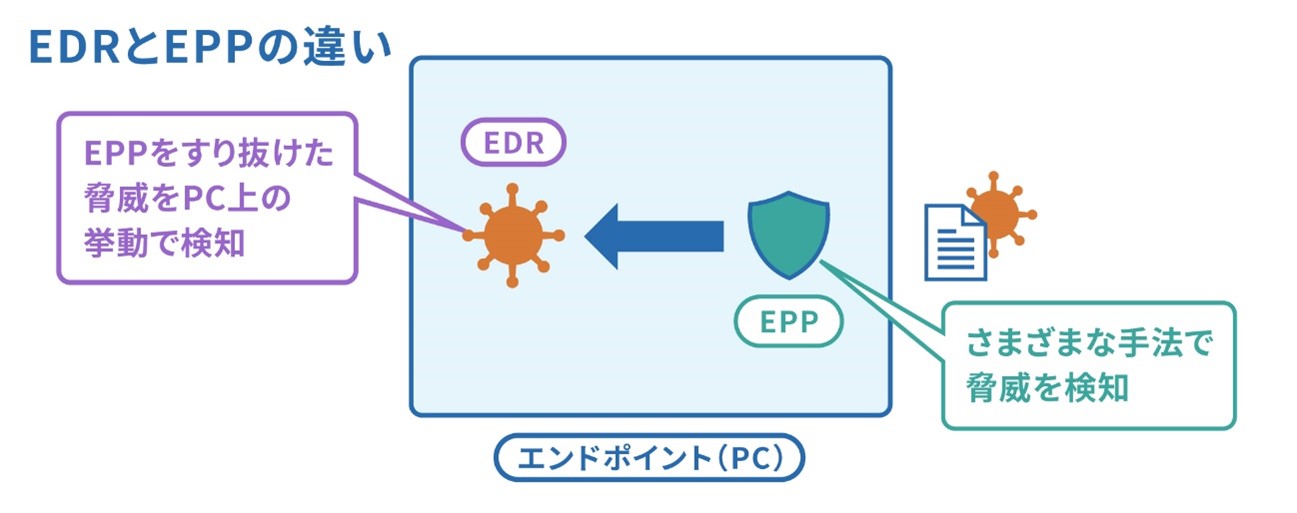

現在のエンドポイント保護において、従来のセキュリティ対策ソフトはEPP(Endpoint Protection Platform)と呼ばれます。EPPは定義ファイルやふるまい検知、ヒューリスティックなど複数の検知手法によってマルウェアなどの脅威を検知します。URLフィルタリングやファイアウォール機能などを搭載する製品もあり、テレワークの普及によって企業ネットワークの外で多く使うようになったPCには効果的な対策となります。

このEPPをすり抜けてしまう脅威はEDRで検知します。企業ネットワーク内に侵入させないように守るという考え方のEPPに対し、EDRは侵入されることを前提とした対策といえます。具体的には、ネットワークに接続されたPCの動作をすべて監視・記録して、不正な挙動を検知したら管理者に通知します。通知を受けた管理者は、そのPCをネットワークから遮断するなどの初動対応を行うとともに、ログから原因を究明することで対策が行えます。

まずは、エンドポイント対策をEPPとEDRに置き換えることが、SASEを想定したセキュリティ対策の第一歩です。EPPは個人向けの製品ではなく、企業向けのクラウドサービスを選ぶことで、企業のPCの一括管理が可能になります。また、最近はスマートフォンなどのモバイルデバイスもPCと同様に脅威の入口となるため、モバイルデバイスにも対応した製品やサービスを選ぶことも重要なポイントです。