ゼロトラストの「5本の柱」とSASEの関係性

これからのセキュリティのキーワードとして「ゼロトラスト」が叫ばれていますが、単一の製品ではなく概念のため、理解しづらい側面もあります。では、ゼロトラストはどのような概念で、どのような機能をどのような製品で実現するのでしょう。ここでは、ゼロトラストを構成する「5つの柱」をベースに、ゼロトラストを解説します。

ゼロトラストの概念

「ゼロトラストネットワーク」や「ゼロトラストセキュリティ」といった言葉を耳にするようになりました。ゼロトラストはセキュリティに対する新しい考え方、概念です。その基となっているのは、アメリカの国立標準技術研究所(NIST)が2020年8月に公開した「Special Publication(SP)800-207 Zero Trust Architecture」(https://csrc.nist.gov/publications/detail/sp/800-207/final または https://www.ipa.go.jp/security/publications/nist/index.html )です。

このドキュメントには「企業は暗黙の信頼を全て取り除き、資産やビジネスに対するリスクを評価して、これらのリスクを回避するための防御を行うこと」と記載されていますが、要するに文字通り「何も信頼しない」ことです。「何も信頼できない」という前提に立ち、あらゆるものに対して信頼できるかどうかをまず確認します。信頼できることを確認した上でアクセスするという考え方です。

ゼロトラストというと、しばしばID管理のことと捉えられがちです。もちろん、アクセスしてきたユーザーが正規のユーザーで、正しく認証され正しい権限を持っているかをIDによって確認することは非常に重要ですが、ゼロトラストではネットワークやデバイス、アプリケーションなど、あらゆるリソースに対し、アクセスするたびに動的に可視化し、監視、制御を継続していきます。

その背景には、巧妙化するサイバー攻撃やなりすましによるログイン、内部犯行など、サイバー脅威の複雑化と拡大する被害があります。以前は守りを固めて内部に侵入させないセキュリティ対策が中心でしたが、サイバー攻撃者はその隙を巧妙に突いて侵入しようとします。知らないうちに侵入されていたという事例が激増したため、侵入されることを前提としたセキュリティ対策に軸足を移した形です。

ゼロトラストの「5本の柱」と求められる機能

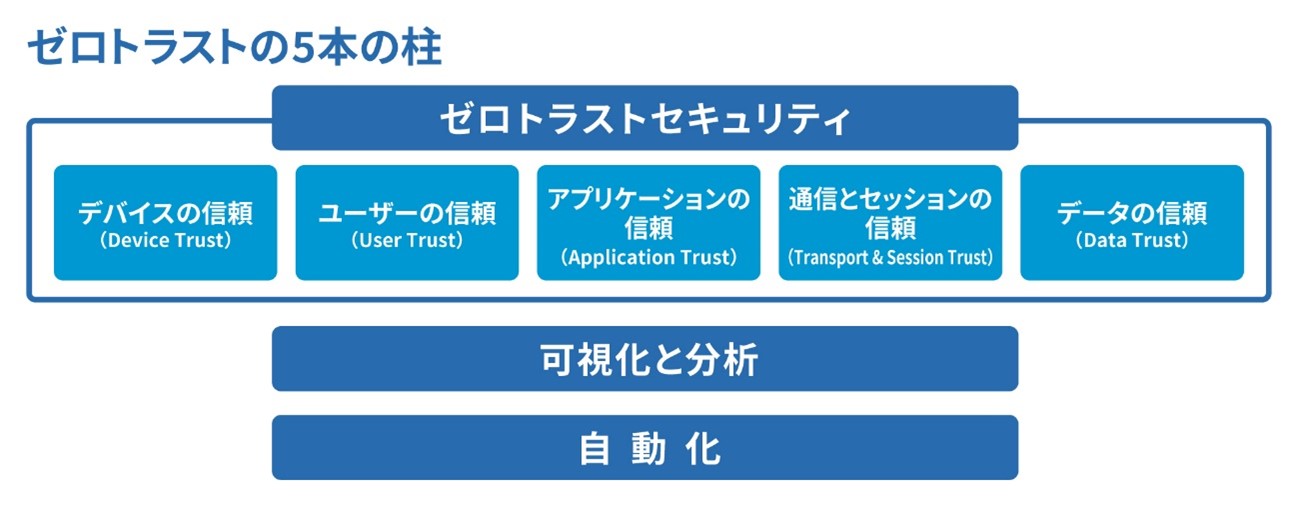

ゼロトラストでは、主に5つのことについて信頼できるかを確認します。それが5つの柱であり、「デバイスの信頼」「ユーザーの信頼」「アプリケーションの信頼」「通信とセッションの信頼」「データの信頼」です。具体的に求められる機能を見ていきましょう。

デバイスの信頼

デバイスの信頼を実現するために必要な要素には、「デバイスの管理」「デバイスのコンプライアンスチェック」「デバイスのリアルタイムの脅威検出」が挙げられます。まず、デバイスが登録されているものであるかどうか、デバイスのアプリケーション構成や証明書、カメラの禁止などの内容が適切かどうかなど、デバイスの状態を確認します。

そして、不正改造やOSのバージョン、禁止されたアプリ、暗号化といったポリシーを順守しているかどうかを確認します。さらに、デバイスがネットワークに接続したことの通知や、許可されていないアプリのブロック、業務データの削除などの対応アクションを実施します。これらによりデバイスの信頼を確認します。

ユーザーの信頼

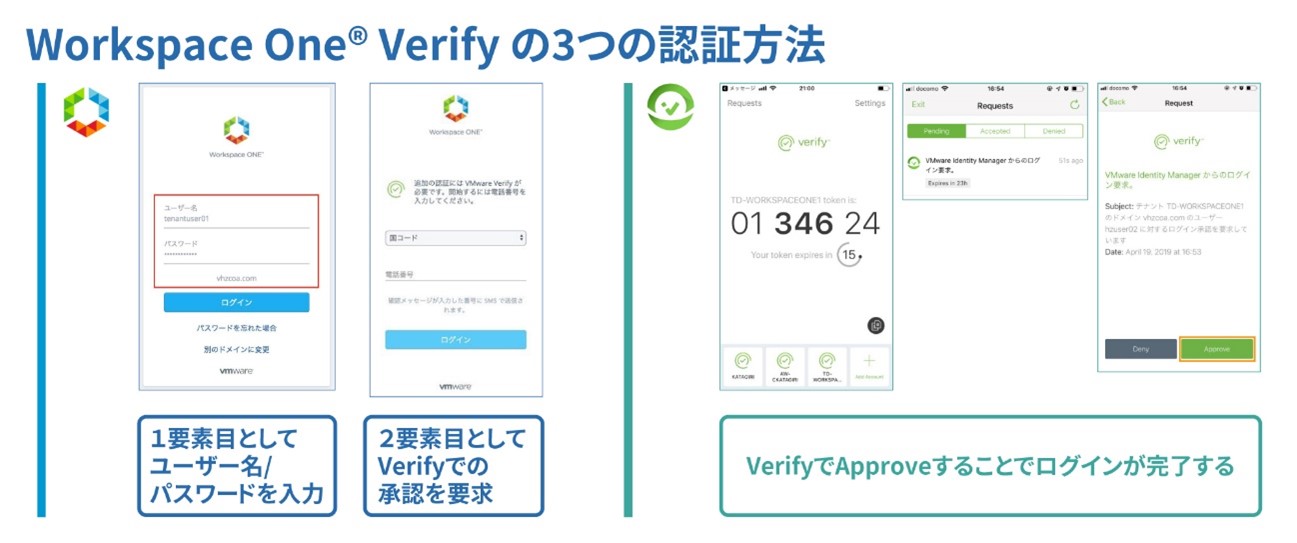

ユーザーの信頼を実現するために必要な要素には、「多要素認証」「条件付きアクセス」「パスワードレスユーザー認証」などが挙げられます。IDとパスワードだけでなく、顔認証や指紋認証など複数の要素により正しいユーザーであるかどうかを判断します。これらによりユーザーの信頼を確認します。

ユーザーの属性情報を参照し、それに合わせてアクセスできるフォルダやファイル、あるいは読み込みに限定、書き込みも可能などのアクセスレベルを適用します。

アプリケーションの信頼

アプリケーションの信頼を実現するために必要な要素には、「ユーザー情報にひも付くアプリケーション管理」「シングルサインオン」などが挙げられます。起動されたアプリケーションとユーザー情報を突き合わせ、そのユーザーに許可されたアプリケーションであるかどうかを確認します。これはデバイスとひも付けることも可能です。

シングルサインオンはユーザーの利便性を考えたもので、企業のシステムにログインしたら、そのユーザーに関連するアプリケーションへのログイン作業を不要にするというものです。

通信とセッションの信頼

通信とセッションの信頼を実現するために必要な要素には、「最小特権でのアクセス」「通信プロトコルの暗号化」が挙げられます。最初から高い権限を与えてしまうと、悪意のある者がなりすましによりログインした際に、重要なファイルにアクセスできてしまいます。最初は最小の範囲にしておき、特権が必要な際には権限の昇格を依頼する形にした方が、リスクを少なくできます。通信プロトコルの暗号化は、主に盗聴対策です。

データの信頼

データの信頼を実現するために必要な要素は、「保存データの保護」が挙げられます。データを保護するには、暗号化やアクセスの堅牢化があります。例えばデータを暗号化しておくことで、もしファイルを盗まれたとしても中身を見られる可能性を低くできます。

ゼロトラスト機能を提供する製品

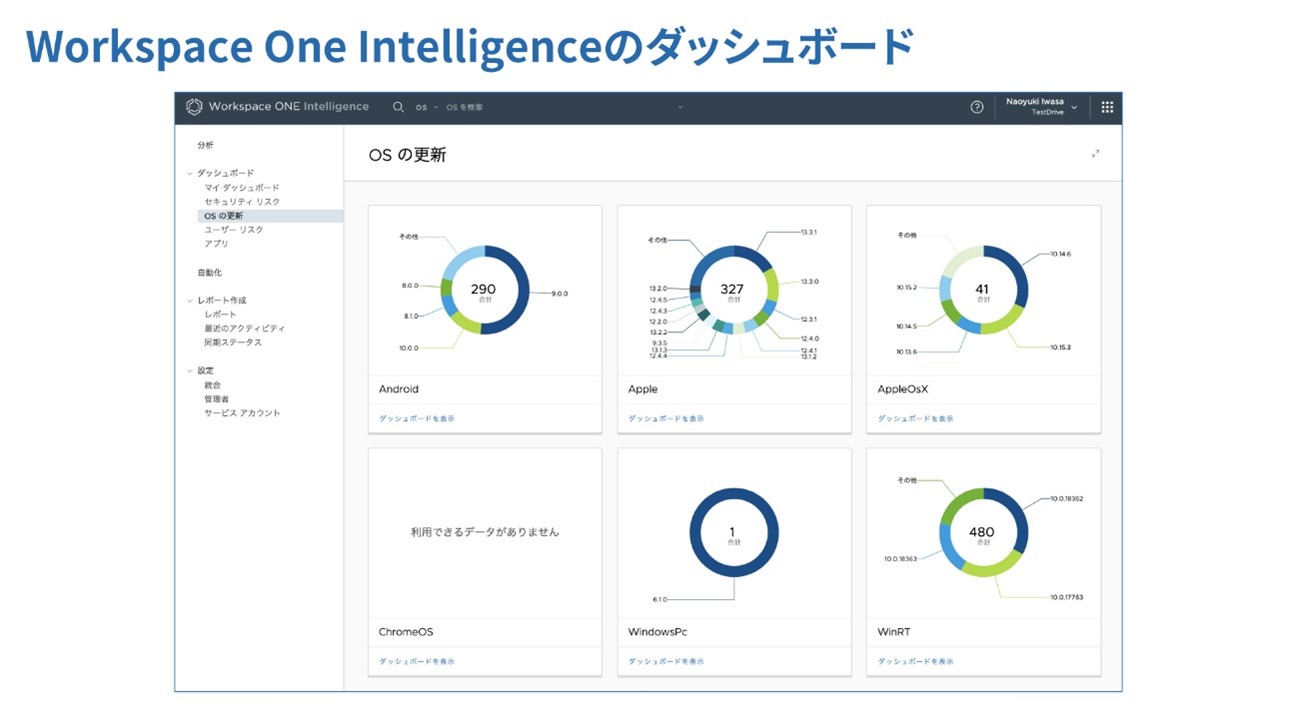

ゼロトラストを実現するためには、5つの柱のほかに「可視化と分析」「自動化」も重要なポイントとなります。ネットワークやセキュリティの状況を可視化することで、潜んでいる脅威をあぶり出すことができ、侵入経路などを分析することができます。また、信頼を実現するための機能を自動化することで、工数を削減するとともに人的なミスを排除できます。

ゼロトラストを実現できるソリューションとして、「SASE」が注目されています。SASEは「Secure Access Service Edge」の略で、2019年にアメリカの調査会社であるガートナー社が提唱した、新たなネットワークセキュリティモデルです。SASEは単一の製品やソリューションではなく、複数の製品を組み合わせて構築されます。すべての製品はクラウドで提供され、クラウドから一元管理できることが特徴となっています。

SASEは、ネットワーク機能とセキュリティ機能の2つに大きく分けることができます。具体的な例として、次のような組み合わせがあります。

ネットワーク機能

・SD-WAN

・CDN

・WAN optimization

・Bandwidth aggregators

・Network service provider

セキュリティ機能

・CASB

・クラウドSWG

・ZTNA/VPN

・Remote Browser Isolation

・WAAP as a Service

・Firewall as a Service

・サンドボックス

これらの製品/サービスを1社でカバーすることは難しいため、APIなどで連携させた複数のベンダーの製品/サービスを組み合わせて提供されるケースが多くなっています。