インシデントレスポンスとは?

サイバー攻撃が増加している今、セキュリティインシデントが増えています。強固なセキュリティ対策をしていてもすべてを未然に防ぐことは不可能です。一度セキュリティインシデントを発生させてしまうと、サービスの一時停止、被害範囲の確認、情報公開、原因調査、解決策の検討、プログラムの修正とテスト、リリース時期の調整、信頼回復のためのキャンペーン 等々…と膨大な労力と時間を使って対応する必要があります。セキュリティインシデントが起きてしまった際にどのように対応・管理するかという体系的アプローチをインシデントレスポンスと呼びます。インシデントレスポンスの目的は、発生したインシデントによる損害を最小限に抑え、復旧にかかる時間とコストを削減することで、セキュリティ侵害が企業や組織に及ぼすリスクを軽減することです。

インシデントレスポンスで検討すべきこと

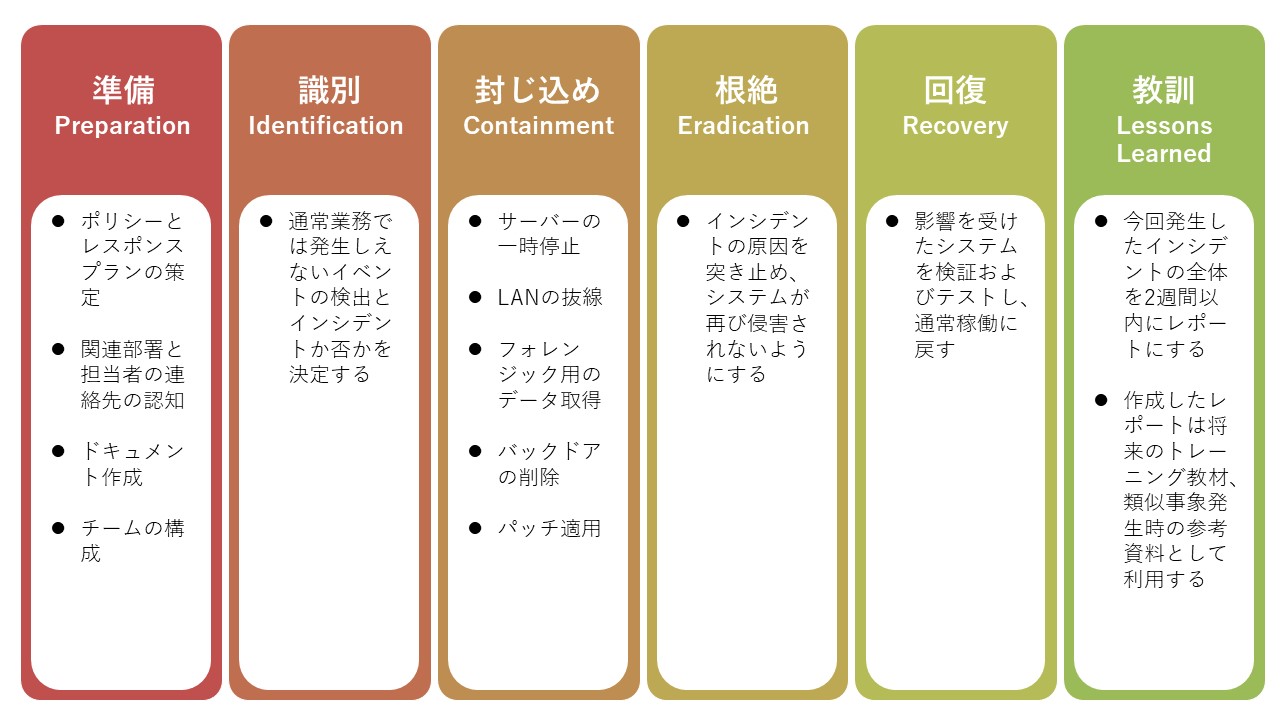

インシデントレスポンスは、セキュリティの研究・教育機関のSANS Instituteによると6つのステップで構成されます。

準備

6つのステップの中で最重要フェーズになります。ポリシーとレスポンスプランの策定、社内外問わず各関連部署と担当者の連絡先の認知、ドキュメント(マニュアルの他、実際にインシデント対応した内容の詳細)作成、チームの構成します。

識別

通常業務では発生しえないイベントの検出と、インシデントか否かを決定します。

封じ込め

サーバーの一時停止、LANの抜線、フォレンジック用のデータの取得、バックドアの削除、パッチ適用 等を行い、被害拡大を抑止します。

根絶

影響を受けたシステムを検証およびテストし、通常稼働に戻します。

教訓

今回発生したインシデントの全体を2週間以内にレポートにする。作成したレポートは将来のトレーニング教材、類似事象発生時の参考資料として使用します。

インシデントレスポンスに必要な人的リソース

準備フェーズでは業務システムと社内規定や関連部署をマクロ的に認知している人材、識別~回復フェーズでは業務システムの熟知およびアナリストとしての知識を持つ人材、教訓フェーズでは発生したインシデントを網羅的に理解している人材がそれぞれ必要となります。

6ステップの概要をご覧いただき、「自社のシステムにおけるインシデントレスポンスは大丈夫!」と言えますか?

人的リソースと時間があれば上記のような体系に沿った体制やドキュメントを準備できますが、多くの企業や組織では人手不足や別の業務がある中でインシデントレスポンスプランの策定を行うのはなかなか難しいケースもありますし、インシデントレスポンスプランを策定しても識別フェーズで常時監視メンバーをアサインするというのは難しいケースも多いのではないでしょうか。

インシデントレスポンスで検討すべき自動化と効率化

こういった場合、6ステップの一部でツールを導入し利用することで、手順の簡略化や自動化、効率化を図ることができます。

識別フェーズ

・定期的な脆弱性の確認

・次世代アンチウイルス製品を使って通常業務で発生しないイベントなどを検知

・運用のアウトソーシングして、SOCベンダーから通知を受ける

封じ込めフェーズ

・対象サーバーやPCを遠隔で隔離する

・脅威の削除をする

根絶フェーズ

・根本原因の追究する

・管理画面から一括で全台への感染調査する

・EDRや各ネットワーク機器のログをsyslogサーバーに集めて横断的に検索する

回復フェーズ

・リモートで対処する

・安全宣言を出すための裏付けとなるデータを得る

最後に

システム運用において自動化ツールの導入はもはや当たり前の考え方です。ただ、セキュリティインシデントのような有事の場合に素早く対応するための準備とツールの導入は、最近発生している電子決済サービス等での大規模インシデントを見る限り、大規模企業でも十分とは言えないのではないでしょうか。インシデントレスポンスは常時利用するものではないので、「無くてもよいのでは…」となりがちですが、EDRのパイオニア「VMware Carbon Black」製品など、是非一度インシデントレスポンスの見直しと併せて各種緊急時用のツールの導入もご検討いただければと存じます。