脅威ハンティングとは?

脅威ハンティング(スレットハンティング)は、従来の方法で検知が難しい脅威に対して、それらがすでに脅威が侵入していると仮定してネットワーク内部で何が起こっているのか、不審なログ等を収集し分析をします。また、インシデント対応において検知済みの行為に対しては対処を行います。

脅威ハンティングから得られるもの

1.潜在的な脅威の痕跡を発見

2.ポリシー違反や不適切なユーザーのアクティビティを発見

3.エンドポイント、ユーザー、アプリケーションの通常の振る舞い・特徴を理解

脅威ハンティングはどんな時に実施するのか

・ファイアウォール製品で不審な通信を検知したが、エンドポイントでは何も検知されていない

・社内端末から社内サーバへの多数のアクセス失敗履歴を確認した

・ユーザーから不審なポップアップウィンドウが立ち上がると報告を受けた

・定期的なセキュリティ施策として、全端末での潜在的な脅威やポリシー違反に関する調査を実施したい

・インシデントが発生した時に、環境内の他の感染端末の有無を確認したい

脅威ハンティングでは何をすればよいのか

優れた脅威ハンターの第一条件とは、高度なセキュリティの知識ではなく、対象の環境をよく知っていること。

脅威ハンティング作業の基本ステップ

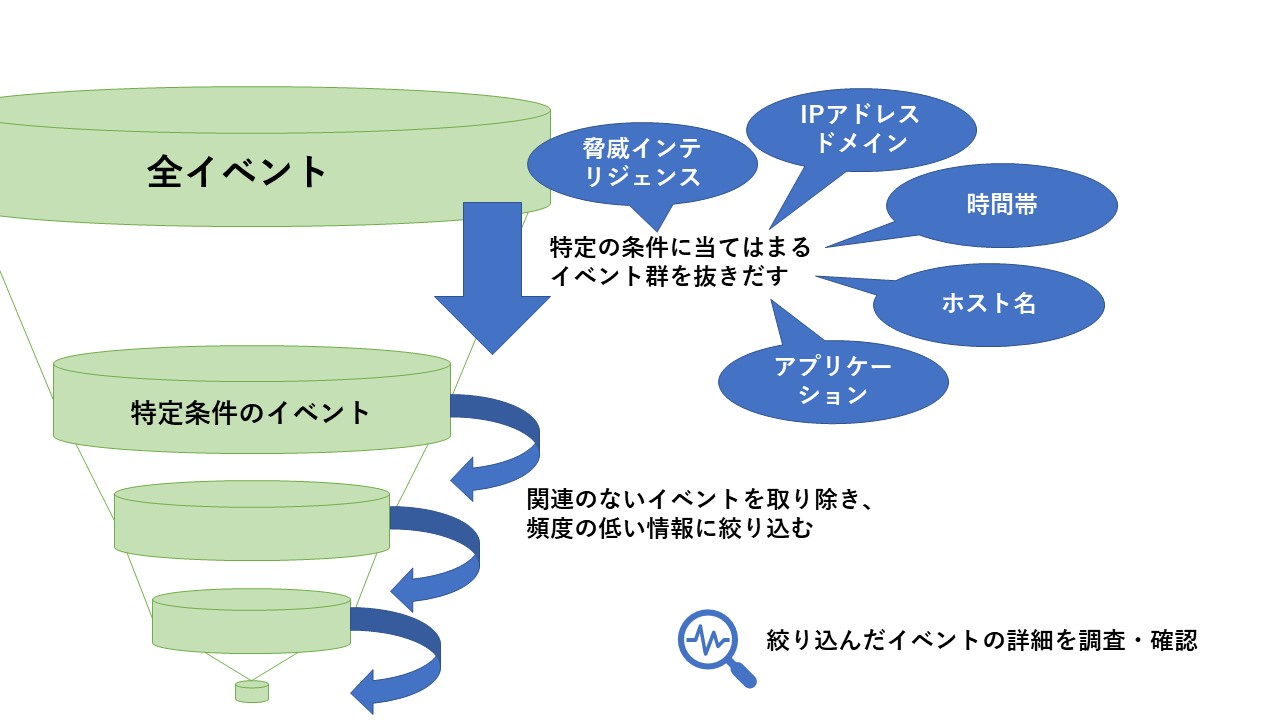

エンドポイントから収集した全イベントから「脅威インテリジェンス」「IPアドレスドメイン」「ホスト名」等の特定の条件に当てはまるイベント群を抜きだします。そこから関連のないイベントを取り除き、頻度の低い情報に絞り込みます。絞り込んだイベントを中心にイベントの詳細を調査・確認を行います。

あの時、脅威ハンティングを実施していれば・・・

「海外拠点と国内のセキュリティ執行状況を調査していれば…」

「買収先の企業をネットワーク統合する前に、クリーンかどうかを確認していれば…」

「ローカル管理者アカウントのユーザ名とパスワードが使いまわされていることに

気づいていれば…」

「不審な通信を最初に検知したときに、関連するファイルやエンドポイントを

もう少し調べていれば…」

EDRはこういった教訓から生まれたソリューションです。例えば、EDRとして歴史の長いVMware Carbon Black製品では、あらゆるイベントログを長期間に渡って収集できるため、不審な挙動を徹底的に調査することが可能です。

サイバーセキュリティの対策は防御だけではない

組織内に潜むリスクを把握していますか?

・望ましくないアプリケーションが使われていないか

・不適切なアクセスをしているエンドユーザーはいないか

・特権ユーザーは適切に利用されているか

・重要システムはポリシーの定義通りに管理されているか

EDRを利用して、定期的に脅威ハンティングを実施し、セキュリティポリシーや運用をより強固にすることが重要になります。