マイクロセグメンテーションを実現する「VMware vDefend Distributed Firewall」とは?

近年、標的型攻撃やラテラルムーブメントといったサイバー攻撃が高度化し、企業の情報セキュリティに大きな脅威をもたらしています。本記事では、これらの攻撃手法の概要と、「VMware vDefend Distributed Firewall」を活用したマイクロセグメンテーションによる対策方法をご紹介します。(旧称:NSX Distributed Firewall=旧VMware NSXのセキュリティ機能である分散ファイアウォール)

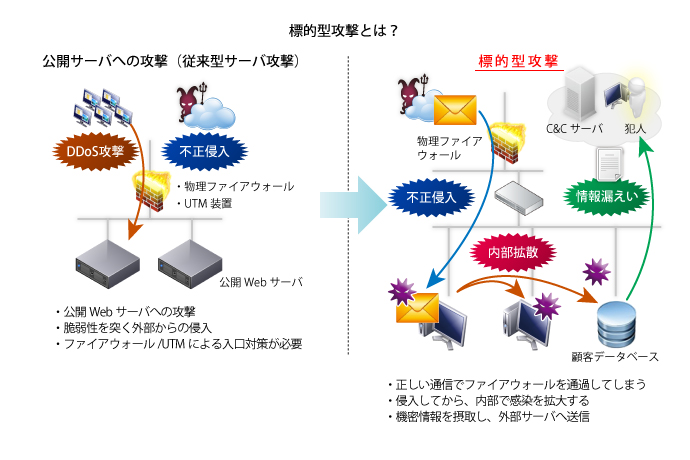

標的型攻撃とは?

ニュースなどでも大きく取り上げられる政府や企業の情報漏えい事件。昨今、攻撃の手口が巧妙化の一途をたどっています。 特に増加しているのは標的型攻撃と呼ばれるサイバー攻撃手法で、これまでのセキュリティ対策では不十分であることが指摘されています。

標的型攻撃は、その名の通り特定の官公庁や企業などに狙いを定めてサイバー攻撃を仕掛けて、機密情報や知的財産のような情報を盗み取ることを目的とした攻撃手法です。狙った企業などの内部のネットワークへさまざまな手を使って侵入を試み、執拗に攻撃を仕掛けて機密情報を盗もうとします。残念ながら一度狙われるとその侵入を完全に防ぐことは困難です。

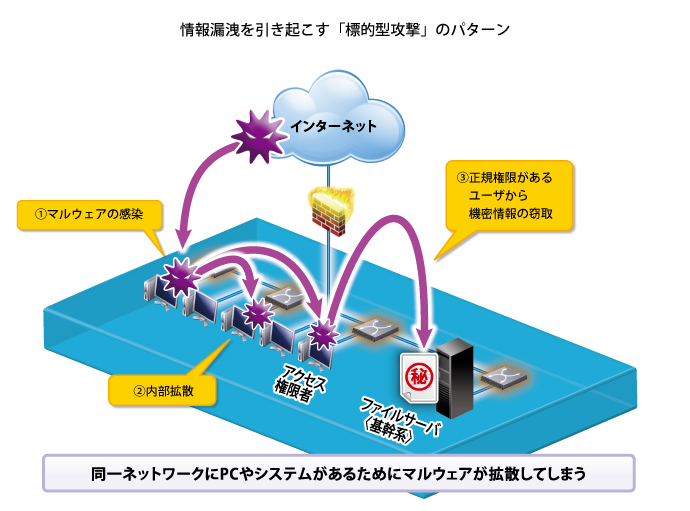

代表的な「標的型攻撃」のパターン

代表的な「標的型攻撃」のパターンは、まず攻撃者がマルウェアをメールなどで攻撃先企業のPCに潜り込ませることから始まります。侵入したマルウェアは誰にも気づかれることなく潜伏し、ネットワーク内部で静かに拡散していきます。

そして、最終的にマルウェアが機密情報を取り扱うシステムの正規権限者のPCに到達すると、そのアクセス権限を利用して“正当”に機密情報を窃取し、攻撃者の元へと情報を届けます。正規権限者のPCから機密情報にアクセスするため、誰にも気が付かれることなく機密情報が窃取されます。

企業内のネットワークのセキュリティは、これまでインターネットに接続するファイアウォールで行われてきました。しかし標的型攻撃では、正常な通信としてファイアウォールを通過してしまい検知ができません。このため、これまでの外部攻撃への対策(入口対策)に加えて、侵入された場合の内部拡散を防ぐための、より総合的な対策が求められます。

「ラテラルムーブメント(横展開)」によってさらに被害が拡大

標的型攻撃と関係性の強いサイバー攻撃が「ラテラルムーブメント」です。

情報処理推進機構がまとめた「情報セキュリティ10大脅威 2021」では、1位にランサムウェアによる被害、2位に標的型攻撃による機密情報の窃取が挙げられました。この2つの脅威に共通するのは、いったん企業の境界防御をくぐり抜けて社内システムに侵入したら、「ラテラルムーブメント(横展開)」によって次々と被害が拡大することです。これに対抗するには、システム内の怪しい振る舞いを検知し、対処できる手立てが必要です。

今、日本企業がどのような脅威に直面し、どのような対策を取るべきかを考える上で指針の1つとなるのが、情報処理推進機構(IPA)が毎年まとめている「情報セキュリティ10大脅威」です。個人と企業の2つに分けて、社会的に大きな影響を与えた脅威を10件ずつまとめています。

2021年2月に発表された「情報セキュリティ10大脅威 2021」では、組織(企業)向けの脅威の第1位に、PCやサーバ内のデータを暗号化して使えなくしてしまい、元に戻してほしければ金銭を支払えと要求してくる「ランサムウェアによる被害」が、また第2位には、特定の組織を狙って重要な情報を盗み取る「標的型攻撃による機密情報の窃取」が挙げられました。

従来のネットワーク・セキュリティの課題

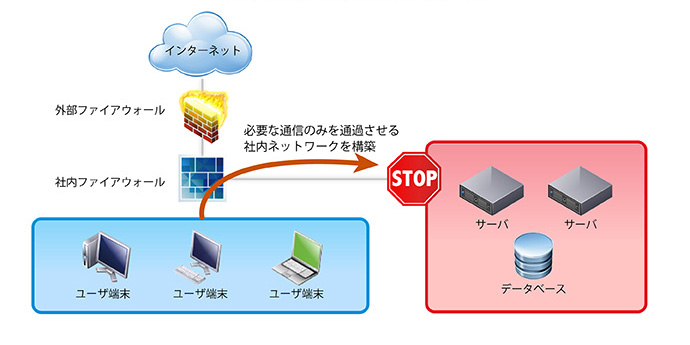

これまでシステム構築の教科書では、「内(Trust)と外(Untrust)とを分ける境界を見張り、外部からやってくる悪意あるものを入れないようにする」という境界防御型のセキュリティが常識とされてきました。しかしいくら境界をしっかり見張っていても、フィッシング詐欺にだまされたり、脆弱性の対策漏れを突かれたりして「すり抜け」は起こり得ます。そして、境界を通り抜けた後はノーチェックでは、攻撃者が自由に社内システムを泳ぎ回れてしまいます。

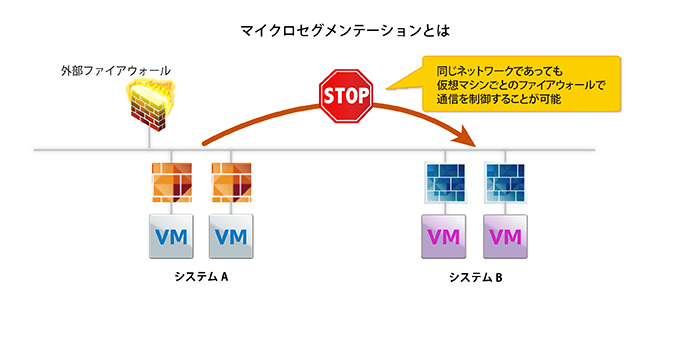

これでは、一度社内ネットワークにマルウェアが侵入すると、その拡散を防ぐ有効な手段はありません。このような事態を防ぐ理想的な方法は、ネットワークセグメントをPCやサーバ単位で細分化することで、セキュリティセグメントの細分化を行うことです。(下図参照)

社内ファイアウォール対策の限界

ただ、従来の技術では、PCやサーバ単位でネットワークセグメントを構成することは、コストや運用負荷の観点から事実上不可能なため、ネットワークの内部に社内ファイアウォールを設置し、セキュリティセグメントを分割することが一般的です。

ファイアウォール機器を内部ネットワークに配置することで、通信をより細分化することが可能になります。しかしながら、機器の増加や、管理を複雑化することにもなり、以下のようなデメリットについても考慮が必要です。

ファイアウォールは、ネットワークをまたぐ通信に対しては制御することができますが、同じネットワークセグメント上の通信はファイアウォールで制御することはできません。

内部ネットワークにファイアウォールを設置した場合のデメリット

・機器導入にかかるコスト

・機器の設定管理コスト

理想のセキュリティを実現する「VMware vDefend Distributed Firewall」

今後のセキュリティ対策は、「防御壁を設けても侵入される可能性がある」という前提に立ち、標的型攻撃やラテラルムーブメントをどのように封じ込めるかが鍵となります。たとえシステム内部に侵入されても、早期に検知し、システムの暗号化による業務停止などの深刻な事態に至る前に対処できれば、被害を最小限に抑えられるでしょう。

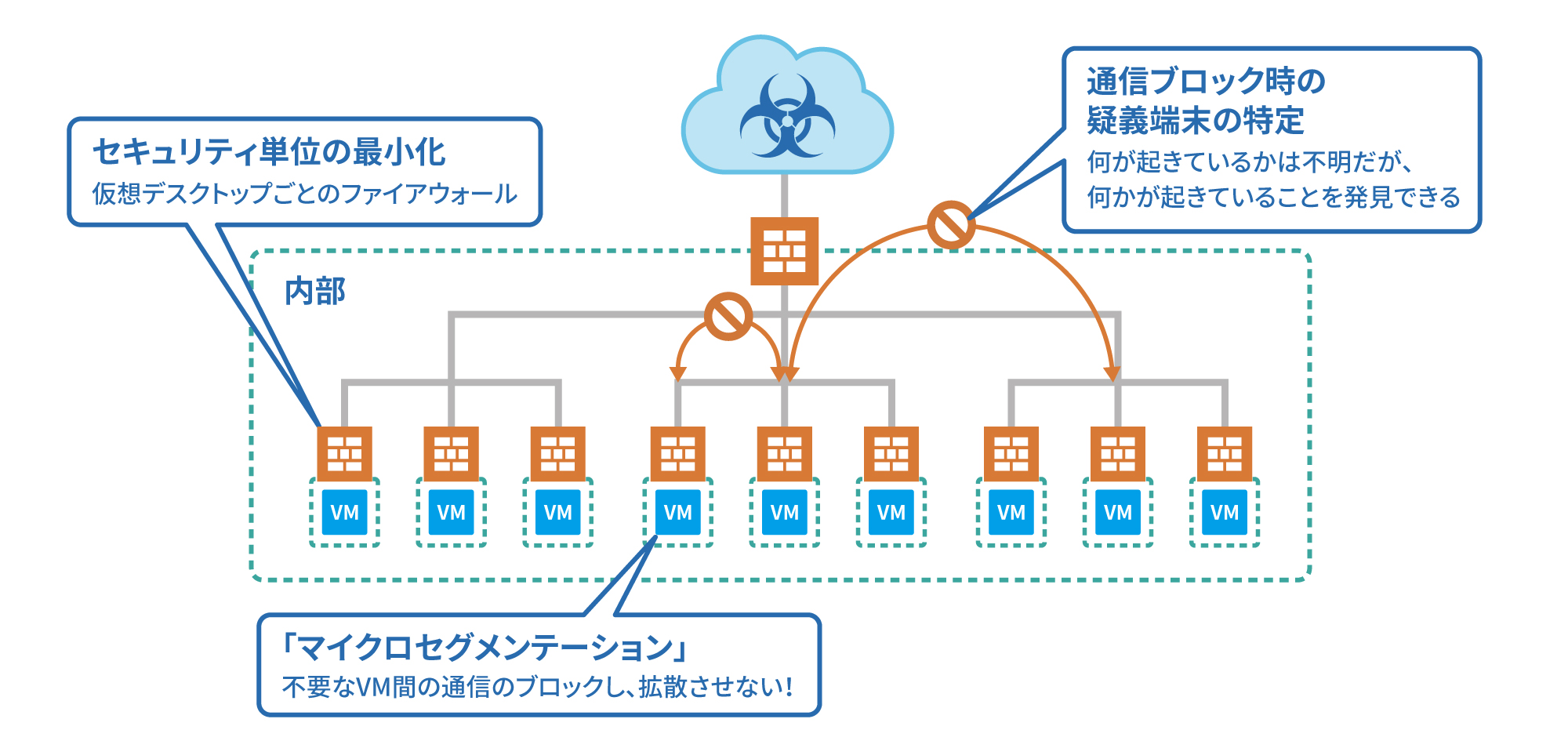

こうした考え方を実現するソリューションが「VMware vDefend Distributed Firewall(以下vDefend Distributed Firewall)」です。この製品は、ネットワークとセキュリティ機能を仮想化ソフトウェアとして提供し、柔軟なインフラ構築を可能にします。分散ファイアウォール機能を活用したマイクロセグメンテーションにより、ネットワークを細かく分割し、アクセス範囲を最小限に抑えることで、仮に端末がマルウェアに感染しても、被害の拡散を防ぐことができます。

従来の物理ネットワーク機器を増設する際には、新たなハードウェアコストや運用負荷が課題となっていましたが、vDefend Distributed Firewallはソフトウェア・ソリューションでこれらの問題を解決します。これにより、物理環境では実現が難しかった同一ネットワーク内でのセキュリティセグメントの細分化と、運用負荷の軽減が両立できるのです。

vDefend Distributed Firewallによる「マイクロセグメンテーション」の実現

vDefend Distributed Firewall(旧:NSXの分散ファイアウォール機能)を使用することで、ファイアウォールを仮想マシン毎に有効にすることが可能になります。物理ファイアウォールではできなかった、同じネットワーク内部であってもセキュリティを向上することができるのです。同じネットワークをさらに論理的に分割することで高いセキュリティを確保する「マイクロセグメンテーション」と呼ばれる技術です。

これまでのファイアウォール機器ではネットワークの境界でないと通信制御ができませんでしたが、同じネットワークセグメントであってもファイアウォールによる通信制御を行うことができます。また、vDefend Distributed FirewallはVCF環境の既存ネットワークの変更をすることなく導入が可能です。

vDefend Distributed Firewallのメリット

vDefend Distributed Firewallを使用することで得られるメリットを整理してみましょう。

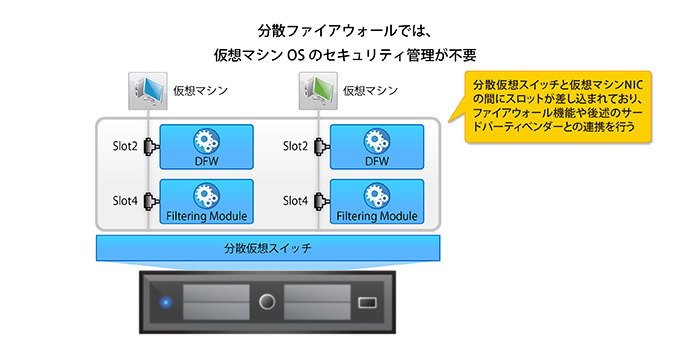

1. 仮想マシンOSでの管理が不要

これまでも仮想マシン単位でファイアウォールを使用することはできました。例えばWindows OSに付属しているパーソナルファイアウォール機能です。しかしパーソナルファイアウォールは、OS上の機能として動作しているため、マルウェアによって機能を無効化されるといったリスクや、管理面で煩雑になるといったデメリットがあります。vDefend Distributed Firewallは、仮想スイッチにファイアウォール機能が追加されますので(下図)、仮想マシンのOSを問わず使用することが可能です。

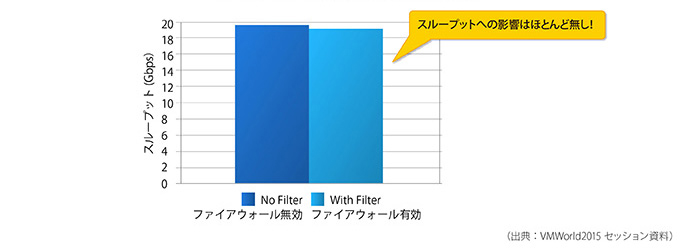

2. ごくわずかのCPUオーバーヘッドのみで動作

vDefend Distributed Firewallは、仮想サーバが動作するESXiホストで処理されますが、カーネル上で動作をするためごくわずかのCPUオーバーヘッドのみで動作します。このため、仮想サーバの動作に影響を及ぼすといったことはありません。

vDefend Distributed Firewallを利用にしても、ESXiホストのスループットは殆ど変わりません(下図)。

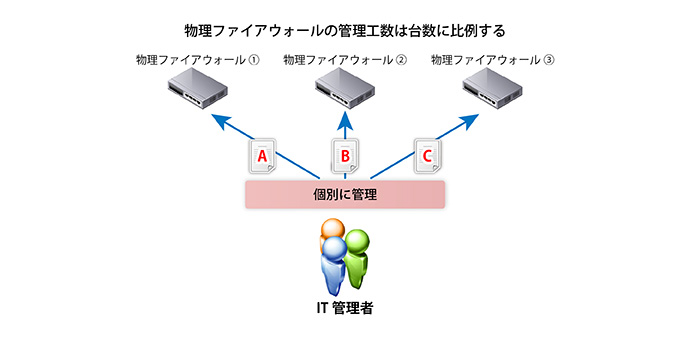

3. 設定を一元的に管理

複数の物理ファイアウォールを設置した場合、管理画面は1台1台異なるため運用負荷は台数の増加に伴って比例して上昇します。また、各機器のファイアウォールポリシーも個別に管理するため、設定変更など稼働も比例して大きくなります。

一方、vDefend Distributed Firewallは、中央の管理コンソール上で全てのファイアウォールポリシーを一元的に保持しており、全てのESXiホスト・仮想マシンにポリシーが適用されます。

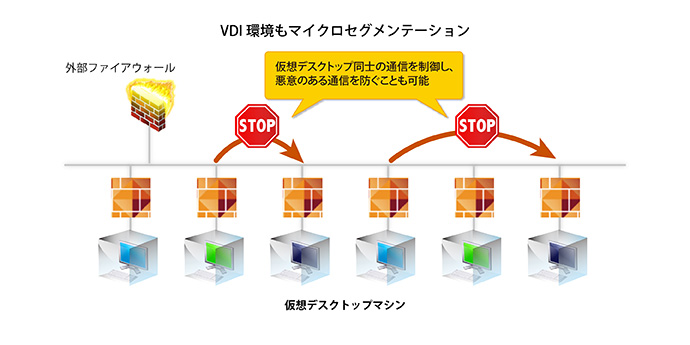

VDI環境への適用

VDI環境においてもvDefend Distributed Firewallは動作します。下の図のように、同じネットワークに接続されている仮想デスクトップであっても、お互いの通信を止めることが可能です。このようにしてネットワークセグメントにとらわれず通信制御を行うことで、例えば1つの仮想デスクトップがマルウェアに感染したとしても、それ以外の仮想デスクトップへの感染を防ぐことができます。

「vDefend ATP」ではさらに高度なセキュリティ機能を提供

VMwareのネットワークセキュリティ対策の中核であり「マイクロセグメンテーション」を実現するのが、本記事でご紹介した「VMware vDefend Distributed Firewall」です。

加えて、vDefendシリーズではAIや機械学習を活用した高度なネットワークセキュリティ機能を提供する「VMware vDefend Advanced Threat Prevention」、そしてネットワークの検知と対応を強化する「VMware vDefend Network Detection and Response」といったより高度なサービスも用意されています。

ネットワークの内部セキュリティ強化は「vDefend Distributed Firewall」

VMware vDefend Distributed Firewallを導入することで、内部セキュリティを大幅に強化し、標的型攻撃やラテラルムーブメントによる被害を最小限に抑えることが可能です。ネットワークの細分化と一元管理を両立し、効率的なセキュリティ対策を実現します。

vDefend Distributed Firewallに関するご相談は、ネットワールドまでお気軽にご連絡ください。