NDR(Network Detection and Response)とは?~EDRやXDRとの関係性~

サイバー攻撃の複雑化、巧妙化はとどまるところを知らず、深刻な被害が増え続けています。特に、気付くことが難しい手法が多くなり、知らないうちに攻撃され重要な情報がダークネットマーケットで販売されていたというケースも少なくありません。まずはサイバー攻撃に気づくことができる体制を整えることが第一といえるでしょう。ここでは、サイバー攻撃にいち早く気付き対処を行うための「NDR」を紹介します。

巧妙化したサイバー攻撃が常套手段に

2020年は、新型コロナウイルス感染症が世界中に深刻な影響を及ぼしましたが、その間にサイバー攻撃も増加しました。サイバー攻撃をきっかけとする情報漏えい事件も多く発生し、ニュースを賑わせました。最近のサイバー攻撃の主流は、メールをきっかけとしており、そこからフィッシングによりユーザーを騙して情報を盗み出す手法と、マルウェアに感染させる手法に大別されます。

フィッシングでは、多くのユーザーが利用しているクラウドサービスや金融機関、クレジットカード会社、ショッピングサイトなどを装って、さまざまなもっともらしい理由を付けてリンクをクリックさせようとします。リンク先は本物と容易には見分けのつかない偽サイトで、ここにIDとパスワードを入力させてログイン情報を盗み出します。

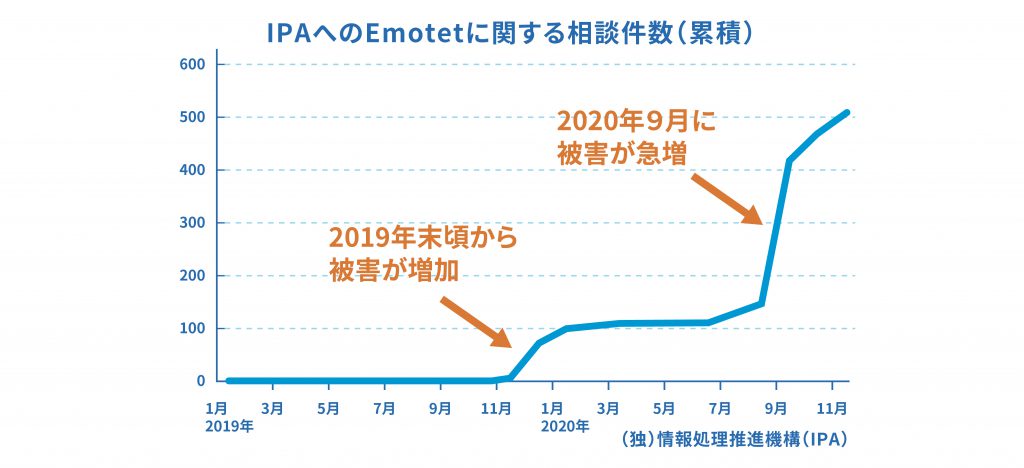

マルウェアに感染させようとするケースでは、業務で使っている作業ファイルを装ったWordやExcelのファイルを添付し、これらを開いた際にマクロ機能を有効にさせようとします。マクロはファイル上で実行される小さいプログラムで、これを有効にしてしまうと、マクロによって本命のマルウェアがダウンロードされ感染してしまいます。2020年は、この手法を行うマルウェア「Emotet(エモテット)」による被害が急増しました。

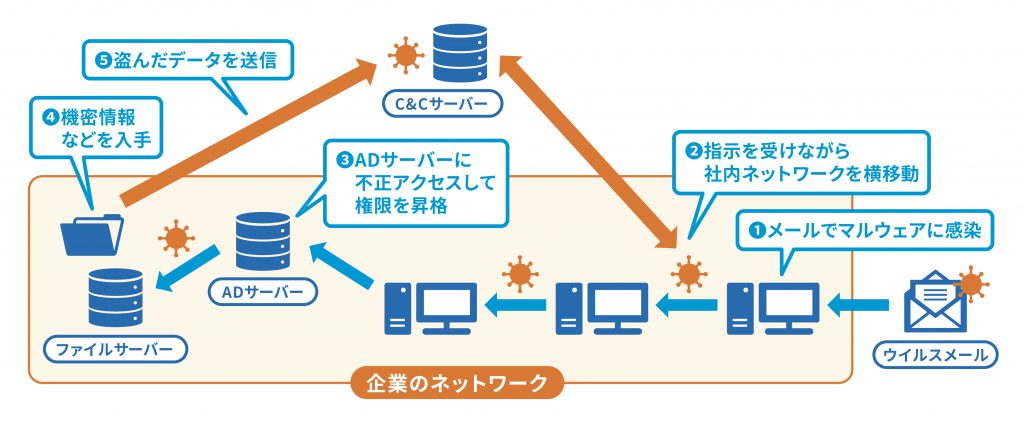

パソコンから社内ネットワークに侵入したマルウェアは、サイバー攻撃者の指示を受けながらネットワーク内を横移動(ラテラルムーブメント)し、個人情報や機密情報など重要なデータにアクセスし盗み出します。以前は標的型攻撃と呼ばれる非常に高度なサイバー攻撃で見られた攻撃手法が、現在は一般的な手法として使われるようになってしまっているのです。

サイバー攻撃に使われるメールは、実際の知り合いや上司のアドレスから届くこともあるので、うっかりファイルを開いてしまうことも少なくありません。フィッシングでも、上司からのメールを装って送金を指示する「BEC」(ビジネスメール詐欺)も多発しており、被害額も高額になっています。2020年にはコロナ禍を悪用し、ウイルスや病院、ワクチンなどの情報も使われました。

個人からグループ、そして組織化したサイバー攻撃者

サイバー攻撃が複雑化、巧妙化した背景には、サイバー攻撃者の変化と地下市場の拡大が挙げられます。以前のサイバー攻撃者は1人もしくは少人数で、自らのハッキング技術を見せつけるために攻撃を行っていました。それが徐々に組織化が進み、同時に細分化されていきました。サイバー攻撃者グループは、ターゲットを選定する担当や、マルウェア製作担当、現金化の担当などで構成され、サイバー攻撃を請け負うようになります。

そしてサイバー戦争の時代を迎え、国家さえもがサイバー犯罪組織に攻撃を依頼するようになります。優秀なサイバー攻撃者グループは潤沢な資金を元手に、優秀なスタッフをダークネットマーケットでリクルートし、高度なサイバー攻撃を行います。これが標的型攻撃(APT攻撃)と呼ばれるもので、標的となった企業を入念に調査し、SNSも駆使して人間関係まで把握します。そして最適なターゲットと目された人物にマルウェアメールを送ります。

使用されるマルウェアも新たに開発されたもので、感染させた後はC&C(指令)サーバーを使ってマルウェアに指示を送ったり追加のマルウェアをダウンロードさせたりしながら横移動を行い、Active Directoryサーバーで自身に特権IDを付与します。これにより重要な情報にも自由にアクセスし、盗み出すわけです。社内ネットワークでの行動の痕跡を消し、C&Cサーバーとの通信は一般的に使用されるHTTPを使うなど、目立たないようにしながら徹底した攻撃を行います。

現在は、こうした手法が一般的になり、攻撃の検知が難しくなっているのです。従来のゲートウェイ対策(ファイアウォールやIPS/IDS)では、全体の3割しか可視化できないなどといわれているので、まずは全体を可視化することが重要になります。可視化できれば、マルウェアの横移動や権限の昇格、C&Cサーバーとの通信といったことに気付くことができます。

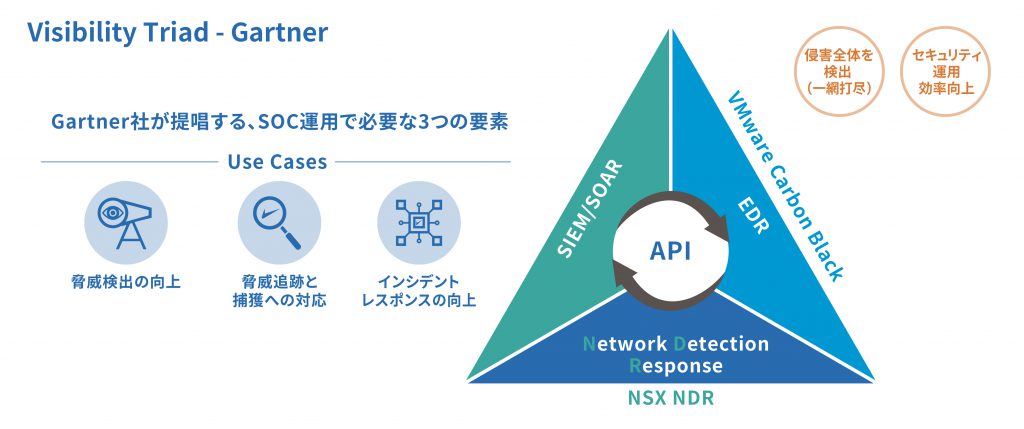

これを実現するのが「NDR」(Network Detective and Response:ネットワークにおける検知と対処)です。米調査会社ガートナーは、NDRと「EDR」(Endpoint Detective and Response:エンドポイントにおける検知と対処)、そして「SIEM」(Security Information and Event Management:セキュリティ情報イベント管理)の3つを「SOC Visibility Triad」として、重要な組み合わせであるとしています。なお、NDRとEDRの組み合わせを「XDR」と呼ぶこともあります。

NDRとEDRの違い――リアルタイムでの脅威の把握と対処を可能に

NDRは、ネットワーク上のさまざまな情報(ログ)を収集し、分析することで危険なものを検知するソリューションです。これにより社内ネットワークの状況を可視化できるので、そこでやり取りされている通信がどこからどこに向かうものか、どのくらいのデータがやり取りされているのかといったことを把握できるようになります。

最近のサイバー攻撃に当てはめれば、マルウェアとC&Cサーバーとの通信をあぶり出したり、基本的に行われない横移動、重要な情報へのアクセス、大容量データの送信などを検知したりできます。こうした状況はコントロールパネルで把握でき、該当する部分をドリルダウンしていくことで詳細な情報を得ることができます。

またNDRは、状況をリアルタイムで把握し、不審な動作をその場で阻止できることも特徴です。サイバー攻撃者がログの改ざんや削除を行う前の正しいログを取得できます。これにより、マルウェアの感染拡大や重要な情報が外部へ送信されることなどもすぐに止めることができ、被害の拡大を抑えることが可能になります。情報の漏えいについては社外の第三者からの指摘が多く、気づいたときには重要な情報が流出していたといった問題を自社で解決できるようになるわけです。

NDRは一般的に、ネットワークスイッチのミラーポートから通信パケットを取得します。ネットワーク上の各機器にエージェントをインストールする必要がないので、導入が容易であるという特徴があります。また、NDRの多くは企業のネットワーク環境や使用状況などを機械学習によって自動的に把握します。このため、セキュリティ対策機器で一般的なシグネチャの更新や運用に合わせたチューニングも不要です。

SOC(セキュリティオペレーションセンター)を設置している企業であれば、NDRをさらに効果的に活用できます。NDRやEDRで検知したアラートを、さらにSIEMで相関分析することで、すぐに対応が必要なアラートのみを受け取るようにすることで、SOCスタッフの作業負荷の軽減や、セキュリティ要員の不足といった課題にも有効です。外部委託が可能なマネージメントサービスも出てきていますので、導入や運用はさらに容易になるでしょう。

こうした検知・分析の仕組みに加えて、「VMware NSX」や「VMware NSX NDR」といったマイクロセグメンテーションのようなネットワーク構成を構築することで、より高度で自動化されたセキュリティ対策を実現することができます。