5分でわかる!ゼロトラストセキュリティの7つの要件とは?

クラウドやテレワークの普及により、ゼロトラストと呼ばれるセキュリティのアプローチやフレームワークが注目を集めるようになりました。ゼロトラストはこれまでの境界防御型セキュリティと異なり、基本的にすべてのアクセスは信頼できないという発想のもと、常に確認を行いながら対策を講じていくというアプローチです。ゼロトラストを設計し、実装するためのポイントを紹介します。

クラウドの普及で限界を迎えつつある境界防御型アプローチ

クラウドサービスの利用が進むにつれ、これまでの境界防御型のセキュリティに代わるアプローチとして、ゼロトラストセキュリティ(以下、ゼロトラスト)が注目を集めるようになりました。

これまでの境界防御型セキュリティは、ファイアウォールなどの境界によってネットワークを内と外に分け、境界の外側を危険、境界の内側を安全とみなすというアプローチです。境界の外側にどんなに危険が溢れていても、境界の内側に入ってしまえば、安全を確保できます。また、万一内側に侵入されても、多層的に境界を設けることで、リスクを段階的に減らすことが可能です。

一方、ゼロトラストは、境界を設けることで安全と危険を分離するのではなく、基本的にすべてのアクセスは信頼できないという発想のもと、常に確認を行いながら対策を講じていくというアプローチです。ゼロトラストはあらゆる行為を信頼せず、常に確認することが前提となるため、アクセスのたびに認証を行い、成りすまされていないか正しい行為を行っているかを判断する必要があります。さまざまな環境で常に認証を行うため、確認するプロセスの機械化、自動化が必須となります。

在宅勤務やテレワークの普及で期待が高まるゼロトラスト

ゼロトラストへの期待が高まる背景には、コロナ禍で在宅勤務やテレワークが広がったことも大きく影響しています。

テレワークでは、自宅などから社内ネットワークにある業務アプリケーションにリモートから接続したり、SaaSアプリケーションもVPNを経由して接続したりします。するとWAN帯域が不足してアプリケーションに遅延や障害が発生するシーンが増えます。中には、自宅のWi-Fiから直接SaaSアプリケーションに接続して遅延や障害を解消しようというユーザーも出てきます。結果として、社内ネットワークによる管理から外れてしまい、常に脅威にさらされる状態になってしまうのです。

また、テレワークでは、業務で利用していたPCを社外に持ち出したまま何カ月も利用し続けることになります。私用のPCをBYODで業務利用するケースもあるでしょう。すると、PCに対するセキュリティパッチの適用が不十分になったり、業務で使っているファイルを誤って私用で利用しているフォルダに保存してしまったりといったことが起こりえます。

このように、テレワーク環境では、社内ネットワークの管理から外れたデバイス、ユーザー、アプリケーション、データを適切に管理する必要があります。その際に、境界防御型のアプローチを自宅のWi-Fi環境にまで適用することは現実的ではありません。そこで、新しいアプローチとしてゼロトラストを採用しようという機運が高まっているということです。

Forresterが提唱するゼロトラストフレームワーク7つの要件

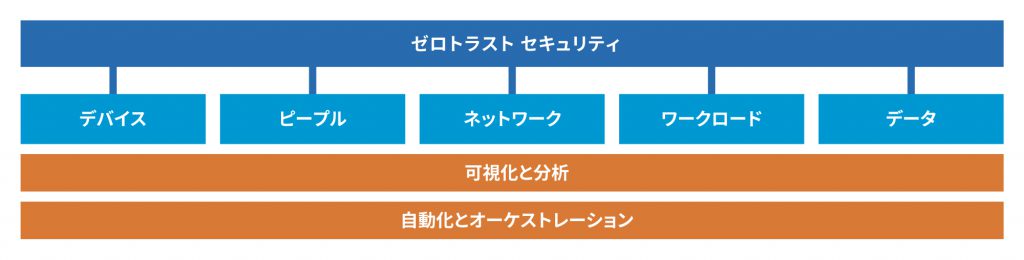

ゼロトラストを設計し、実装するためには、大きく7つのポイントがあります。ゼロトラストを最初に提唱したのは、米国の調査会社Forrester Researchのジョン・キンダーバーグ氏で、その後Forresterが、ゼロトラストモデルを実現するための7つの要件を定義しました。具体的には、デバイス、ピープル、ワークロード、ネットワーク、データ、可視化と分析、自動化とオーケストレーションです。

例えば、デバイスのセキュリティでは、デバイスに侵入した脅威を速やかに検知し、デバイス上で対処することが求められます。この機能は、今日ではEDR(エンドポイントでの検知・対応)として提供されることが増えています。また、デバイスを管理するためのMDM(モバイルデバイス管理)機能も必要です。

ピープルでは、ユーザーアカウントの管理やアクセス権の管理が必要になります。製品ジャンルで言えば、IDM(アイデンティティ管理)やIAM(アイデンティティ&アクセス管理)と呼ばれる分野です。

ワークロードは、アプリケーションと考えると分かりやすいでしょう。モバイルアプリケーション管理やSaaSアプリケーションの管理などが対象になります。シングルサインオン(SSO)や多要素認証なども必要になります。

ネットワークで求められるのは、ネットワークを小さな単位に分割して管理(マイクロセグメンテーション)することや通信の暗号化、セッションの管理機能などです。

データのセキュリティは、データの漏えいや紛失などをチェックする機能が求められます。製品ジャンルとしては、DLP(データロス防止)や暗号化ソリューションなどが該当します。

デジタルワークスペースにゼロトラスト環境を構築する

さらにこれら機能を個々に実装するだけでは、不十分です。デバイスやユーザー、アプリケーションが増えれば、その運用が困難になるためです。そこで、必要になるのが、可視化と分析、自動化とオーケストレーションです。

可視化と分析は、デバイスやユーザー、ネットワーク、アプリケーションなどがいまどのような状態にあり、どんなリスクがあるかを可視化し、分析する機能です。一方の自動化とオーケストレーションは、マニュアル管理ではなく、ポリシーやコンテキストに沿って問題を検知し、自動的に対策を実行できるような仕組みのことです。

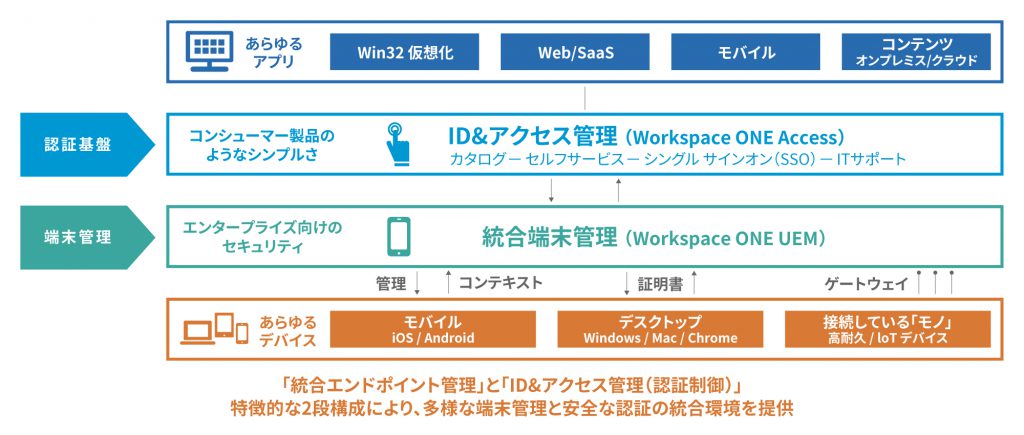

セキュリティベンダーは、これらの要件を製品に実装しながらさまざまなソリューションを提供しています。例えばVMwareでは、ゼロトラストのこれら7つの要件をすべて満たした「デジタルワークスペース」構築のソリューションとして「VMware Workspace ONE」を提供しています。

VMwareでは、デバイス、ユーザー、トランスポート/セッション、アプリケーション、データ、可視化と分析、自動化とオーケストレーションというカテゴリーごとに、各種機能を提供しています。例えば、デバイスについては、デバイス管理、資産管理(インベントリ)、コンプライアンス、デバイス認証などが必要で、それらを「VMware Workspace ONE UEM」「VMware Unified Access Gateway」「VMware Carbon Black」などで実現しています。

テレワークで生産性とセキュリティを両立するにはデジタルワークスペースの整備は必須と言えます。Workspace ONEは、デジタルワークスペースとゼロトラストを同時に効率良く構築できる製品として注目に値します。