VMware Carbon Black Cloud Workload とは?

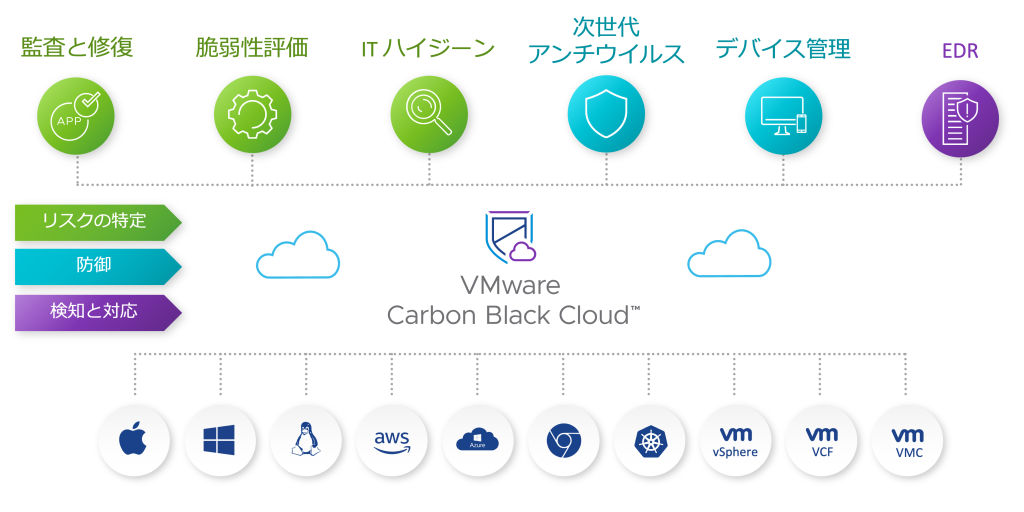

「VMware Carbon Black Cloud Workload」は、「VMware Carbon Black Cloud」とvSphere/vCenterとのシームレスな連携によって、「次世代アンチウイルス」「EDR」「脆弱性管理」といった高度なセキュリティ機能を仮想基盤上に組み込み、あらゆるワークロードをシンプルかつ効率的に保護します。

「Workload」紹介資料はこちら

VMware Carbon Black Cloud Workload の各種機能とインストール方法

〜組み込み型セキュリティでvSphere環境を保護〜

サーバ統合によるコスト削減やリソースの有効活用、柔軟なリソース制御といったメリットから、仮想化やクラウドサービスは当たり前のように利用されています。多くの企業がこれらの技術を利用していますが、このとき忘れてはならないのが仮想基盤上で動作するさまざまなワークロードの保護です。

この記事では、ワークロード保護に必要なアプローチとして、VMware社が提供するvSphere組み込み型のセキュリティソリューション「VMware Carbon Black Cloud Workload」の詳細や各エディションで提供される各種機能、vSphere環境へのインストール方法についてご紹介します。

動的にワークロードが増減する仮想化セキュリティの課題

デジタルトランスフォーメーション(DX)の推進に当たっては、スピードが鍵を握ります。顧客が求めるサービスをすばやく提供するには、数カ月単位の時間をかけてサイジングを行い、ハードウェアを発注する、従来の調達サイクルでは間に合いません。そんなときに効果を発揮するのが、「VMware vSphere」に代表される仮想化基盤を活用したサーバ仮想化です。既存のリソースを統合して有効活用できるというコスト削減の観点はもちろん、ソフトウェアベースで制御を行うことで柔軟にリソースを拡張し、ニーズや市場の変化に素早く対応することが可能です。

仮想化基盤とその上で動作するワークロードの双方については、これまでの物理サーバと同じように脆弱性対策や保護を講じる必要があります。さもなければ、知らないうちに仮想マシンに「コインマイナー」のような不正なソフトウェアをインストールされ、ランサムウェアの被害に遭って業務に多大な影響が生じかねません。海外では、セキュリティ上の問題があったサービスを公開したばかりに情報漏洩が発生し、経営者が責任を問われる事態になったケースもあります。できる限り事業のスピードを損なわず、それでいて必要十分なセキュリティを満たす、そのバランスをいかに取るかが問われます。

そして、仮想化環境ではリソースを柔軟に作成・制御できるからこそ、管理すべきワークロードの数も動的に増減します。IT管理者はワークロードの増減に追従し、企業として一貫したセキュリティポリシーを設定し続ける必要があり、そこには多くの工数が発生します。また、IT管理とセキュリティ管理は別部門で担当するケースも多く、それぞれに必要な情報が異なるため、両チームでの情報共有にも課題が残ります。

セキュリティ担当者の課題

サーバの脆弱性や設定不備は、多くのセキュリティインシデントの原因となるが、動的に増減するワークロードを正確に追従することは困難。また、セキュリティ担当者の目線では、各ワークロードがどのような目的で稼働しているのか把握できない。

IT管理者の課題

セキュリティ担当者が必要とするセキュリティ情報と、IT管理者が監視する仮想マシンやリソースの利用状況は、それぞれ別々に管理されている。そのため、IT管理者はセキュリティに関する情報を把握できず、脅威の兆候に気づくことができない。

ワークロードを包括的に保護する「VMware Carbon Black Cloud Workload」

可能な限り統一されたプラットフォームで、仮想化基盤上の複数のワークロードにまたがる保護を実現できないか――そんなニーズにぴったりなソリューションが「VMware Carbon Black Cloud Workload」です。ワークロードに関するセキュリティを統合的に管理することで、今日のビジネスにおける多様なユースケースに対応することが可能です。

「VMware Carbon Black Cloud Workload」は、VMware vSphere上の仮想マシン、ハイブリッド/マルチクラウド環境上のワークロードに対して、「VMware Carbon Black Cloud」のセキュリティ機能を提供するセキュリティソリューションです。vSphere環境を管理する「vCenter Server」と連携して脆弱性や設定不備といったリスクの特定と可視化、ビッグデータ解析でサイバー攻撃を検知・防御する次世代アンチウイルス(NGAV)、ワークロードで発生したあらゆる事象を可視化するEDRを一元的に提供します。

もともとCarbon Blackは「EDR」というコンセプトを業界に先駆けて打ち出して製品化したセキュリティ企業でしたが、2019年にVMwareが買収し、エンドポイント保護にフォーカスした製品として「VMware Carbon Black Cloud Endpoint」がリリースされました。その後、最も広く利用されている仮想化基盤製品「VMware vSphere」上の仮想マシンに対して、同様のセキュリティ機能を提供する製品として「VMware Carbon Black Cloud Workload」が登場したことで、エンドポイント向けCarbon Balck機能をクラウド上のリソースにも提供できるようになりました。

vSphere担当者が慣れ親しんだ「vSphereクライアント」でセキュリティ状態を管理

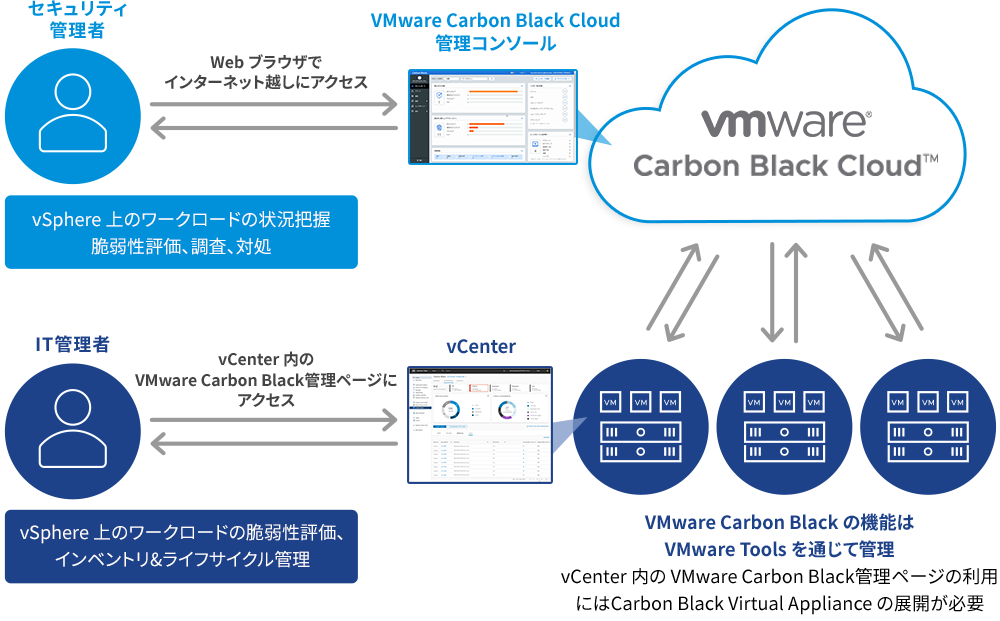

VMware Carbon Black Cloud Workload の各種セキュリティ設定はVMware Carbon Blackの管理インターフェースだけでなく、VMware vCenter Serverといった仮想環境の管理で使われるインターフェースからも行うことができます。つまり、セキュリティ担当者とインフラ担当者と共通のプラットフォームとして活用していくことができます。

これまではセキュリティ担当者とインフラチームとでは利用するツールがバラバラで、セキュリティ担当者が気になる脆弱性の情報と、インフラチームが監視する仮想マシンやリソースの利用状況もそれぞれバラバラに管理され、全体像を把握する術がありませんでした。VMware Carbon Black Cloud Workload という共通ツールがあれば、インフラチームから「こんな脆弱性の一覧がでてきたけれど、どのように対応すればいいだろうか」とセキュリティチームに相談し、安全で安定したサービス基盤を提供していくという1つの目標の下に活動していくことができます。

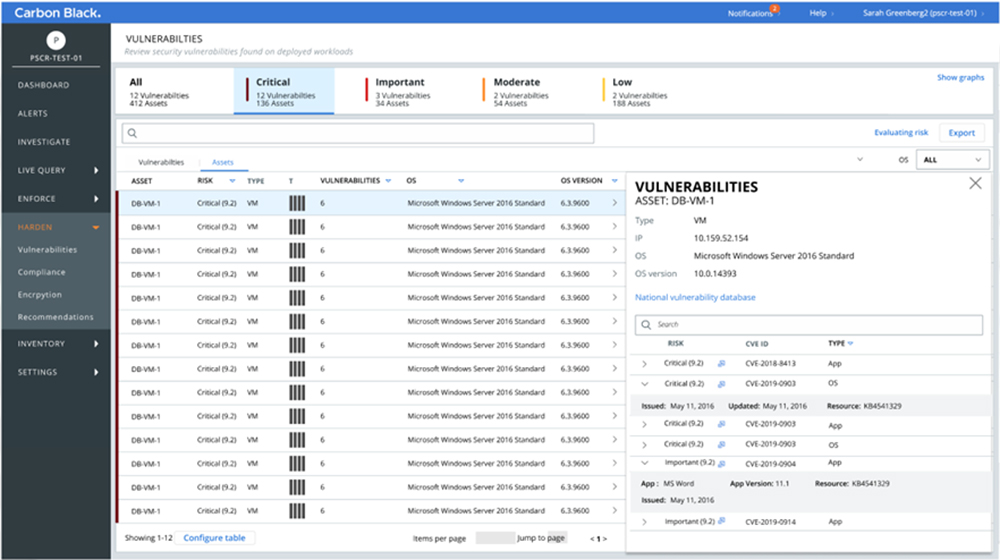

セキュリティ担当者は

Carbon Blackコンソールを通じて

リスクや脆弱性を把握・管理

- 環境内に存在する脆弱性を明らかにし、自動で優先度付

- リスクスコアおよび詳細情報により、脆弱性の内容を把握

- 豊富な情報を基に、セキュリティチームはインフラチームと協働し脆弱性への対処が可能

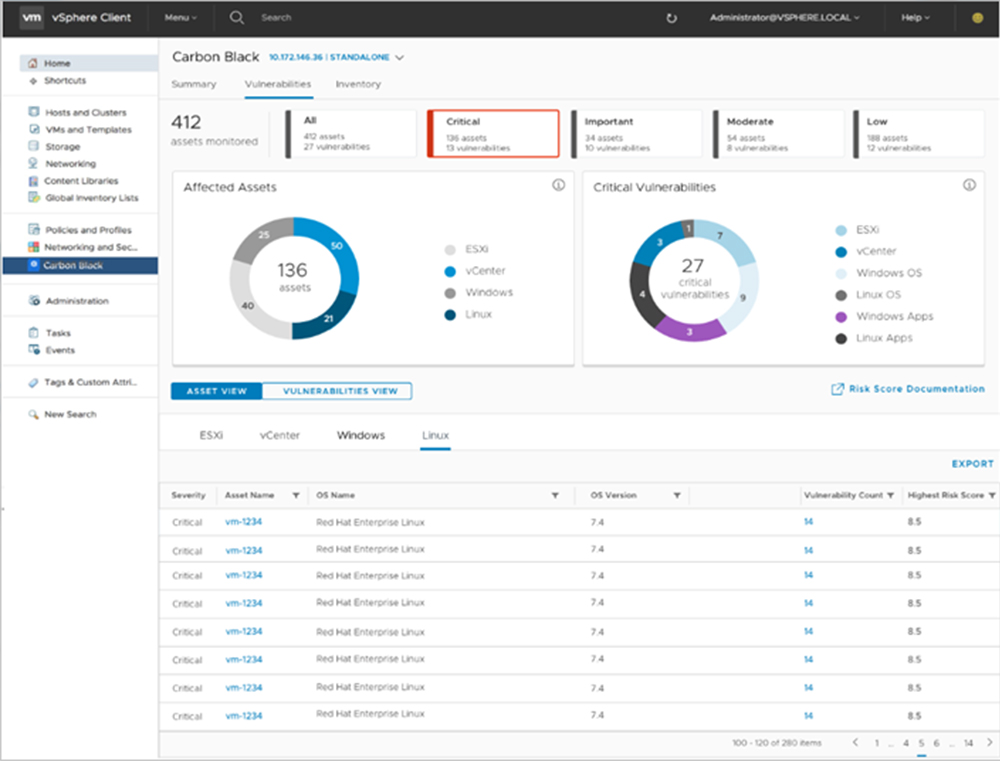

IT管理者は

vSphere Clientを通じて

リスクや脆弱性を把握・管理

- vSphere 上に存在する脆弱性を明らかにし、自動で優先度付

- vSphere 管理者へもリスクの状況を共有

- 他ツールを利用することなくvSphere Clientを通じて直接各仮想マシンの調査や対処が可能

VMware Carbon Black Cloud Workload の概要については、以下の記事もご参照ください。

各エディション毎で提供される各種機能

VMware Carbon Black Cloud Workloadには、以下の3種類のエディションが用意されています。それぞれのエディションで利用可能な機能についてご紹介します。

| VMware Carbon Black Cloud Workload ライセンス | Essentials | Advanced | Enterprise |

|---|---|---|---|

| 脆弱性の可視化 | 〇 | 〇 | 〇 |

| vCenterプラグイン | 〇 | 〇 | 〇 |

| 次世代アンチウイルス機能 | 〇 | 〇 | |

| EDR機能 | 〇 | 〇 | |

| リアルタイム検索機能 | 〇 | 〇 | 〇 |

| 高度な脅威ハンティング機能 | 〇 | ||

| 外部の脅威インテリジェンス連携 | 〇 | ||

| 最低購入数 | 1~ | 1~ | 1~ |

VMware Carbon Black Cloud Endpoint を含めた全VMware Carbon Black製品のラインナップ詳細については、以下の記事をご参照ください。

VMware Carbon Black Cloud Workload Essentials で利用できる機能

Essentialsエディションは、IT管理者とセキュリティ担当者の間で、vSphere環境の仮想マシンの脆弱性やリスクを可視化したいお客様向けのエディションです。

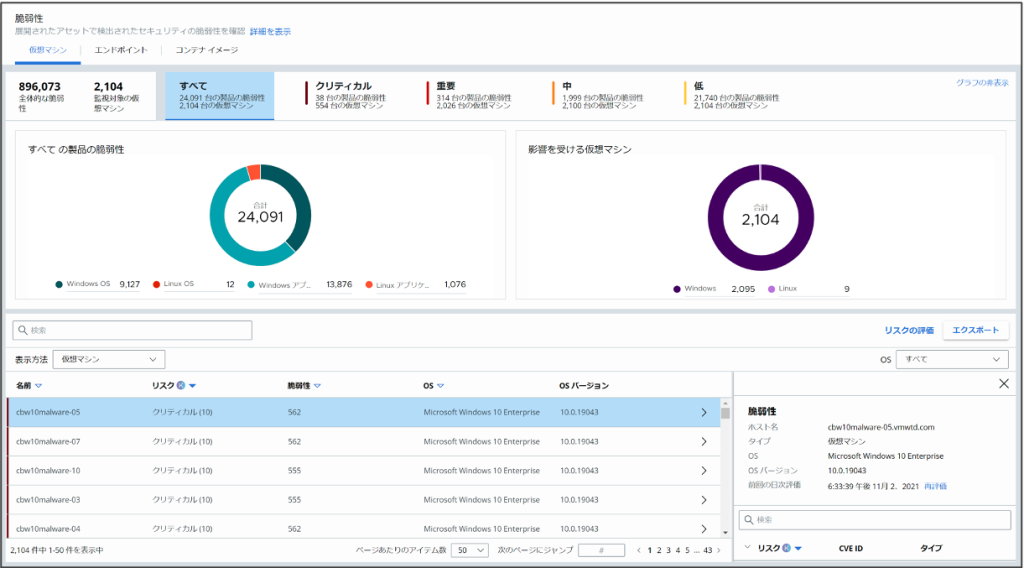

脆弱性の可視化

Carbon Black Cloud センサーが導入されている保護対象に対して、vSphere ClientもしくはCarbon Blackコンソールを通じて、vSphere 環境に存在する脆弱性を把握・管理します。

発見された脆弱性はCarbon Blackが自動的にでリスク優先度付けを行い、他ツールを利用することなく、同一の管理コンソールから直接各仮想マシンの調査や対処が可能です。

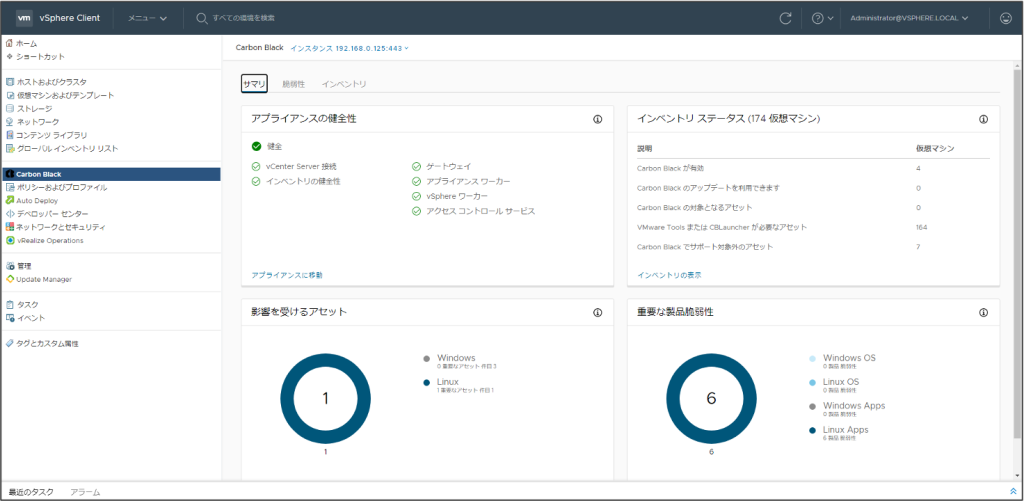

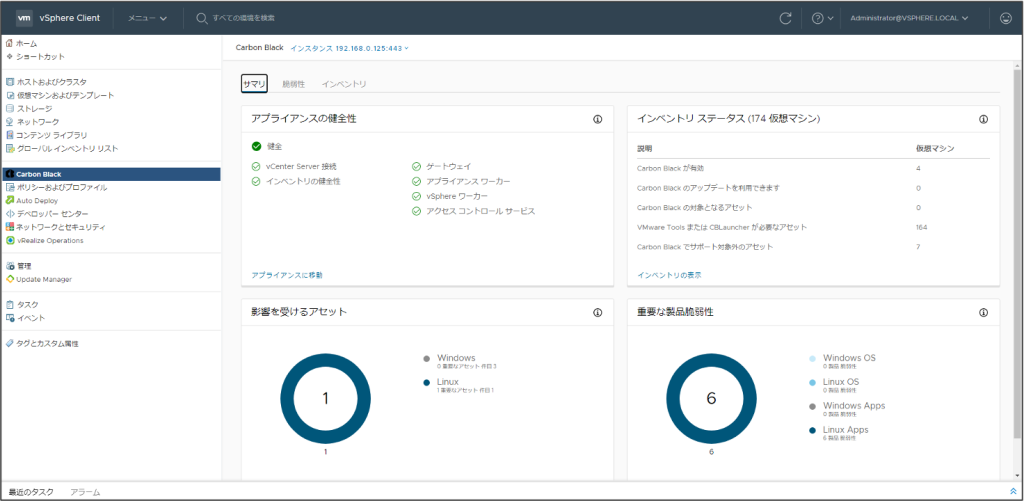

vCenterプラグイン

IT管理者が仮想環境の運用に利用するvSphereの管理画面にCarbon Blackの管理機能を追加します。vSphere Client上でワークロードに対するCBセンサーの展開状況や、検知された重要な脆弱性に関する情報を把握可能になります。

これにより、セキュリティ担当者(CBコンソール利用)とIT管理者(vSphereクライアント利用)は、それぞれ日々利用するツール上で同じリスク情報を共有できます。

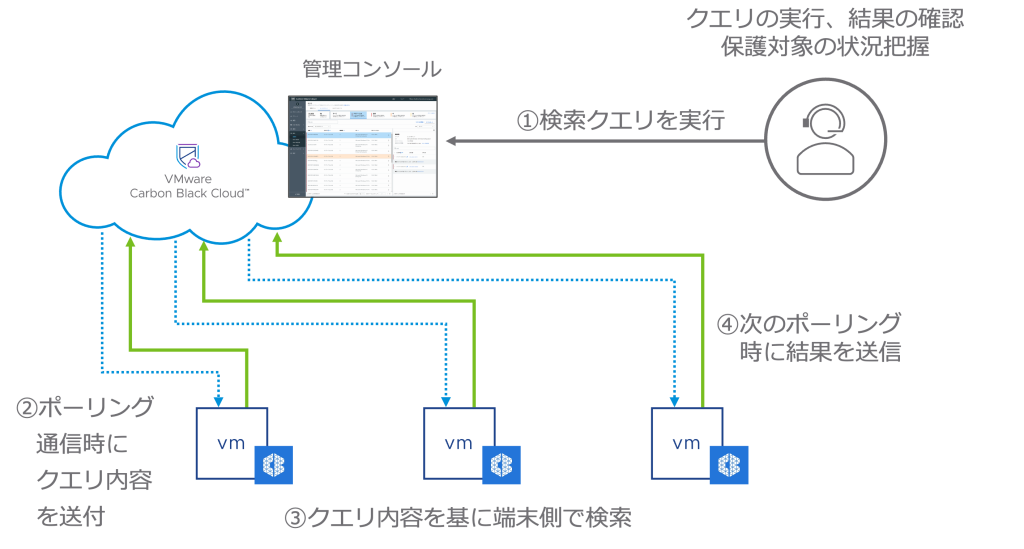

リアルタイム検索機能

VMware Carbon Black Cloudの「Live Query機能」です。管理コンソール上で各保護対象に検索クエリを実行し、全ワークロードの「現在の情報」を調査、把握します。

EDRで収集している「過去の情報」の補足や、セキュリティインシデント発生時の現状調査に活用できます。

取得可能な情報の一例

- ファイルシステム

- レジストリ

- システム情報

- デバイス情報

- ブラウザプラグイン

VMware Carbon Black Cloud Workload Advanced で利用できる機能

Advancedエディションは、Carbon Black Cloudの「NGAV+EDR」でvSphere環境の仮想マシンのセキュリティ強化したいお客様向けのエディションです。Essentialsエディションの全機能に加えて、以下の機能が利用可能になります。

次世代アンチウイルス(NGAV)機能

既知および未知の攻撃からエンドポイントを保護する次世代アンチウイルス(NGAV)が利用できます。次世代アンチウイルスはパターンマッチング方式ではなく、攻撃者の「行動パターン」を分析して、悪意のある活動を検知する防御手法です。

VMware Carbon Black Cloudではビッグデータ解析による独自技術「ストリーミングプリベンション」によって、ワークロードから収集するイベントログを相関分析することで既知・未知のサイバー攻撃を検知・防御します。

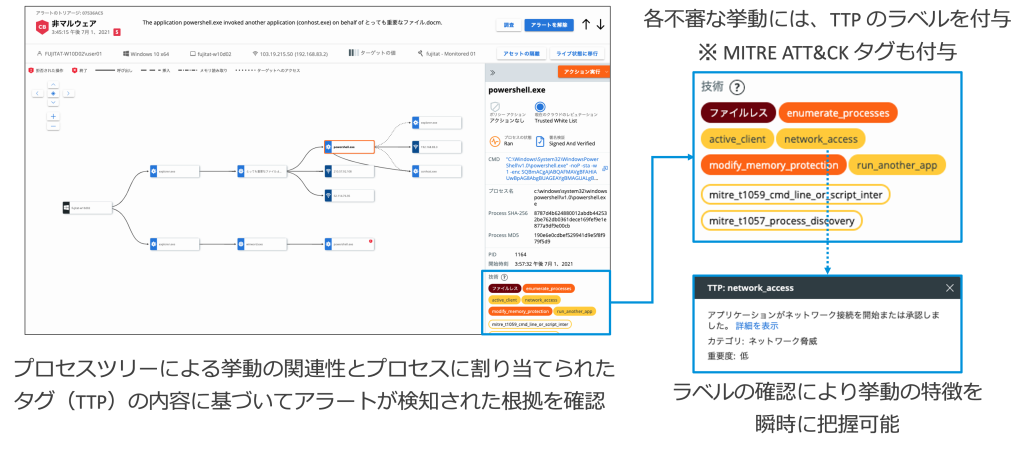

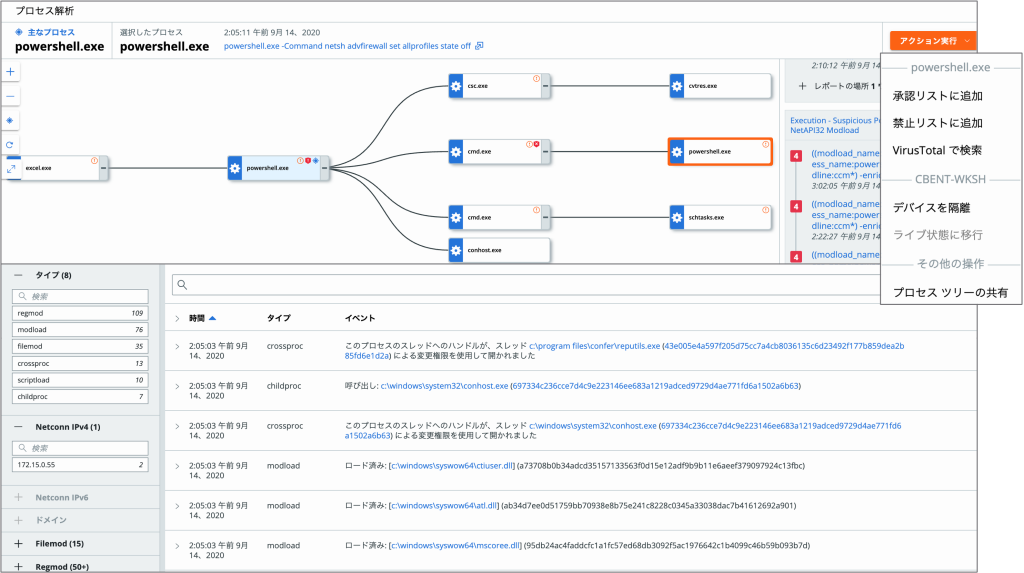

EDR機能

VMware Carbon Black Cloudの「Behavioral EDR機能」です。ワークロードで発生しているサイバー攻撃の兆候を検知し、感染後の状況把握と適切な復旧対応を支援します。

EDR機能で収集したあらゆるイベントデータはクラウド上に長期間保存され、潜伏期間のあるサイバー攻撃に対しても前後の関連性を詳細に可視化することができます。

リモートからの復旧操作や詳細調査機能も非常に充実しているため、セキュリティインシデントの発生後の対応を幅広くカバーできます。

VMware Carbon Black Cloud Workload Enterprise で利用できる機能

Enterpriseエディションは、Carbon Black Cloudの全機能を利用して仮想マシンに対する最高レベルのEDRソリューションが必要なお客様向けのエディションです。Advancedエディションの全機能に加えて、以下の機能が利用可能になります。

高度な脅威ハンティング機能

EnterpriseエディションではVMware Carbon Black Cloudの「Enterprise EDR機能」が利用できます。「Behavioral EDR機能」よりも多くのイベント情報を記録・可視化できるようになり、実行されたコマンドラインを表示させたり、様々な検索条件を組み合わせてプロセスを絞り込むといった詳細調査を行えます。

これらの情報を活用することで、データセンター内で潜伏しているリスクの調査を行い、被害発生前に未然に対処する「驚異ハンティング」が可能になります。

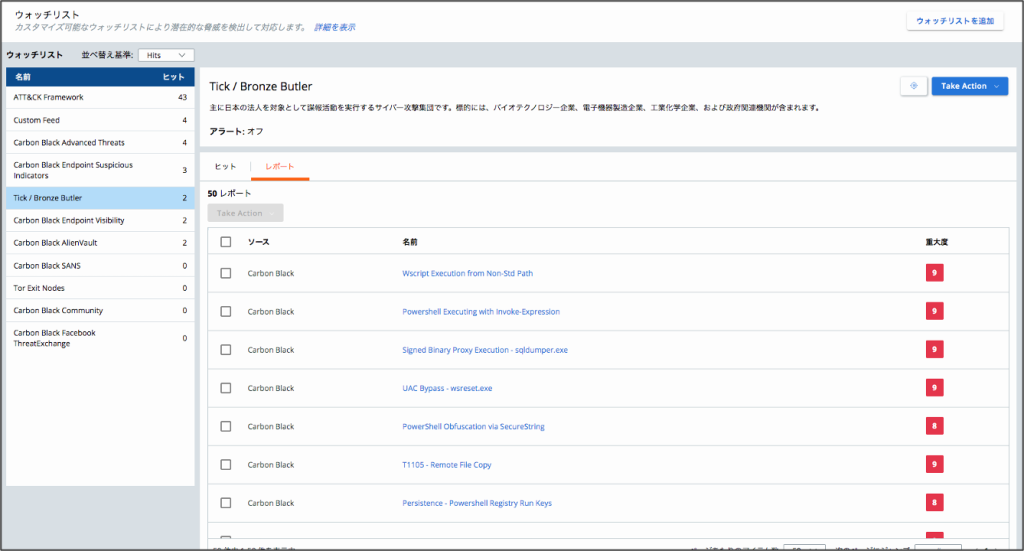

外部の脅威インテリジェンス連携

VMware Carbon Black Cloudの「ウォッチリスト機能」です。Carbon Blackのセキュリティ情報と外部の脅威インテリジェンスを掛け合わせることで、より広範囲のリスクを発見できます。

ウォッチリストを活用することで、攻撃グループが利用する手法や手順、悪用されるツールの特徴などでの検知が可能になり、データセンターのセキュリティ強化に貢献します。

vSphere環境へのインストールに必要な4つのステップ

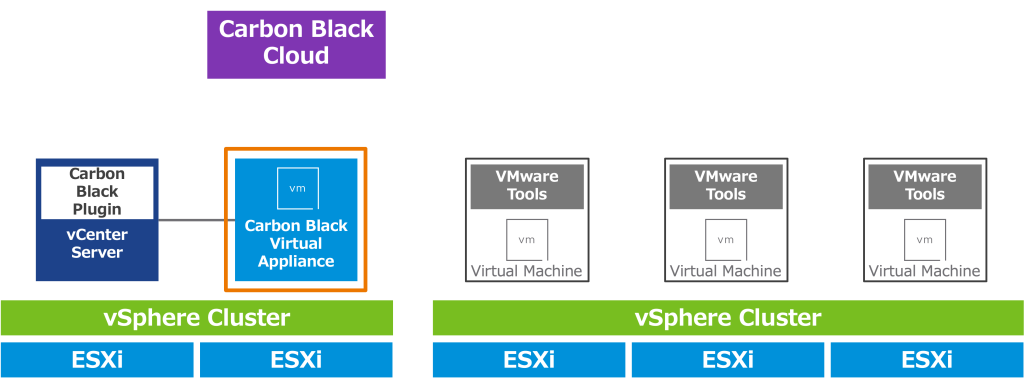

VMware Carbon Black Cloud Workloadでは、vSphere環境の仮想マシンが標準で持つVMware Toolsを通じてセンサー(エージェント)をインストールすることで、各仮想マシンにCarbon Blackのセキュリティ機能が利用可能になります。vSphere基盤にCarbon Blackが組み込まれる形になり、新たな仮想マシンが必要になった場合も確実にセキュリティ機能を実装した状態で払い出すことができます。

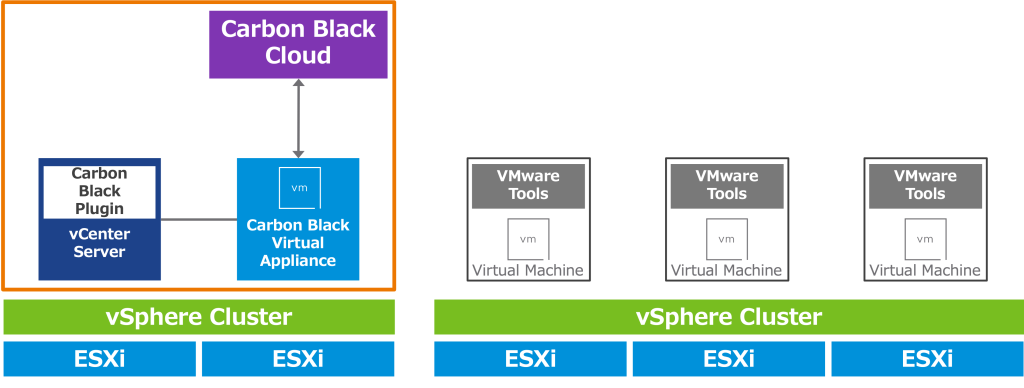

STEP①:Carbon Blackの仮想アプライアンスの展開とvCenterとの連携設定

「Carbon Black Virtual Appliance」は、vSphere環境を管理するvCenter Serverと、クラウド上でセキュリティ機能を提供する「Carbon Black Cloud」の橋渡しを行う仮想アプライアンスです。

vSphere 環境に「Carbon Black Virtual Appliance」をデプロイし、vSphere環境を管理する「vCenter Server」 との連携設定を行います。

STEP②:Carbon Blackの仮想アプライアンスと「Carbon Black Cloud」との連携設定

続いて、展開した「Carbon Black Virtual Appliance」とクラウド上の「Carbon Black Cloud」の連携を設定します。これにより、「Carbon Black Cloud」は「Carbon Black Virtual Appliance」を経由して「vCenter Server」と連携し、vSphere環境に対してCarbon Blackのセキュリティ機能を提供できるようになります。

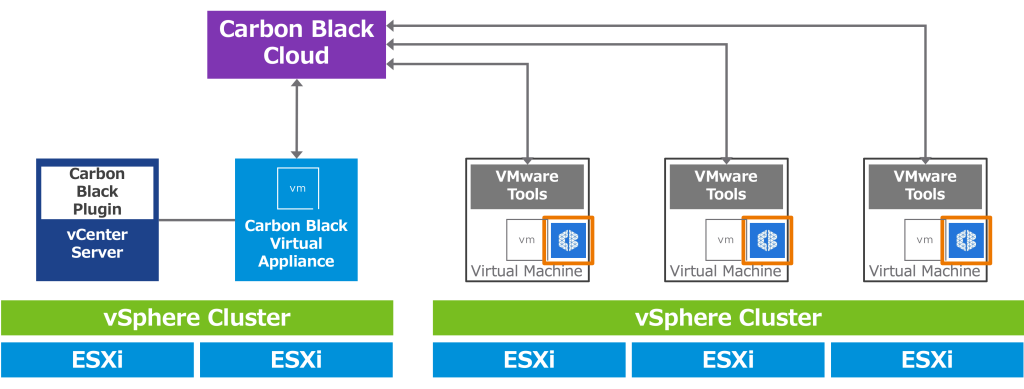

STEP③:Carbon Blackセンサーを各仮想マシンにインストール

「VMware Carbon Black Cloud Workload」では、各仮想マシンが「Carbon Black Cloud」と通信するために必要なCarbon Blackセンサーが必要です。センサーの展開にはvSphere環境の仮想マシンが持っている「VMware Tools」を経由して効率的にインストールすることができます。

センサーがインストールされた仮想マシンには、Carbon Blackによるセキュリティ保護を提供することが可能になります。

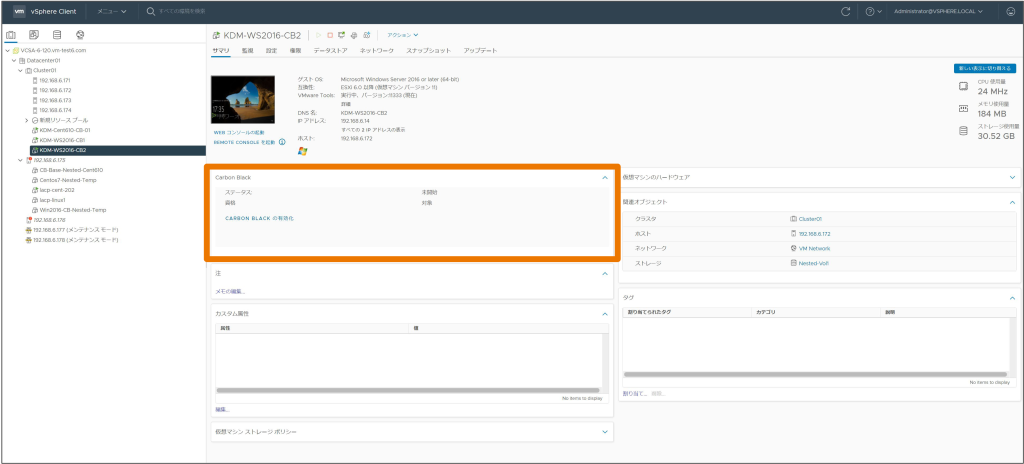

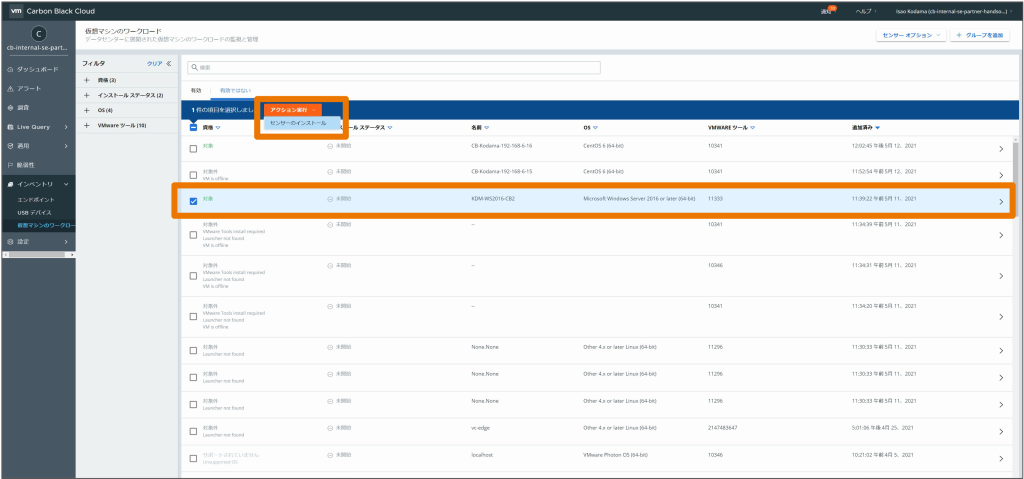

vSphere Clientから

センサーを個別インストール

各仮想マシンの「Carbon Black の有効化」でCBセンサーをインストール可能

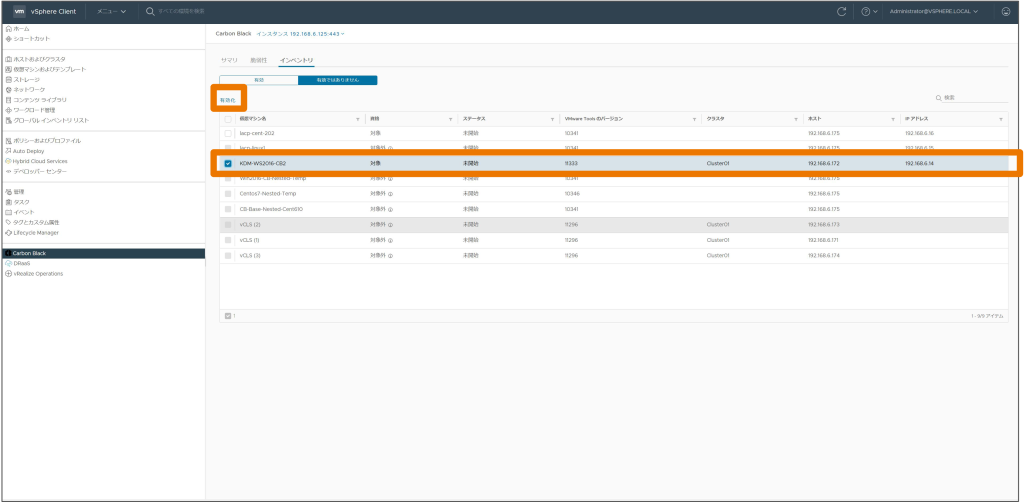

vCenterプラグイン経由で

センサーを一括インストール

一覧から「有効化」でCBセンサーをインストール可能

Carbon Blackコンソールから

センサーをインストール

一覧から「センサーのインストール」でCBセンサーをインストール可能

STEP④:vSphereクライアントからCarbon Black保護対象のインベントリを確認

センサーがインストールされた仮想マシンはvSphereクライアントから健全性を確認することができます。vSphere環境でCarbon Blackがまだインストールされていない仮想マシンなども確認することができます。

システム要件とサポートOS、脆弱性評価の対応OS

vCenter Server ごとに「Carbon Black Virtual Appliance」を1つインストールが可能です。

vCenter Server からインベントリにある Windows ゲストOS に「Carbon Blackセンサー(エージェント)」のプッシュインストールを行うには、VMware Tools バージョン 11.2 以降が必要になります。

- vSphere 7.0 U2 をご利用の方

- 実装されている VMware Tools バージョンが 11.2.5のため、VMware Tools のインストール・アップグレードで利用可能

- vSphere 7.0 U1までのバージョンをご利用の方

- 実装されている VMware Tools バージョンが 11.1系のため、11.2以降のVMware Tools をインストールが必要

Carbon BlackセンサーのサポートOSはWindows、Mac、Linux に対応しています。最新情報はVMware社のWebサイトをご確認ください。

脆弱性診断評価はWindows Server やWindows 10、LinuxゲストOSに対応しています。最新情報はVMware社のWebサイトをご確認ください。

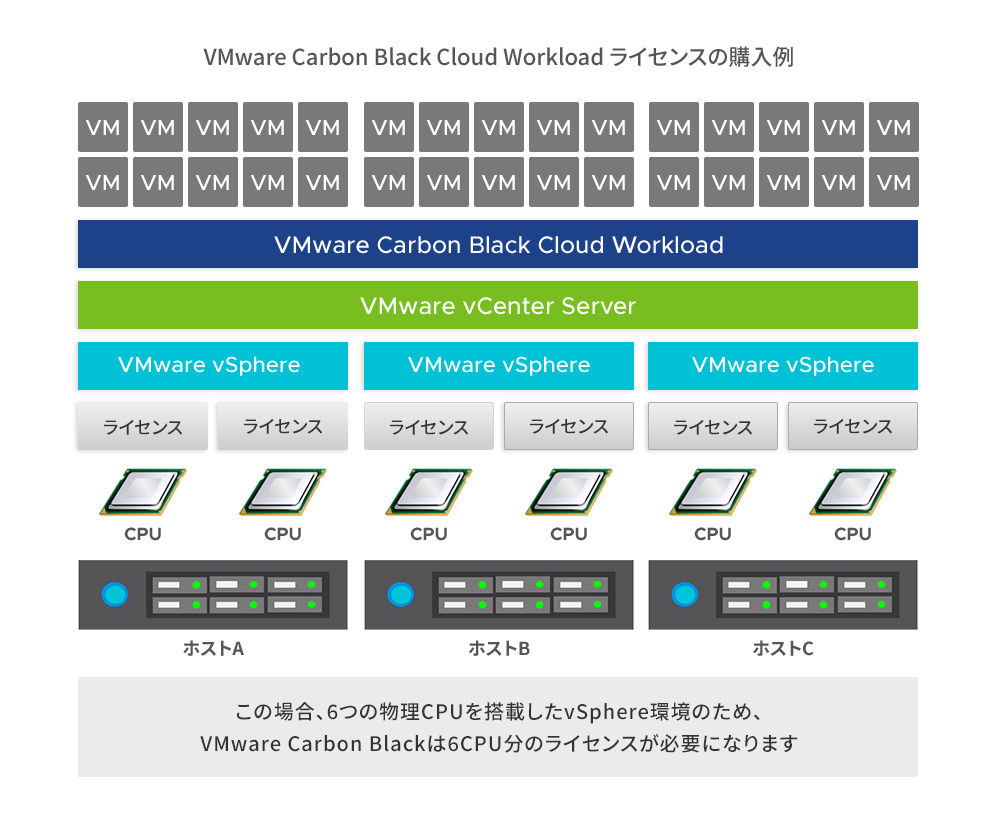

VMware Carbon Black Cloud Workload のライセンス購入方法

VMware Carbon Black Cloud Workload には「vSphereサーバの物理CPU単位」「vSphereサーバの物理CPUコア単位」「利用するセンサー単位」のライセンスが用意されています。主な課金体系は「vSphereサーバの物理CPU単位」となり、Carbon Blackで保護したいワークロードが動作しているvSphere環境に合わせてライセンスが必要になります。

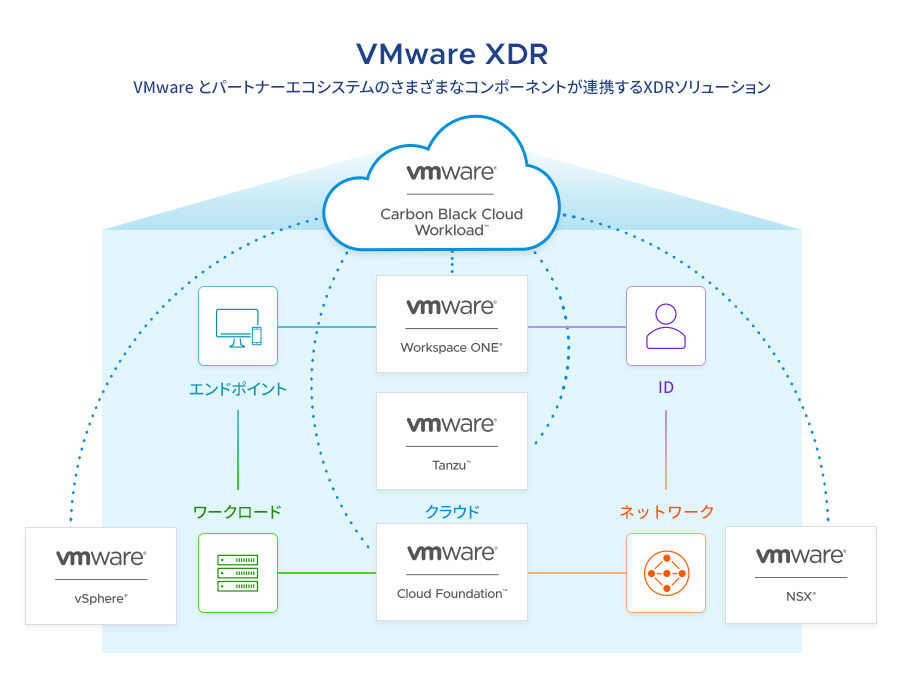

VMwareの幅広いポートフォリオにも、VMware Carbon Black Cloud が連携

VMware社はサーバ仮想化だけではなく、幅広い製品ポートフォリオを持っています。同メーカーから提供するCarbon Black製品は、それらの製品と容易に連携が可能になっており、様々な領域のセキュリティ強化に活用することが可能です。

例えば、「VMware Horizon」で実現したVDI環境や「VMware Workspace ONE」で管理されるエンドポイントの管理、さらには次世代の基盤として注目を集めるコンテナベースの環境「VMware Tanzu」やネットワーク仮想化を実現する「VMware NSX」など、Carbon Blackを連携させることでより安全なセキュリティを実装することができます。

VMware製品を利用しているお客様にとっては、ワークロード保護としてCarbon Blackにセキュリティ投資を行った後に、企業が守るべきリソースが増えたとしても、これまでと同じようにCarbon Blackで保護していくことができます。

仮想化基盤に組み込み型のセキュリティを提供する「VMware Carbon Black Cloud Workload」の各種機能やインストール方法についてご紹介しました。昨今、ニーズの変化に応じたアプリケーションを迅速にリリースする「DevOps」にセキュリティ要素を加え、初めからセキュリティを考慮したサービスを提供する「DevSecOps」が注目されており、こうしたDXのトレンドにも対応することが可能になります。