VMware Carbon Black Cloud徹底解説 Enterprise編 〜脅威ハンティングとは?~

「御社から変なメールが届きました」「どうやら顧客情報が外部サイトに公開されているようなのですが……」といった外部からの通報によってはじめて被害に気づき、調査に乗り出すのではすべてが後手に回ってしまいます。そこで注目を集め始めているのが、内部に潜んでいるかもしれない脅威を先手先手で積極的に狩り出す「脅威ハンティング」です。

イメージダウンは必至、外部から指摘されるまで気付けないマルウェア感染や情報漏洩

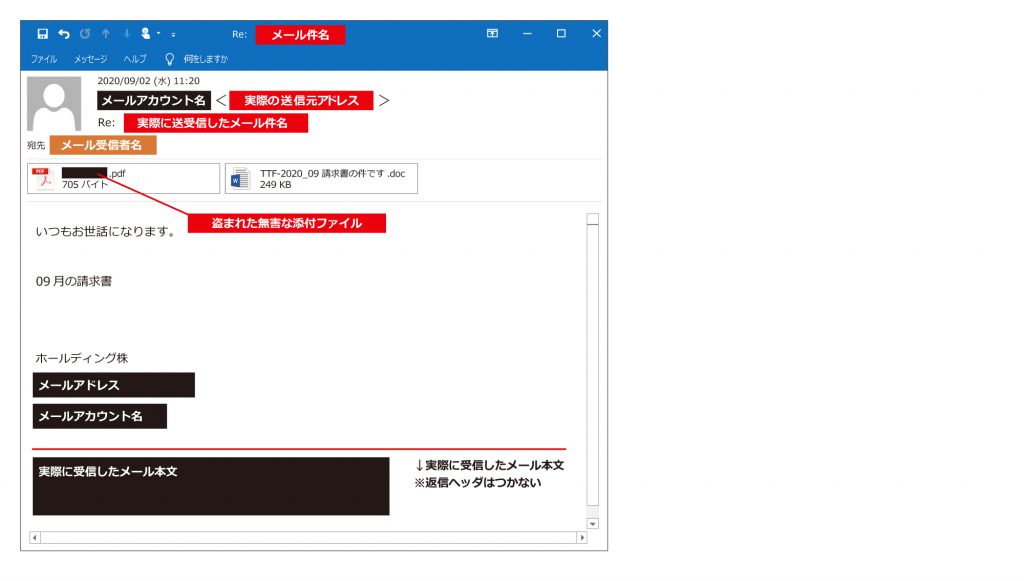

2020年に猛威を振るったマルウェア「Emotet」は、普段からメールをやり取りしている相手になりすましてメールを送りつけ、感染を広げることが特徴の1つでした。もしかすると「すみません、Emotetに感染してしまいました。もし弊社から不審なメールが届いても無視してください」と関係する会社から連絡をもらった人がいるかもしれません。

(出典:JPCERT「マルウェア Emotet の感染拡大および新たな攻撃手法について」)

では、もし皆さんが逆の立場になったとしたらどうでしょう? 早めにEmotet感染に気付いて警鐘を鳴らせればまだしも、社内で被害が拡大していることに気付かず、顧客や取引先に不審なメールがばらまかれ「御社からこんなメールが届いたんですが……」と問い合わせを受けてはじめて感染に気付く……なんてことを想像するだけでぞっとします。

しかしEmotetに限らず、警察やJPCERT/CCなど外部からの通報を受けてはじめてマルウェア感染や情報漏洩に気付くケースは枚挙にいとまがありません。ひどいときには、複数の企業が被害を受けたランサムウェアのように、インターネットやダークウェブの掲示板に「この企業からデータを盗み出した」と公表し、消去してほしければ身代金を支払えと要求する手口まであります。こうなるとブランド価値の毀損は避けられませんし、顧客対応、メディア対応も含めた対応も後手後手に回らざるを得ません。社内で早めに脅威を見つけて対処した場合に比べ、対応に要する総費用もかさんでしまいます。

参考:セキュリティインシデントに関する被害コスト調査を発表

(損害保険ジャパン日本興亜、SOMPOリスケアマネジメント、トレンドマイクロ)

先手先手で内部に潜んでいる脅威を狩り出す「脅威ハンティング」

そこで、実被害が明るみに出てからはじめて調査に乗り出すのではなく、能動的に脅威を見つけ出し、脅威を芽のうちに摘んでいこうという取り組みが、いくつかの先進的な企業で始まっています。それが「脅威ハンティング」(スレットハンティング)と呼ばれるものです。多くの企業、特にCSIRT(Computer Security Incident Response Team)と呼ばれるようなインシデント対応に備えた組織を整備している企業では、脅威が侵入するリスクを下げるべく、エンドポイントとネットワークの双方で多層防御を実施しているでしょう。

- FW製品で不審な通信を検知したが、エンドポイントでは何も検知されていない

- 社内端末から社内サーバへの多数のアクセス失敗履歴を確認した

- ユーザーから不審なポップアップウィンドウが立ち上がると報告を受けた

- 定期的なセキュリティ施策として、全端末での潜在的な脅威やポリシー違反に関する調査を実施したい

- インシデントが発生した時に、環境内の他の感染端末の有無を確認したい

しかし、数々のセキュリティ事故が示すとおり、セキュリティ対策に完璧はありません。

未知のマルウェアを用いたり、正規のユーザーやプロセスになりすましたり、メンテナンスのための裏口を悪用したりと、攻撃者はさまざまな手口で侵入を試みます。既存のセキュリティ対策製品がアラートを上げていないからといって、それは脅威が内部に存在しないことを意味しません。単に「見えていない」だけかもしれないのです。脅威ハンティングはそんな風に「内部に脅威が潜んでいるかもしれない」という前提に立って、端末のログやプロセスの動きなどを分析し、脅威を能動的に見つけ出すアプローチです。

防御の網の目をかいくぐって侵入に成功したマルウェアは、その後の内部感染拡大や調査の段階で外部のC2(C&C:コマンド&コントロール)サーバと通信したり、通常の業務ならばまずアクセスするはずのないリソースや他者のPCに接続を試みたりします。ユーザーに気付かれないよう水面下で進められるそうした動きを、エンドポイントから収集したイベント情報を基に積極的に狩りにいくことで、被害が顕在化する前に対処できるようにするのが脅威ハンティングです。

もし脅威ハンティングの結果、不審なものが見つからなかったとしても、無駄足と判断するのは早計です。脅威ハンティングのプロセスを経ることによって、自社にどのような資産があり、どのようなリソースがつながっているのかを把握できるからです。システムというものは常に変化します。ユーザーの利便性などの面から、管理者の知らないうちにポートが公開されてしまったり、脆弱な状態のまま放置されたりしているサーバがあるかもしれません。脅威ハンティングを通じてそうした脆弱なポイントを洗い出すことができれば、効果的な対策につながります。

また、今問題がなかったからと言って、将来ずっとそうとは限りません。定期的に脅威ハンティングを繰り返すことによって、より影響が少ないうちに、より少ない労力で対処ができるのです。

- 潜在的な脅威の痕跡を発見

- ポリシー違反や不適切なユーザーのアクティビティを発見

- エンドポイント、ユーザー、アプリケーションの通常の振る舞い・特徴を理解

高い解像度で、詳細に可視化し脅威ハンティングを支援するEnterpriseエディション

この脅威ハンティングの実践を支援するソリューションが「VMware Carbon Black Cloud Endpoint」のEnterpriseエディションです。次世代アンチウイルスとしての機能に加え、高度なEDR機能、リアルタイムの検索機能などを備えた、大規模環境向けの製品です。

VMware Carbon Black Cloud EndpointのエントリーモデルであるStandardエディション、その上のAdvancedエディションと同様、Enterpriseエディションも、PCにインストールしたエージェントからログを収集してクラウド上に保存し、「ストリーミング分析」という独自技術を用いた高度な分析を通して、何が起きたのかを可視化します。

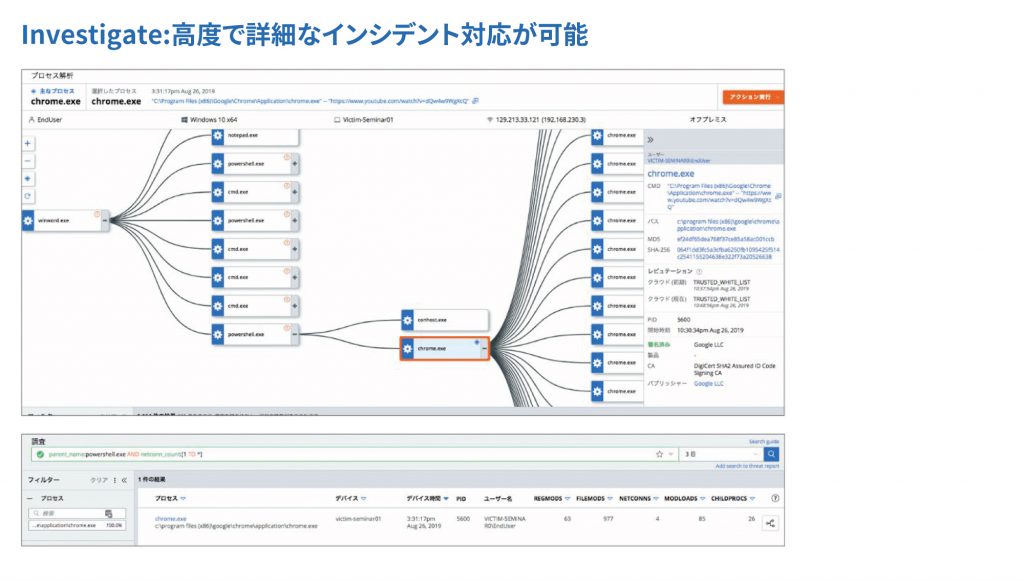

Enterpriseエディションのポイントは、「Investigate」機能によって、「エンドポイントで何が起きたのか」を非常に高い解像度で、詳細に可視化できることです。ファイルの作成や修正、削除、実行といった操作履歴にはじまり、端末上の全操作を記録し、クラウド上に一定期間保存しておくため、あらゆる意味での証拠を残すことができます。もちろんStandardエディションのEDR機能でも必要十分な情報が得られますが、Enterpriseエディションのプロセスツリーでは、あらゆるプロセスやイベントのつながりが表示され、高度な攻撃を可視化できます。

能動的な脅威ハンティングを支援する「Watchlist」機能

もし何か引っかかるもの、気になるものが見つかれば、Investigate機能を用いて手動で調査することができますが、「Watchlist」機能を活用すれば能動的な脅威ハンティングのプロセスを自動化できます。しかもVMware Carbon Blackが構築したクラウドベースの脅威インテリジェンスだけでなく、サードパーティが提供する脅威インテリジェンスとも照らし合わせることができるため、内部に潜む脅威をより多く洗い出し、被害が生じる前につぶすことが可能です。

こうした特徴を踏まえ、約5万台規模のシステムでVMware Carbon Black Cloud Endpoint Enterpriseエディションを導入し、インシデントの調査・対応に要する期間の大幅短縮に成功した例もあります。まずはCSIRTを整備し、EDRを活用してインシデント対応の手順を整えるところからスタートし、脅威ハンティングのような能動的な活動に向けて少しずつ成熟度を高めてみてはいかがでしょうか。