「ゼロトラスト」とは?クラウド時代の新しいセキュリティ対策

アプリケーションがどんどんクラウドに移行し、企業と外部を隔てる壁が低くなるにつれて、従来型の境界セキュリティの意義も薄れてきました。さらにリモートワークへの移行が進んだ現在は、新たなセキュリティの意識が必要です。ここでは、ゼロトラストやSASEといった最近話題になる新しいセキュリティアーキテクチャのポイントを紹介します。

クラウド活用による「セキュリティ境界」の変化

モバイルデバイスやWi-Fi、クラウドサービスにより、社外でも業務が行えるようになりました。これは働き方改革やSociety 5.0、あるいはDX推進などの面では歓迎されるべきことですが、セキュリティの視点では非常に大きなリスクを伴う変化となっています。この変化を正しく認識し、適切なセキュリティ対策を講じていく必要があります。

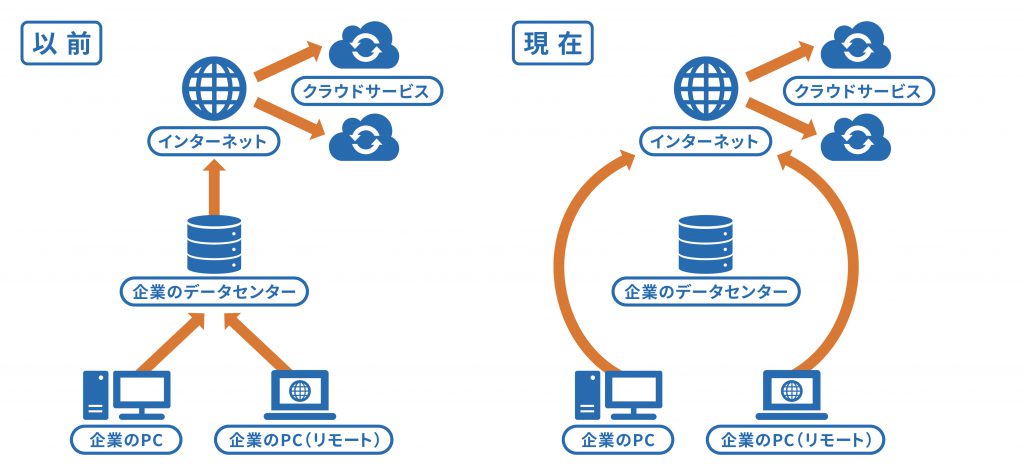

これまでは、業務に使用するほとんどのデバイスは社内ネットワークの中にあったため、インターネットとの境界であるゲートウェイの守りを固めることが重要でした。しかし、モバイルデバイスの高性能化によってPCとほぼ同様の業務をこなすことが可能になり、LTEやWi-Fiの普及によっていつでもどこでもインターネットに接続することができるようになりました。そして、メールやWebブラウジングは当然として、ほとんどの業務アプリがクラウドに対応しています。今や基幹システムさえもクラウドサービスに移行するケースが増えています。

もちろん、基本的にはVPN接続で会社のネットワークにアクセスし、社内システムで業務を行う企業も多いでしょう。しかし、業務アプリにSaaSを利用し、業務用のファイルの保存にオンラインストレージを利用するケースも増えており、もはや社内システムにアクセスする必要さえなくなりつつあります。これまでは「社内から社内」だったアクセスが「社外から社内」へ、そして「社外から社外」へと大きく変化しています。

このような状況では、従来のゲートウェイでのセキュリティ対策は意味をなさなくなってきています。以前はゲートウェイで守って危険なものが入ってこないようにすることで、「社内は安全、社外は危険」という認識が一般的でしたが、もはやゲートウェイがモバイルデバイスにあるような状況です。そこで、「社内も社外も信頼できない」という前提に立って、アクセスするすべてのものに対して信頼できることを都度確認する「ゼロトラスト」の考え方が重視されるようになっています。

ゼロトラストセキュリティとは

新たなセキュリティの考え方として注目を集めているゼロトラストですが、ジョン・キンダーバーグ氏がゼロトラストのホワイトペーパーを発表したのは2010年にさかのぼります。ゼロトラストは製品やソリューションではなく、考え方や戦略といえます。考え方としては、すべての場所にあるデバイスやユーザー、アプリケーション、ネットワークを信頼できないものとして、使用する度に確認を行うというものです。

よく耳にする「ゼロトラストアーキテクチャー(ZTA)」や「ゼロトラストネットワークアクセス(ZTNA)」といった言葉は、ゼロトラストを実現するためのセキュリティの構築方法であったり、それを構成する機能の一つであったりします。「ゼロトラストを導入したい」といった言葉が出るのは、こうしたことが整理されていないためだと考えられます。

ゼロトラストの考え方では、デバイスであれば、誰が使用しているもので、どのようなアプリケーションがインストールされていて、それらのセキュリティパッチがいつ適用されているか、といったことを把握する必要があります。つまり、デバイスとユーザーとアプリケーションなど複数の要素を検証して、正当なものであるという認証を行います。そうすることで、例えばフィッシングによって入手したIDとパスワードでサイバー攻撃者が不正にアクセスしようとしたとき、アクセスしてきたデバイスやネットワークを見ることで不正アクセスであると検知できます。

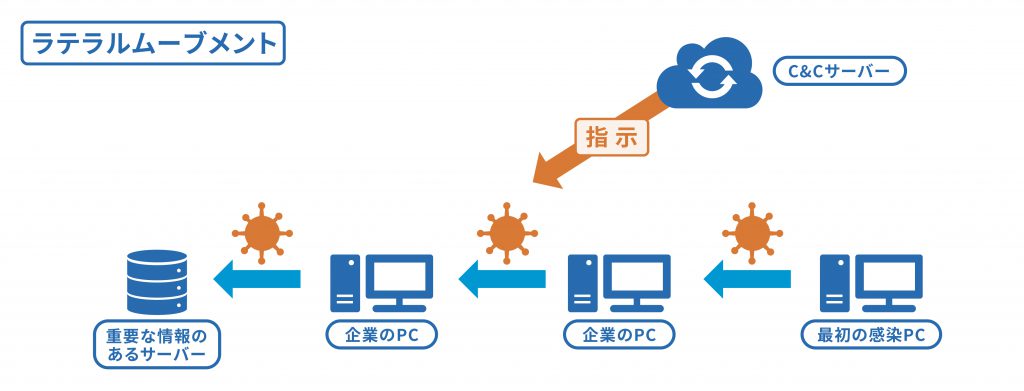

同様に、最近のサイバー攻撃の常套手段となっている横移動(ラテラルムーブメント)や特権IDの奪取への対策についても、ゼロトラストの考え方が有効となります。「ID管理こそがゼロトラスト」といわれることがよくあります。確かにゼロトラストにおいてID管理は重要な要素ですが、もっと総合的に見る必要があります。

ゼロトラストを実現するソリューション

ゼロトラストセキュリティを実現するものとして、EDRやNDR、SASEなどが注目されています。EDRは「Endpoint Detection and Response」の略で、エンドポイントにおける検知と対応という意味です。ほとんどのエンドポイントには、セキュリティ対策製品が導入されていると思いますが、これはEPP(Endpoint Protection Platform)と呼ばれます。

EPPは、パソコンやスマートフォンなどのエンドポイントにマルウェアが侵入しないよう検知するものですが、EDRは侵入されることを前提に考え、いかに早く侵入を検知して対応し復旧するかに重点を置いています。そのため常にエンドポイントのさまざまなログを取得、保存し、マルウェアに感染した際にその原因や影響範囲を明らかにできるようにします。

NDR(Network Detection and Response)は、EDRのネットワーク版といえるソリューションです。ネットワークを監視しログを蓄積することで不正な通信を検知し、対応、復旧を目的としています。これにより、パソコンに感染したマルウェアにサイバー攻撃者が指示を送るためのC&Cサーバーとの通信や、マルウェアの横移動を検知することができます。ガートナーでは、SOC(Security Operation Center)に必要なものとして、EDRとNDR、そしてSIEMの3つを挙げています。

SIEMは「Security Information and Event Management」の略で、セキュリティ情報イベント管理と訳されています。SIEMはさまざまなセキュリティソリューションからログを収集し、相関分析を行うことで危険な振る舞いを検知します。EDRとNDRで企業内のほぼすべての動きをカバーできるので、それらのログをSIEMで分析することにより、脅威をあぶり出すことができるのです。

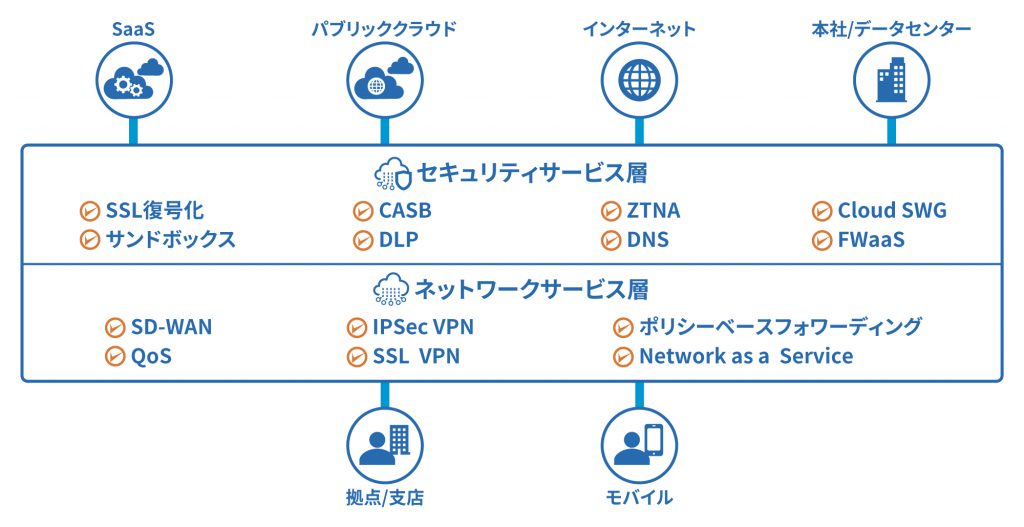

SASE(Secure Access Service Edge)は「サシー」や「サーセ」と読みます。SASEは、まさにゼロトラストセキュリティの考え方によるソリューションで、複数の製品で構成されています。サーバーやエンドポイント、モバイル、クラウドなどそれぞれにセキュリティ製品を提供し、ネットワークの監視機能も持つことが特徴となっています。また、それらを一元管理できることも特徴で、クラウドで運用・管理が可能です。

このクラウド上で運用・管理できることは、リモートワークが中心となる働き方の時代に適しているといえます。EDRやNDR、そしてSASEのほとんどはクラウドでの運用・管理に対応しています。サイバー攻撃がさらに複雑化、巧妙化している今こそ、ゼロトラストセキュリティの考え方によるセキュリティ対策を検討する時期かもしれません。