セキュリティ運用の重要性〜SOCとMDRの違い〜

セキュリティ機器やソリューションと一口にいっても、それらには非常に多くの種類があります。サイバー攻撃に複数の手法があることに加え、内部の犯行や従業員のミスといったケースにも対応する必要があるのです。そのため、一つの製品を導入すれば安全というわけにはいきません。また、VMware Carbon Blackのような評価の高いエンドポイント製品だとしても、導入すれば終わりでもありません。導入後の運用が重要です。ここでは、セキュリティ対策の運用について説明します。

「気付けない」サイバー攻撃が増加

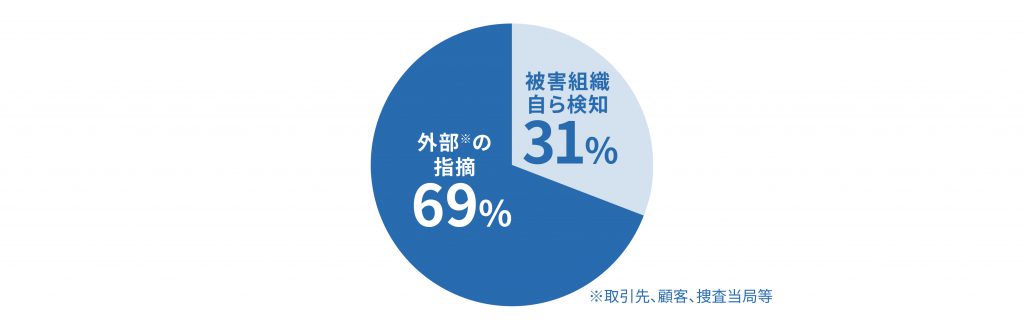

情報漏えいやランサムウェア感染などのニュースを見ていると、中・大企業が被害に遭うケースが少なくありません。しかも、多くの場合は自社ではなく外部の指摘によって発覚しています。つまり、自社ではサイバー攻撃に気付けなかったのです。こうした企業は高度なセキュリティ対策をしているはずなのに、なぜ攻撃に気付けず被害に遭ってしまうのでしょうか。

もちろん、サイバー攻撃が巧妙化、複雑化していることも一つの要因です。

特に、攻撃者は攻撃を隠蔽して気付かれないようにさまざまな手法を使います。例えば、マルウェアに感染させるために正規のものに見せかけたファイルをメールに添付します。メールの受信者がファイルを開いてもそれらしい内容が表示されますが、その裏でマルウェアの感染プロセスが進んでいってしまいます。

また、疑わしいファイルを外部と隔絶した環境で実行して動作を確認する「サンドボックス」というマルウェア対策機能がありますが、サイバー攻撃者はマルウェアにサンドボックスであることを検知する機能を搭載し、サンドボックスでは怪しい振る舞いをしないようにします。さらには、ディスク上にマルウェアをファイルとして生成してしまうとセキュリティ対策ソフトに検知されてしまうため、メモリー上にのみマルウェアを生成する「ファイルレスマルウェア」が登場しています。

サイバー攻撃者がマルウェアに指示を送るC&C(C2:コミュニケーション&コントロール)サーバーの通信も、一般的に使われるHTTP(HyperText Transfer Protocol:Webを閲覧するためのプロトコル)に紛れ込ませたりします。このように、サイバー攻撃は人もシステムもだましてすり抜けるような手法を駆使しています。

(出典)経済産業省「サイバーセキュリティ経営ガイドライン Ver 1.0

ログ監視の重要性とSOCの必要性

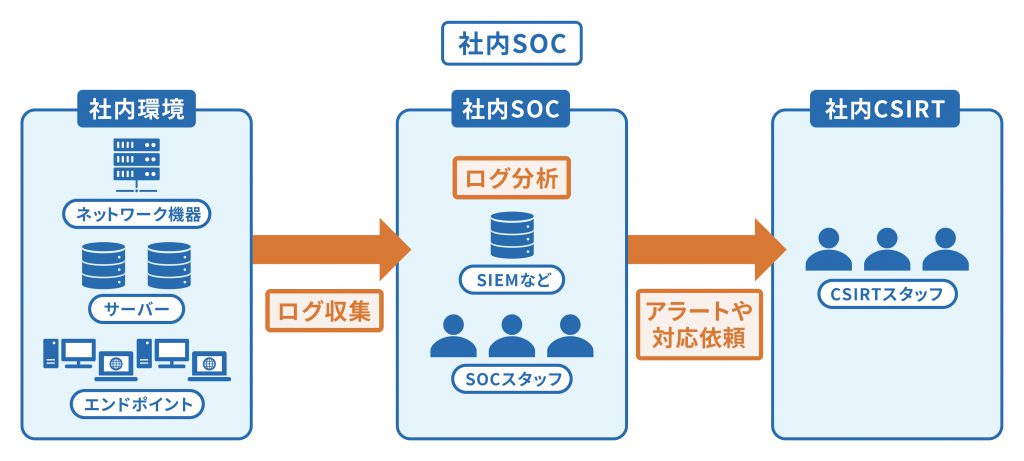

セキュリティ機器やソリューションの多くは、ログを監視することで異常を検知します。ログとはユーザーの操作や、セキュリティに関わるシステムに発生した各種のイベントを時刻とともに記録したもので、ログを分析すれば誰がいつ何をしたかを明らかにできます。同様に、外部からの不正侵入を検知したり、マルウェアの感染・拡大を早期に発見することができます。しかし、ファイアウォールやIPS、WAF、EPP、EDRなどのセキュリティソリューションからは大量のログが生成されるので、その分析作業は大変な負荷になります。

こうした大量のログを収集し、相関分析して不正な動作をあぶり出す「SIEM(Security Information and Event Management:セキュリティ情報イベント管理)」というセキュリティソリューションもあります。ただし、不正な動作と判断するためのルールを定義して設定する際にしきい値を正しく設定しないと、危険度の低い多くの動作にもアラートが発出してしまいます。そのため重要なアラートを見落としてしまったり、不要なアラートが多すぎてアラート自体を切ってしまったりということが起きます。結果、サイバー攻撃の被害に遭ってしまいます。

そこで効果的な対策となるが、企業にSOC(セキュリティオペレーションセンター)を設置することです。SOCは「24時間365日体制でネットワークやデバイスを監視し、サイバー攻撃の検出や分析、対応策のアドバイスを行う組織」と定義されています。アラートの条件を適切に設定した上で、発出したアラートの危険度を判断して対応します。そして重大なセキュリティインシデントが発生した際には、CSIRT(サイバーセキュリティインシデント対応チーム)の役割を担うケースもあります。

SOCではこのほか、システムの脆弱性をチェックしたり、セキュリティパッチの適用を判断し、適用の必要があればスケジュールを立てて実施したりするといった業務を行う場合もあります。SOCを設置することで、企業内のシステムやデバイス、ネットワークをセキュアにでき、サイバー攻撃などによるセキュリティインシデントに素早く対応できるようになります。

マネージドセキュリティサービスと利用する際の注意点

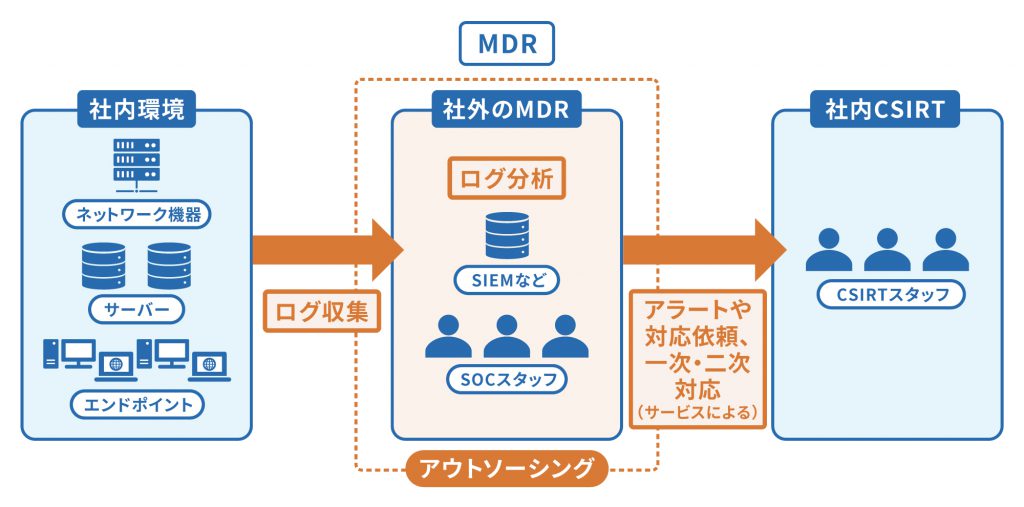

セキュリティ機器などを導入し、企業をセキュリティインシデントから守るためには、その運用体制が重要です。そのためにはSOCの設置が効果的ですが、24時間365日体制で運用するには複数名の高度なスキルを持ったセキュリティ人材が必要です。また、セキュリティ機器やソリューションを導入するのも大変ですし、導入コストはもちろん維持していくためのコストもかかります。そこで注目を集めているのがMDR(Managed Detection and Response)です。

MDRは、企業内に設置したセキュリティ機器の管理、運用、インシデント発生時の一次対応や二次対応をその企業に代わって行うものです。ログの分析も行い、重要なアラートが検知された場合にはメールや電話で通知してくれます。通知とともに、対処法などのアドバイス、感染端末の隔離、さらには詳細な調査やポリシー設定の調整、復旧まで行ってくれるサービスもあります。まさにSOC/CSIRTのアウトソーシングと呼べるサービスと言えます。ただし、利用時には注意も必要です。

MDRでは、監視対象となるセキュリティ機器が限定されるケースがあります。この場合は特定の分野しか監視できないため、複数の機器で相関分析を行わないとあぶり出せないようなサイバー攻撃を検知できない可能性があります。とはいえエンドポイントのみ、あるいはネットワークの通信のみのログを監視したいといった場合には、対象機器が限定されたMDRを利用することも有効だと言えます。

企業内のすべてのセキュリティ機器を対象にログ監視を行いたいという場合には、それらすべての機器のログに対応し、MDR側がSIEMを使用してログを分析してくれるようなサービスが適しているといえます。社内にSIEMを設置していれば、SIEMのデータだけを見てくれるMDRを選べば良いでしょう。もう一つ、MDRでは検知とアラートしか提供しないサービスもあります。この場合は自社で対応を行う必要があるので、可能であればCSIRTを立ち上げておくべきでしょう。

今後ますますサイバー攻撃が増加し、その手法もさらに巧妙化や複雑化が進むことは間違いありません。社内にSOCを設置できることがより良い対策になりますが、MDRも有効な選択肢の一つです。MDRを利用する際には、対応機器や対応レベル、コスト、サポートやアドバイス、一次・二次対応の内容などを確認し、自社に合ったサービスを選ぶことが重要です。