セキュリティ事故発生!説明責任を果たすための三つの体制作り〜

企業や組織での個人情報漏洩や、ランサムウェア感染といったニュースが後を絶ちません。こうしたセキュリティインシデントが発生した際には、企業は迅速にその影響を把握し、被害を最小限にとどめなければなりません。しかし、サイバー攻撃の場合は攻撃者が痕跡を消してしまうことが多いため、普段からの備えが重要になります。ここでは、サイバー攻撃に備えるための体制などについてご説明します。

巧妙化するサイバー攻撃の標的が中小企業にも拡大

情報漏洩やマルウェア感染といったサイバー攻撃の被害に遭う企業が増えています。この背景には、サイバー攻撃者がその標的を大企業から中小企業へと拡大している現状があります。多くの大企業がセキュリティ対策に注力し堅牢な保護を実現したため、サイバー攻撃が成功しづらくなりました。そこで、セキュリティ対策が比較的弱い中小企業を攻撃するようになっています。

ただし、大企業への攻撃をあきらめたわけではありません。サイバー攻撃者は手を替え品を替え大企業へのサイバー攻撃を続けています。中小企業は大企業の子会社であったり関連会社であったりするため、そこを踏み台に大企業に攻撃しようともしています。

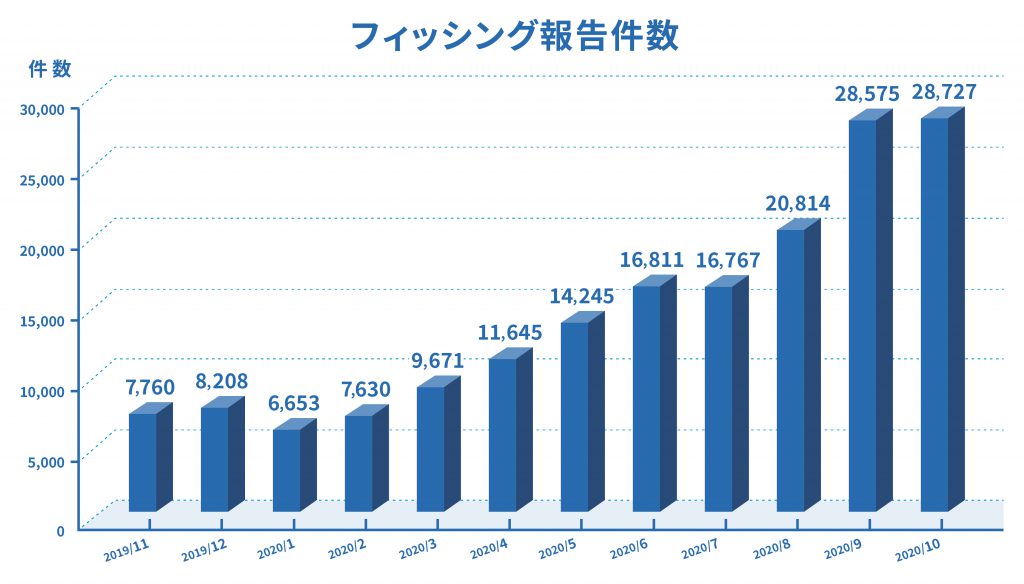

最近のサイバー攻撃は、主な手段としてメールやWebサイトを利用します。特に巧妙化しているのがメールによる攻撃で、正当な送信者になりすまして受信者をだますフィッシングが非常に増加しています。また、マルウェアに感染させようとするメールも引き続き多く確認されています。これら攻撃の目的は、企業に気づかれずそのシステムに不正侵入することです。

フィッシングによって、システムに侵入するためのIDとパスワードを入手し、正規の利用者になりすましてシステムにログインしたり、マルウェアを介して隣のPCへと横移動を続けたりします。最終的には重要なデータが保存されているサーバーに侵入し、データを盗み出すわけです。最近では、社内にランサムウェアを仕掛け、「お金を払わないと重要情報を漏えいさせる」と脅迫するケースも確認されています。

(出典)フィッシング対策協議会「2020/10フィッシング報告状況」

サイバーインシデント対応に重要な3つの体制作り

こうしたサイバー攻撃の被害(セキュリティインシデント)に遭ってしまった場合、企業はその原因を突き止め、被害の拡大を防ぐ必要があります。また、その経緯や具体的な被害内容、再発防止のための対策などを、顧客や株主などに知らせる説明責任もあります。しかし、多くのサイバー攻撃者はその痕跡を消してしまうので、サイバー攻撃の全体像や詳細を把握することが難しいという特性があるのです。

そのため、普段からログと呼ばれるさまざまなシステムの記録を残しておく必要があります。ログを分析することで、どの端末から侵入され、社内をどのように移動し、どのデータにアクセスされたかといったことを明らかにできます。これは技術的な体制作りのひとつといえます。セキュリティインシデントに対応するためには、技術的な体制に加えて、組織的な体制と人的な体制を作ることが重要になります。

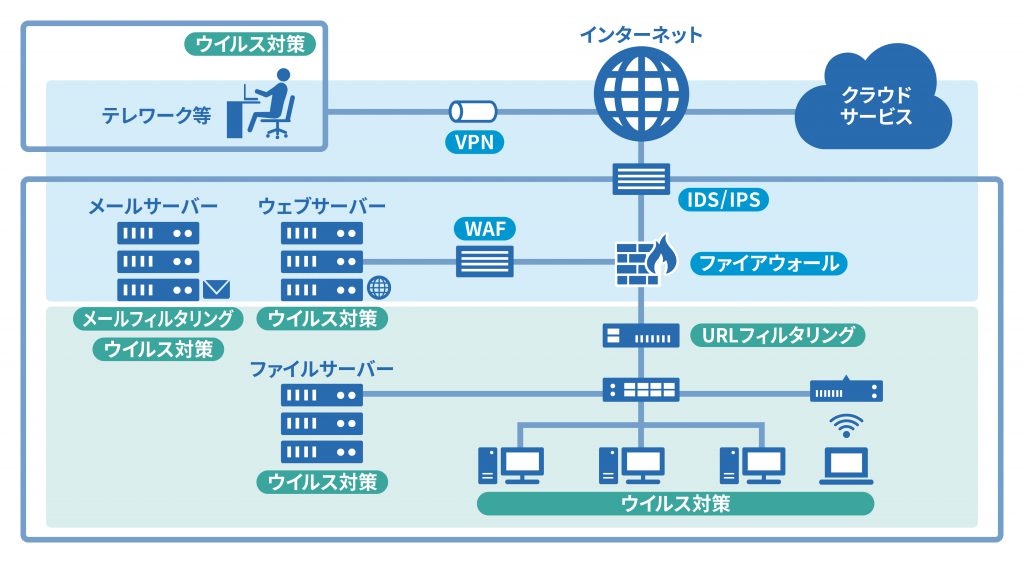

技術的な体制とは、セキュリティ対策機器やその管理システムなどを指します。最近では企業ネットワークのさまざまなポイントで脅威を検知し対応する「XDR」と呼ばれる技術が注目されています。XDRはエンドポイントとネットワークの情報を相関分析することで、幅広い脅威の検知と迅速な対応判断を可能にするものです。

例えばPCなどのエンドポイントで検知と対応を行うものは「EDR」と呼ばれ、代表的なEDRにはVMware社が提供する「VMware Carbon Black」があります。さらに、ネットワークトラフィックの異常の検知と対応を行うものは「NDR」と呼ばれます。また、企業ネットワークとインターネットの境界となるゲートウェイセキュリティも重要です。これにはファイアウォールやIPSなどがあり、企業とインターネット間の通信から脅威を検出します。

最近では、企業が設置したゲートウェイを経由しないインターネットアクセスも増えています。例えば、ノートPCやタブレット端末といったWi-Fi経由によるクラウドアクセスなどが挙げられます。これらの通信からも、脅威を検出できるようにすることが理想的です。そして、さまざまな機器からログを収集し分析して、脅威を検出する「SIEM」も重要です。技術的な体制作りでは、こうした整備が必要になります。

(出展)IPA「中小企業の情報セキュリティ対策ガイドライン」

中小企業にはアウトソーシングサービスが有効

組織的な体制作りでは、主にSOCやCSIRTが挙げられます。SOCはSecurity Operation Centerの略で、ログ管理システムやSIEMからのアラートを確認し、対応するチームのことです。そしてCSIRTはComputer Security Incident Response Teamの略で、重大なインシデントへの対応などを行う組織です。CSIRTは消防団のようなもので、平常時には各自の業務を行いますが、重大なインシデントが発生した際に招集され、CSIRTとして機能します。

重大なインシデント対応には、サービスを停止したり謝罪会見を開いたりするなど、経営判断が必要なことが多くなるので、経営層をCSIRTメンバーに加えておくことがポイントです。CSIRTでは、日頃から情報収集を行って脆弱性対策のパッチ適用をスケジュールしたり、セキュリティ対策状況やログの検知状況などを確認したり、セキュリティ対策に関するドキュメントの作成を行います。緊急時には問い合わせ窓口の機能を持つこともあります。

そして人的な体制作りでは、SOCやCSIRTのメンバーに必要なセキュリティ人材を確保するほか、一般社員にも基本的なセキュリティの知識やリテラシーの教育を行います。不用意なSNSへの書き込みが炎上を招き、経営層が謝罪することに発展するケースも少なくないためです。また、「情報漏洩した疑いがある」という時点でマスメディアが社員に質問することもあり、うっかり内情を答えてしまうケースもあるので、教育も重要なポイントです。

サイバーインシデントに備えるためには、以上の3つの体制を整備することが重要です。しかし、多くの中小企業では予算も人材も足りないのが実情です。そのような場合には、3つの体制をアウトソースする方法もあります。いわゆるセキュリティ・マネジメントサービスと呼ばれるもので、技術面ではログを監視するサービス、組織面ではSOCやCSIRTを外部に依頼するサービスなどがあります。セキュリティ侵害に素早く気付き対処するためには、こうした体制の整備が重要になります。