「Emotet」対策に求められるエンドポイントセキュリティとは?

「マルウェア感染のお詫びとお知らせ」――こんな通知を、直接にではなくても、業界の横のつながりから漏れ聞いたりしたことはないでしょうか?

実は2020年9月以降、「Emotet」と呼ばれるマルウェア(悪意あるソフトウェア)の感染が国内で急増しており、多くの企業が対策に追われています。今回の記事ではEmotetの特徴を解説するとともに、対策としてなぜ次世代アンチウイルスとEDRの組み合わせが必要かを紹介します。

国内で急速に感染を広げた「Emotet」、流行の理由は?

Emotetは、メール経由で感染を広げるマルウェアの一種です。

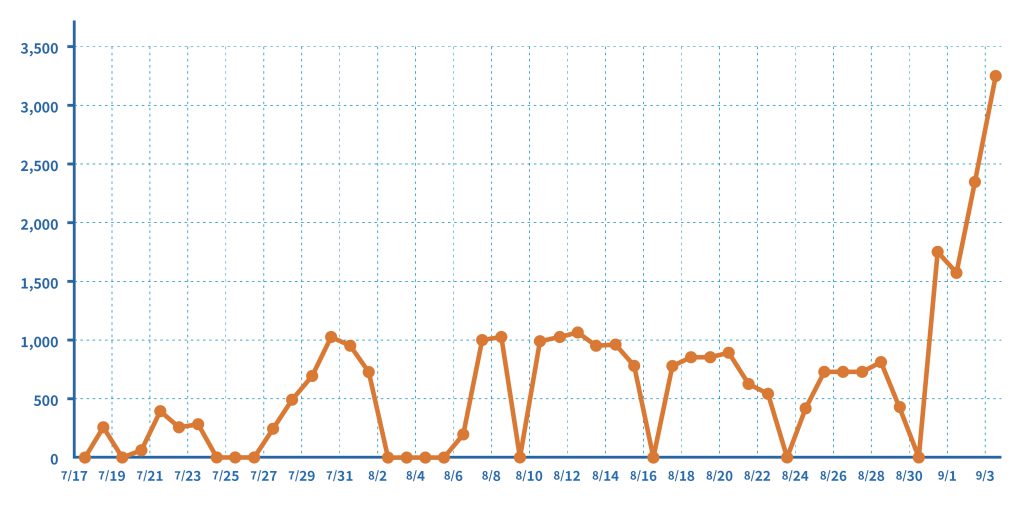

海外で初めて確認されたのは2014年で、その後段階的に機能が加わって、多くの亜種が登場しています。メールに添付されたOfficeファイルを開くと感染し、メールアドレスやアカウント情報を盗み、さらに感染を広げます。国内で最初に大規模に観測されるようになったのは2019年末以降で、そのときは国内の複数の企業・組織に被害が発生したのですが、新型コロナウイルスの感染拡大と入れ替わるようにして、いったん活動は終息を見せていました。しかし2020年7月になって活動を再開し、第一波以上の被害をもたらしはじめています。

「メール経由で拡散するウイルス」は古くから存在していますし、対策もずっと呼びかけられてきました。既に多くの人が「不審なメールが届いたら、うっかり添付ファイルを開いたり、本文に記されたURLをクリックしたりしないよう」というセキュリティ対策の基本を耳にしたことがあり、実践しているはずです。にもかかわらず、Emotetがこれほど広がっているのにはいくつかの理由があります。

1つは、実在する組織や人物の名前をかたってメールが届くことです。何の脈絡もないメールであればたいていの人が警戒するだろうと思いますが、Emotetは、感染者のPCからそれまでのメールのやり取りを盗み見し、流れに乗って、「Re: 先日の件について」というような返信の形でマルウェアを送りつけてきます。業務熱心であればあるほど、急いで返信しなければと警戒心を解き、添付ファイルをクリックしてしまうことになるのです。

こうして次なる感染者のPCに潜んだEmotetは、そこを足がかりに情報を収集し、再びメールをばらまいて、芋づる式に感染を広げていきます。さらに悪いことに、そこからオンラインバンク利用時に不正送金を行う「バンキングトロージャン」や、PC内のデータを暗号化したり、データを盗み取って恐喝する「ランサムウェア」といったほかのマルウェアを呼び込むことから、被害はいっそう深刻化します。

もう1つやっかいなのは、Emotetは徐々に進化しており、私たちが講じるセキュリティ対策を見越した、さらに巧妙な手口が登場していることです。

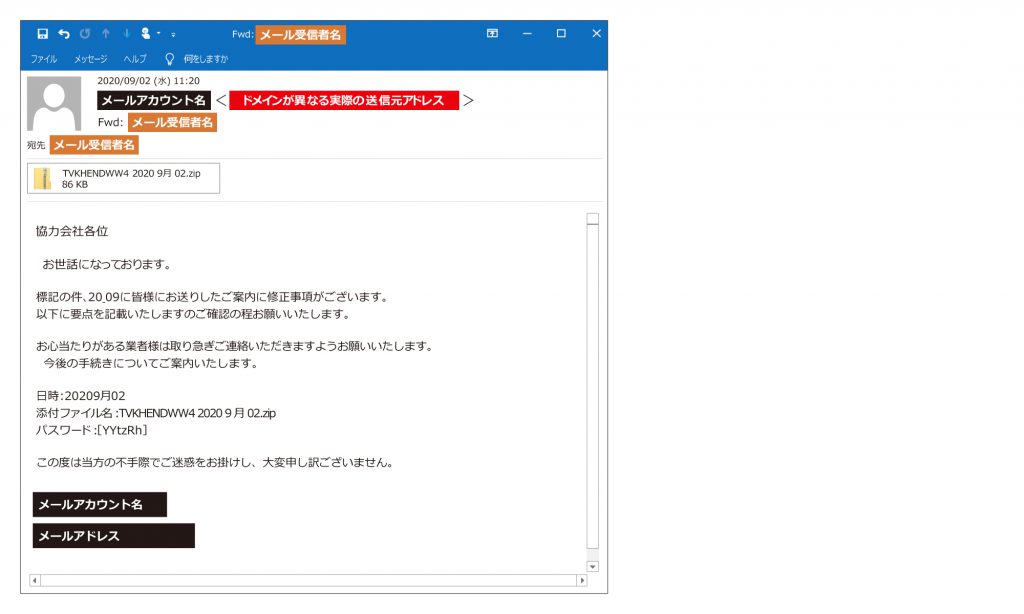

その典型的なものが、さまざまな企業でセキュリティ対策として採用されている「パスワード付きZIP」を装った方法です。パスワード付きZIPは、企業の内と外の間で不審なファイルのやりとりを見張るゲートウェイ型対策製品では中身を開いて確認することができないため、スルーしてしまいます。この問題をうまく突いた形となっています。

(出典:JPCERT「マルウェア Emotet の感染拡大および新たな攻撃手法について」)

Emotetにはもう1つ、既存のセキュリティ対策をかいくぐる特徴があります。Emotet感染の直接のきっかけは、Office形式の文書を装ったファイルですが、そこからステップを踏んで感染する際に、WMIやPowerShellといったWindows OSが搭載する正規の機能を悪用します。「ファイルレス攻撃」として知られるこの手法では、既知の特徴と比較することで「悪いファイル」を見つけ出す仕組みになっている、シグネチャベースのアンチウイルス製品では対策が困難です。

2020年11月以降、Emotetの流行は小康状態となってはいますが、これは決して「もう安全だ」ということを意味するのではないでしょう。むしろ新型コロナウイルスのように、次なる波の前の段階にあると考えて、今のうちにしっかりと対策を講じるべきなのです。

既存の対策の弱点を補う新たなアプローチに目を

Emotet対策としてできることはいくつかあります。まずは、言い古されたことではありますが、メールで送られてきた添付ファイルやURLをクリックする前に一呼吸置いて確認すること。OSやアプリケーションを最新の状態にして、脆弱性を修正しておくこと。そして、基本的にOfficeファイルのマクロ機能はオフにしておくことなどです。

とはいえいくらこうした対策を講じていても、さらには従来型のアンチウイルス対策製品でシグネチャを最新のものにアップデートしていても、Emotetのような巧妙なマルウェアになるとすり抜けは発生してしまいます。

こうした既存の対策の弱点を補うのが、シグネチャだけでなく、ビッグデータ解析を駆使して未知の脅威やファイルレス攻撃を検知し、防御する、「VMware Carbon Black Cloud Endpoint」のような次世代アンチウイルス製品です。最近では、AIを利用した次世代アンチウイルス製品が注目を集めていますが、AIだけに頼るやり方ではどうしても誤検知が避けられません。その点、複数の方式を組み合わせたVMware Carbon Black Cloud Endpointは、確実に対処してくれるのです。

さらに、EDR機能を活用することで、一つ一つのイベントを一本の線としてつなげ、「Officeファイルを開いたはずなのに、PowerShellの起動につながるのはおかしい」などと、通常ならば起こるはずのない動きを見つけ出し、アラートを発することができます。必要に応じて、管理者がリモートから端末をネットワークから隔離したり、悪意あるファイルを駆除したりすることも可能ですので、テレワーク環境においても被害を最小限に抑えることができるでしょう。

Emotetは確かに巧妙なマルウェアではありますが、サイバー攻撃の歴史を考えると、おそらくこの先もまた、Emotetと同じかそれ以上に巧妙なマルウェアの登場が予想されます。事実、Emotetと同様にメールの添付ファイルを通じて感染を広げる手口の「IcedID」と呼ばれるマルウェアが、10月末以降日本で広がっていることが報告されています。

そうしたときに、既知の脅威にしか対処できない対策では心許ないと言わざるを得ません。黒と白の間に広がっているグレーの部分を精査し、チューニングを加えながら精度を高め、防御のレベルを高くして、セキュリティ対策の成熟度を上げていくことのできるエンドポイントセキュリティ製品こそが、これからの対策には不可欠ではないでしょうか。